Was ist Spoofing?

Spoofing ist eine cyberkriminelle Handlung, bei der sich ein Betrüger als Bekannter oder Organisation ausgibt, um sich das Vertrauen eines Opfers zu erschleichen. Spoofing-Angriffe können sich an Einzelpersonen oder gesamte Netzwerke richten. Ihr Ziel besteht häufig darin, an sensible persönliche Informationen zu gelangen oder Sicherheitsmaßnahmen zu umgehen.

Beim E-Mail-Spoofing fälschen Hacker E-Mails, um den Anschein zu erwecken, dass diese von einem vertrauenswürdigen Absender stammen. Beim SMS- und Call-ID-Spoofing werden Telefonnummern anderer Personen oder Gruppen vorgetäuscht.

Beim IP-Spoofing und DNS-Spoofing wird der Internetdatenverkehr manipuliert. Bei einigen Angriffen wie dem DNS-Hijacking wird Datenverkehr auf schädliche Websites umgeleitet. Viele Hacker nutzen IP-Spoofing für DDoS-Angriffe. Mit anderen Angriffen versuchen sie, an sensible Daten zu gelangen, indem sie den Internetdatenverkehr abfangen, anhalten oder umleiten.

Wie funktioniert Spoofing?

Beim Spoofing wird die wahre Herkunft einer Kommunikation verschleiert. E-Mails, Anrufe, SMS-Nachrichten, Websites und sogar der Internetdatenverkehr können so manipuliert werden, dass es aussieht, als stammten sie von einem anderen Absender.

Vielleicht haben Sie schon einmal von Robocallern gehört, die ihre Rufnummern an die jeweilige Ortsnetzkennzahl des Opfers anpassen. Alle Arten von Spoofing basieren auf einem Prinzip: die wahre Herkunft von Nachrichten oder Daten zu verbergen.

Spoofer verschleiern bei ihren Angriffen die Quelle der Kommunikation, um sich das Vertrauen ihrer Opfer zu erschleichen.

Spoofer verschleiern bei ihren Angriffen die Quelle der Kommunikation, um sich das Vertrauen ihrer Opfer zu erschleichen.

Ein Spoofing-Angriff birgt die Gefahr, dass das Opfer auf schädliche Websites umgeleitet, seiner Daten beraubt oder zur Installation von Malware verleitet wird. Mit der richtigen Sicherheitssoftware können Sie Spoofing-Angriffe automatisch erkennen und rechtzeitig verhindern.

AVG AntiVirus FREE warnt vor schädlichen E-Mails und Websites und erkennt und blockiert Malware bereits im Vorfeld. Mit AVG sind Sie unabhängig vom Ziel des Spoofing-Angriffs auf der sicheren Seite.

Spoofing im Vergleich zu Phishing

Im Unterschied zum Phishing wird beim Spoofing die Quelle bzw. Herkunft einer Kommunikation getarnt und es wird ein falscher Absender vorgegaukelt. Phishing-Opfer werden mithilfe von Social-Engineering-Methoden dazu verleitet, Nachrichten zu öffnen oder auf Links zu klicken und sensible Daten preiszugeben.

Spoofing und Phishing sind häufig miteinander verwoben, denn die Täter verwenden Spoofing-Methoden, um die Glaubwürdigkeit ihrer Phishing-Vorhaben zu steigern.

Zwar kombinieren Cyberkriminelle und Hacker mit bösen Absichten häufig Spoofing- und Phishing-Methoden, um an Informationen zu gelangen, aber nicht alle Spoofing-Angriffe weisen gleichzeitig auch Phishing-Merkmale auf. IP-Spoofing zielt vielfach darauf ab, gesamte Netzwerke zu infizieren und künftige Attacken oder DDoS-Angriffe vorzubereiten.

Nachdem die Betrüger anfangs nur Rufnummern gefälscht haben, haben sie ihr Spektrum mittlerweile auf E-Mail- und SMS-Spoofing sowie auf Phishing-Techniken erweitert, um in viel größerem Umfang an wichtige persönliche Daten zu gelangen.

Hacker infiltrieren mittels Spoofing Netzwerke und verbreiten Malware, während Scammer ihre Opfer mit Spoofing-Methoden austricksen.

Hacker infiltrieren mittels Spoofing Netzwerke und verbreiten Malware, während Scammer ihre Opfer mit Spoofing-Methoden austricksen.

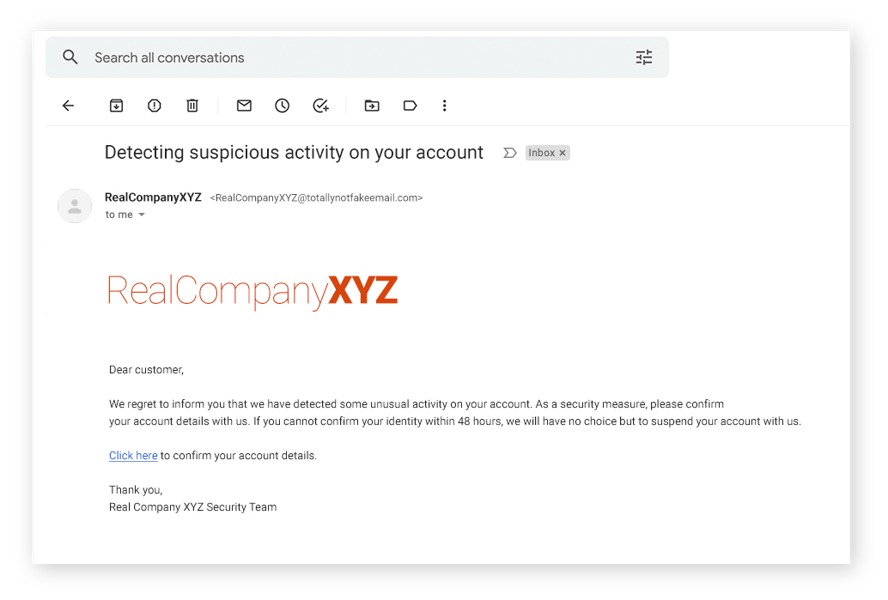

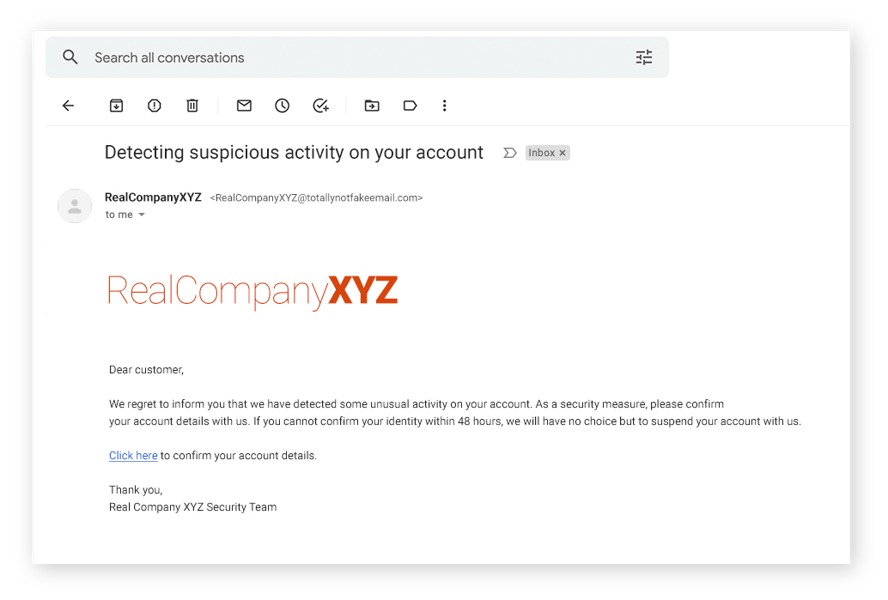

Was ist E-Mail-Spoofing?

Beim E-Mail-Spoofing täuschen die Angreifer einen falschen Absender vor und geben sich beispielsweise als Vorgesetzte, als renommiertes Geldinstitut oder als eine andere vertrauenswürdige Person oder Organisation aus.

In der Absicht, die wahre Quelle oder Intention der E-Mail zu vertuschen, fälschen die Hacker Adressen, Signaturen, Logos und andere visuelle Elemente einer E-Mail. Dabei werden am häufigsten die folgenden Bestandteile manipuliert:

-

FROM-Name und -Adresse: Der Absender der E-Mail.

-

REPLY-TO-Name und -Adresse: E-Mail-Adresse, an die die Antwort gesendet wird.

-

RETURN-PATH-Adresse: Verborgener E-Mail-Header mit Anweisungen zur Verarbeitung von unzustellbaren E-Mails.

-

SOURCE IP-Adresse: Die IP-Adresse des Absenders der E-Mail.

Alarmzeichen für E-Mail-Spoofing

-

Rechtschreib- und Grammatikfehler

Seriöse Unternehmen versenden in der Regel fehlerfreie E-Mails. Rechtschreibfehler oder merkwürdige Formulierungen können auf eine gefälschte E-Mail hindeuten.

-

Falsch geschriebene E-Mail-Adressen

Um echte E-Mail-Adressen nachzuahmen, ersetzen Spoofer häufig einzelne Buchstaben durch ähnlich aussehende Zeichen, z. B. die Ziffer 1 durch ein kleines L. Achten Sie auf unterschwellige Falschschreibungen wie „irss[punkt]gov“ anstelle von „irs[punkt]gov“ und auf ungewöhnliche Zeichen oder Sonderzeichen. Gefälschte E-Mail-Adressen können auch griechische Schriftzeichen enthalten, z. B. „Dεutschε Bundεsbank“ anstelle von „Deutsche Bundesbank“.

-

Dringlichkeit

E-Mail-Spoofer versuchen mitunter, Angst oder Panik auszulösen, um Sie zu einer überstürzten Entscheidung zu bewegen. Möglicherweise drohen sie Ihnen mit Konsequenzen, wenn Sie nicht sofort handeln, z. B. mit der Schließung Ihres Kontos oder mit Geldstrafen.

-

Generische Grußformel

Als Anrede wird anstelle Ihres richtigen Namens häufig „Lieber Kunde“ oder eine andere allgemeine Grußformel verwendet. In offiziellen E-Mails hingegen werden Sie meist persönlich angesprochen.

-

Anforderung persönlicher Informationen

Seriöse Unternehmen würden Sie niemals per E-Mail zur Angabe Ihres Benutzernamens, Passworts oder Ihrer Kontoinformationen auffordern. Dasselbe gilt für Ihre Vorgesetzten oder die IT-Mitarbeiter Ihres Unternehmens. Ein Angreifer hingegen möchte Sie mit einer gefälschten E-Mail zur Preisgabe solcher Daten verleiten.

-

Typosquatting

Beim Typosquatting registrieren Hacker eine Website unter einer Adresse, die einen gängigen Tippfehler enthält, den die Benutzer beim Aufrufen der entsprechenden seriösen Seite häufig machen. Die Doppelgängerseiten ähneln ihren realen Vorbildern, zielen allerdings meist darauf ab, Anmeldeinformationen abzugreifen oder die Benutzer zum Download von Malware zu bewegen.

-

Unstimmigkeiten

Entspricht der Absendername dem Namen im Feld VON oder in der E-Mail-Signatur? Anhand unserer Checkliste zum Thema E-Mail-Sicherheit können Sie nach Unstimmigkeiten Ausschau halten.

-

Merkwürdige Anhänge

Viele gefälschte E-Mails enthalten Anhänge mit Malware, die beim Öffnen auf dem Gerät installiert wird. Klicken Sie also niemals auf einen Anhang, den Sie nicht erwartet haben. Selbst wenn er von einem vertrauenswürdigen Absender stammt, besteht die Gefahr, dass dessen E-Mail-Adresse gekapert worden sein könnte.

-

Keine Kontaktinformationen

Im Gegensatz zu gefälschten E-Mails enthalten seriöse in der Regel eine Signatur mit Kontaktinformationen.

Erkennungsmerkmale einer Spoofing-E-Mail: falsche Absenderadresse, generische Grußformel, Dringlichkeit, verdächtige Links, fehlende Kontaktinformationen.

Was ist IP-Spoofing?

Beim IP-Spoofing ändern die Angreifer die IP-Adressinformationen eines über das Internet versendeten Datenpakets und erwecken so den Anschein, dass die Daten von einer anderen Adresse ausgehen. Die Hacker verschaffen sich die IP-Adresse eines rechtmäßigen Geräts und verwenden diese als Quell-IP-Adresse für ihren Datenverkehr.

Gefälschte IP-Adressen werden oftmals für DDoS-Angriffe verwendet. Hier bleibt die eigentliche IP-Adresse verborgen und kann nicht zurückverfolgt werden. Es gibt zwei mögliche IP-Spoofing-Strategien:

-

Die Hacker manipulieren ihren Datenverkehr so, dass er von vielen verschiedenen IP-Adressen gleichzeitig auszugehen scheint. Dadurch wird verhindert, dass Administratoren die Quelle leicht zurückverfolgen und die Angriffe abwehren können. An sich ist es möglich, IP-Spoofing zu unterbinden, allerdings ist es wesentlich schwieriger, schädlichen Datenverkehr auszufiltern, der von mehreren Tausend IP-Adressen auf einmal ausgeht.

-

Die Hacker senden über ein Botnet mehrere Tausend Anfragen, die alle unbemerkt die IP-Adresse des Opfers enthalten. Alle Antworten auf die Anfragen werden an das Opfer gesendet und nicht an das Botnet-Gerät, von dem sie eigentlich ausgegangen sind.

Beide Strategien führen zu einer Überflutung des Zielservers, sodass Systemabschaltungen und andere Ausfälle drohen.

Andere Arten von Spoofing

-

Website-Spoofing

Gefälschte Websites sollen den Benutzern suggerieren, dass sie es mit seriösen Seiten oder vertrauenswürdigen Unternehmen zu tun haben. Auf den ersten Blick erscheinen gefälschte Websites echt, aber die Betrüger verbergen einfach die tatsächlichen URLs und Subdomains und vermitteln so den Internetnutzern ein falsches Gefühl der Sicherheit.

-

Call-ID-Spoofing

Robocaller und andere Telefonbetrüger fälschen ihre Rufnummern und erwecken somit den Anschein, dass sie aus einem bestimmten Ortsnetz oder von einer vertrauenswürdigen Organisation aus anrufen. Wenn das Opfer den Anruf annimmt, wird es zur Herausgabe persönlicher Daten verleitet.

-

SMS-Spoofing

Betrüger können die Absenderinformationen einer SMS manipulieren, um glaubwürdig zu erscheinen. Manipulierte Textnachrichten enthalten nicht selten Links zu Malware, die auf dem Gerät des Opfers installiert wird, oder zu gefälschten Websites.

-

GPS-Spoofing

Über manipulierte GPS-Signale werden GPS-fähige Geräte mit falschen Geokoordinaten versorgt. Die Einsatzmöglichkeiten für GPS-Spoofing-Apps sind vielfältig. Mit ihnen kann z. B. anderen GPS-gesteuerten Apps ein falscher Standort vorgegaukelt werden.

-

DNS-Server-Spoofing

Cyberkriminelle können mithilfe von manipulierten DNS-Informationen Datenverkehr an andere IP-Adressen umleiten, sodass die Opfer auf Websites gelangen, die mit Malware, Computerwürmern und -viren verseucht sind.

-

ARP-Spoofing

Mit dieser auch als ARP-Poison-Routing bekannten Methode versuchen Cyberkriminelle, ihre MAC-Adresse mit einer rechtmäßigen IP-Adresse zu verknüpfen, sodass sie Daten empfangen können, die eigentlich für die echte IP-Adresse bestimmt sind. ARP-Spoofing dient dem Diebstahl oder der Manipulation von Daten und wird zudem für Man-in-the-Middle-Angriffe oder zum Kapern von HTTP-Sitzungen verwendet.

So können Sie sich vor Spoofing-Angriffen schützen

-

Seien Sie auf der Hut

Lesen Sie Ihre E-Mails sorgfältig und kontrollieren Sie, ob Sie den Absender kennen. Achten Sie auf gefälschte Absenderadressen und Betreffzeilen sowie auf Rechtschreib- und Grammatikfehler.

-

Vertrauen Sie auf Ihr Bauchgefühl

Antworten Sie nicht auf E-Mails oder SMS-Nachrichten von unbekannten Absendern und geben Sie nicht unüberlegt persönliche Daten weiter. Klicken Sie nicht auf verdächtige Links und öffnen Sie keine merkwürdigen Anhänge.

-

Prüfen Sie die Echtheit von E-Mail-Adressen und Telefonnummern

Vergleichen Sie E-Mail-Adressen mit zuvor erhaltenen E-Mails, um festzustellen, ob sie identisch sind. Informieren Sie sich auf den offiziellen Websites über die Telefonnummern von Unternehmen.

-

Überprüfen Sie Links

Bewegen Sie den Mauszeiger über einen Link, um zu überprüfen, ob die URL wirklich auf die erwartete Website führt.

-

Verwenden Sie starke Passwörter

Ändern Sie Ihre Passwörter regelmäßig. Erstellen Sie lange, eindeutige und starke Passwörter oder Passphrasen und schützen Sie sie mit einem sicheren Passwort-Manager.

-

Achten Sie auf die Sicherheit von Websites

Vergewissern Sie sich vor der Eingabe von Zahlungsdaten auf einer Website, ob der http-Bestandteil der URL auf „s“ endet (https://) und im linken Bereich des Adressfeldes ein Schloss angezeigt wird. Dies sind zwei wesentliche Indikatoren für eine sichere Website.

-

Halten Sie Ihr Betriebssystem und Ihren Browser aktuell

Nutzen Sie einen vertrauenswürdigen privaten Browser und aktualisieren Sie Ihr Betriebssystem zum Schutz vor bekannten Sicherheitslücken immer mit den neuesten Sicherheits-Patches.

-

Verwenden Sie eine gute Antivirensoftware

Installieren Sie die beste Antivirensoftware auf dem Markt und aktualisieren Sie sie regelmäßig.

Führendes Antivirenprogramm zum Schutz vor Spoofing-Angriffen

Spoofer bedienen sich zahlreicher Tricks, um Sie in die Irre zu führen – vom schädlichen E-Mail-Anhang bis zur harmlos wirkenden, aber infizierten Website. AVG AntiVirus FREE schützt Sie vor allen Gefahren. Mit diesem Programm erkennen und verhindern Sie solche Bedrohungen automatisch, damit Ihre Daten sicher und Ihre Geräte frei von Malware bleiben.

Spoofer verschleiern bei ihren Angriffen die Quelle der Kommunikation, um sich das Vertrauen ihrer Opfer zu erschleichen.

Spoofer verschleiern bei ihren Angriffen die Quelle der Kommunikation, um sich das Vertrauen ihrer Opfer zu erschleichen. Hacker infiltrieren mittels Spoofing Netzwerke und verbreiten Malware, während Scammer ihre Opfer mit Spoofing-Methoden austricksen.

Hacker infiltrieren mittels Spoofing Netzwerke und verbreiten Malware, während Scammer ihre Opfer mit Spoofing-Methoden austricksen.