Qu’est-ce que l’usurpation ?

L’usurpation est un type de cybercrime dans lequel le pirate imite un contact ou une organisation connue pour gagner la confiance de sa victime. Certaines attaques par usurpation ciblent les personnes, tandis que d’autres cherchent à tromper tout un réseau. Les attaques par usurpation visent le plus souvent à accéder aux informations personnelles sensibles ou à contourner les mesures de sécurité.

On parle d’attaque par usurpation d’e-mail quand le pirate crée des e-mails pour se faire passer pour quelqu’un en qui vous avez toute confiance. Les attaques par usurpation de SMS et usurpation d’identification du numéro se cachent sous des numéros de téléphone qui appartiennent à d’autres personnes.

Les attaques par usurpation d’adresse IP et par usurpation de DNS manipulent quant à elles le trafic sur Internet. Certaines attaques, comme le détournement de DNS, peuvent rediriger votre trafic Internet vers des sites web malveillants. De nombreux pirates ont recours à l’usurpation d’adresse IP pour lancer des attaques DDoS. D’autres attaques visent à intercepter, à arrêter ou à rediriger le trafic Internet afin que le pirate puisse accéder à des données sensibles.

Comment fonctionne l’usurpation ?

L’usurpation fonctionne en masquant la source de la communication. Les e-mails, les appels téléphoniques, les SMS, les sites web et même le trafic Internet peuvent tous être manipulés pour sembler provenir d’ailleurs.

Vous avez sans doute remarqué que les robots d’appel remplacent leur numéro par un autre, souvent avec le même indicatif que le vôtre. Tous les types d’usurpations reposent sur le même principe général : masquer l’origine du message ou des données.

Les attaques par usurpation masquent la source de la communication afin de gagner la confiance de la victime.

Les attaques par usurpation masquent la source de la communication afin de gagner la confiance de la victime.

Les attaques par usurpation réussies peuvent vous rediriger vers un site web malveillant, voler vos données ou vous pousser à installer des malwares. Mais si vous êtes équipé d’un outil de sécurité adapté, vous pouvez détecter et bloquer automatiquement les attaques par usurpation avant même qu’elles ne puissent vous atteindre.

AVG Antivirus Gratuit vous avertit si vous recevez un e-mail frauduleux et si vous consultez un site web malveillant, tout en détectant et en bloquant les malwares. Avec AVG, quel que soit l’objectif de l’attaque par usurpation, vous êtes protégé.

Usurpation et phishing

La différence entre le phishing et l’usurpation est que tandis que l’usurpation masque la source ou l’origine d’une communication pour qu’elle semble avoir été envoyée par quelqu’un d’autre, le phishing emploie des méthodes d’ingénierie sociale pour tromper les victimes et les pousser à ouvrir les messages ou à cliquer sur les liens pour divulguer des données personnelles.

L’usurpation et le phishing sont souvent liés : les pirates recourent souvent à des méthodes d’usurpation afin de rendre leurs attaques de phishing plus plausibles.

Même si les cybercriminels et autres pirates combinent souvent usurpation et phishing pour voler des informations, toutes les attaques par usurpation ne sont pas forcément des exemples de phishing. La plupart des attaques par usurpation d’adresse IP sont conçues pour infecter des réseaux avec des malwares, pour préparer le terrain à de futures attaques ou préparer des attaques DDoS.

Si les escrocs ont commencé par utiliser l’usurpation de numéro, ils ont désormais aussi recours à l’usurpation d’e-mail, à l’usurpation de SMS et à différentes techniques de phishing pour obtenir des informations personnelles à bien plus grande échelle.

Les pirates utilisent l’usurpation pour s’infiltrer dans les réseaux et y répandre des malwares, tandis que les escrocs utilisent quant à eux l’usurpation pour tromper leurs victimes.

Les pirates utilisent l’usurpation pour s’infiltrer dans les réseaux et y répandre des malwares, tandis que les escrocs utilisent quant à eux l’usurpation pour tromper leurs victimes.

Qu’est-ce que l’usurpation d’e-mail ?

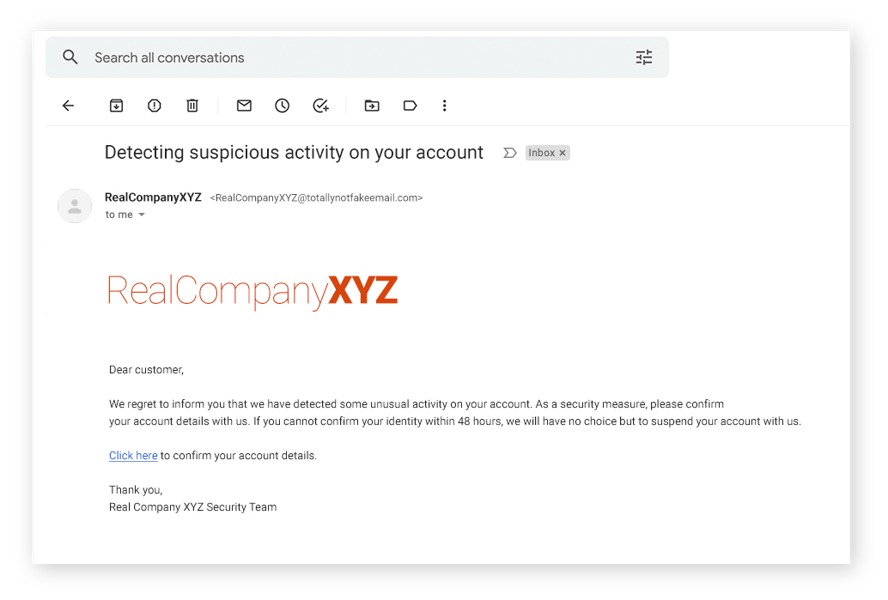

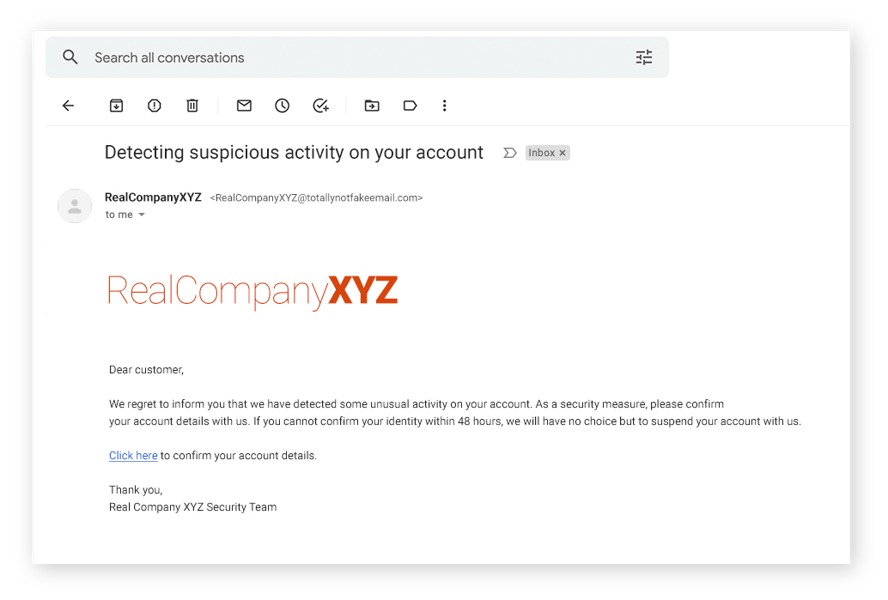

On parle d’usurpation d’e-mail quand les pirates font en sorte que leurs messages semblent provenir d’un autre expéditeur, par exemple le dirigeant d’une entreprise, une banque ayant pignon sur rue ou toute autre personne ou société digne de confiance.

Dans l’usurpation d’e-mail, les pirates modifient les adresses, les fichiers de signature, les logos et autres éléments visuels de l’e-mail pour masquer sa provenance réelle et son véritable objectif. Voici quelques-unes des caractéristiques les plus courantes des e-mails usurpés :

-

Nom et adresse de l’expéditeur (FROM) : l’expéditeur du message.

-

Nom et adresse REPLY-TO : l’adresse e-mail à laquelle la réponse est envoyée.

-

Adresse RETURN-PATH : en-tête masqué de l’e-mail qui contient des instructions pour traiter les e-mails non distribués.

-

Adresse IP SOURCE : l’adresse IP appartenant à l’expéditeur de l’e-mail.

Signes d’usurpation d’e-mail à surveiller

-

Fautes d’orthographe et de grammaire

Les entreprises sérieuses ne font pas de fautes dans les e-mails qu’elles envoient. Si vous trouvez des fautes ou des tournures de phrase étranges, c’est peut-être qu’il s’agit d’une usurpation.

-

Fautes dans l’adresse e-mail

Pour imiter les véritables adresses e-mail, les pirates remplacent certaines lettres par d’autres qui leur ressemblent, par exemple le chiffre 1 à la place du L minuscule. Vérifiez que l’adresse ne contient pas de petites fautes, par exemple « impot[point]gouv[point]fr » au lieu de « impots[point]gouv[point]fr » ni de caractères spéciaux ou étranges. Les e-mails usurpés peuvent parfois utiliser des lettres de l’alphabet grec, par exemple « banque de francε » au lieu de « banque de france ».

-

Sentiment d’urgence

Les pirates qui utilisent l’usurpation essaient le plus souvent de provoquer un sentiment d’anxiété ou de panique pour vous pousser à prendre rapidement une décision. Ils peuvent par exemple vous menacer de certaines conséquences si vous n’agissez pas rapidement, comme la fermeture de votre compte ou une amende.

-

Formule de politesse générique

Au lieu d’utiliser votre nom, le message s’adresse à vous avec une formule générique du genre « Cher client ». Les e-mails légitimes s’adressent en général directement à vous.

-

Demande d’informations personnelles

Les entreprises légitimes n’ont nul besoin de vérifier votre nom d’utilisateur, votre mot de passe ni les informations de votre compte bancaire par e-mail. C’est la même chose pour le personnel de direction ou les services informatiques de votre entreprise. Les e-mails usurpés essaient de vous pousser à divulguer ces informations au pirate.

-

Typosquat

Le typosquat consiste pour le pirate à enregistrer des adresses web correspondant aux fautes que font souvent les utilisateurs lorsqu’ils tapent l’URL d’un site légitime. Leur version ressemble à la vraie adresse, mais souvent dans le but d’enregistrer vos informations d’identification ou de vous faire télécharger un programme malveillant.

-

Incohérences

Le nom de l’expéditeur correspond-il au contenu du champ De ou au nom de l’adresse e-mail utilisée ? Vérifiez tous les éléments qui ne correspondent pas et appliquez cette liste de contrôle de sécurité des e-mails.

-

Pièces jointes étranges

La plupart des e-mails usurpés contiennent des pièces jointes qui, une fois ouvertes, installent un malware sur votre appareil. Ne cliquez jamais sur les pièces jointes que vous n’attendiez pas et ne les ouvrez pas non plus, même si vous faites confiance à l’expéditeur du message. Son adresse e-mail a peut-être été usurpée.

-

Pas d’informations de contact

Les e-mails légitimes comprennent en général une signature avec les coordonnées des personnes à contacter. Les e-mails usurpés ne contiennent en général pas ce genre d’informations.

Les signes les plus évidents qui indiquent qu’un e-mail est usurpé sont par exemple : une fausse adresse e-mail FROM, une formule de politesse générique, un sentiment d’urgence, des liens suspects et l’absence de coordonnées dans le message.

Qu’est-ce que l’usurpation IP ?

L’usurpation IP consiste pour le pirate à modifier les informations de l’adresse IP sur un paquet de données envoyé via Internet pour que ces données semblent provenir d’une autre adresse IP. Le pirate récupère l’adresse IP d’un authentique appareil, puis modifie l’adresse IP source de son trafic à lui pour qu’elle corresponde à l’adresse IP légitime.

Les adresses IP usurpées sont souvent utilisées pour lancer des attaques DDoS, pour que la source réelle de l’adresse IP soit masquée et ne puisse pas être retracée. L’usurpation d’IP se produit en général de deux manières :

-

Le pirate l’applique à son trafic pour qu’il semble provenir de plusieurs adresses IP en même temps. Ceci empêche les administrateurs du serveur de retrouver facilement la source de l’attaque pour la bloquer. Même s’il est possible de bloquer l’usurpation d’IP, il est bien plus compliqué de retrouver l’origine du trafic malveillant lorsqu’il arrive de milliers d’adresses IP en même temps.

-

Les pirates ont recours à des botnets pour envoyer ces milliers de requêtes, toutes masquées par l’adresse IP usurpée de la victime. Chaque réponse à ces requêtes est envoyée à la victime au lieu d’être envoyée à l’appareil membre du botnet qu’il l’a vraiment envoyée.

Ces deux types de stratégies d’usurpation IP inondent le serveur ciblé de requêtes, suffisamment pour provoquer des arrêts et autres pannes système.

Autres types d’usurpations

-

Usurpation de site web

Les sites web usurpés font croire à leurs visiteurs qu’ils consultent un site légitime ou celui d’une entreprise digne de confiance. À première vue, les sites usurpés semblent tout à fait normaux, mais les escrocs dissimulent les URL et les sous-domaines pour donner aux visiteurs un sentiment de sécurité.

-

Usurpation d’identification du numéro

Les robots d’appel et autres escrocs agissant au téléphone masquent leur numéro de téléphone pour qu’ils semblent venir d’une zone donnée ou d’une entreprise en particulier. Lorsque la victime répond à ces appels, le pirate essaie de la convaincre de divulguer des informations personnelles.

-

Usurpation de SMS

Les escrocs peuvent modifier les informations de l’expéditeur d’un message SMS pour rendre leurs attaques plus crédibles. Les messages texte usurpés contiennent souvent des liens qui installent des malwares sur l’appareil de la victime ou qui l’orientent vers des sites web usurpés.

-

Usurpation de GPS

Les faux signaux GPS envoient de fausses coordonnées de géolocalisation aux appareils équipés de GPS. L’usurpation des données GPS peut avoir différents objectifs, par exemple faire croire à une application connectée au GPS qu’elle se trouve à un autre emplacement que son emplacement réel.

-

Usurpation de serveur DNS

Les pirates peuvent manipuler les informations du DNS pour rediriger le trafic vers d’autres adresses IP et rediriger ainsi leurs victimes vers des sites qui répandent des programmes malveillants, des vers informatiques ou des virus.

-

Usurpation de ARP

Aussi appelée empoisonnement de routage ARP, cette technique vise à associer l’adresse MAC du pirate à une adresse IP légitime afin de recevoir les données qui sont destinées au véritable propriétaire de l’adresse IP. L’usurpation d’ARP permet de voler ou de modifier des données, mais elle peut aussi être utilisée dans les attaques par interception ou le détournement de session HTTP.

Comment se protéger des attaques par usurpation

-

Soyez vigilant

Lisez attentivement les e-mails et vérifiez que vous en connaissez l’expéditeur. Recherchez les fausses adresses d’expéditeur (De) et les erreurs dans les lignes d’objet, ainsi que les fautes d’orthographe et de grammaire dans l’ensemble du message.

-

Fiez-vous à votre intuition

Ne répondez pas aux e-mails ou aux SMS de sources inconnues et réfléchissez bien avant de donner des informations personnelles. Ne cliquez pas sur les liens suspects et n’ouvrez pas de pièces jointes qui vous semblent louches.

-

Vérifiez les adresses e-mail et les numéros de téléphone

Vérifiez systématiquement les adresses e-mail dans les messages précédemment envoyés pour voir si ce sont bien les mêmes. Vérifiez toujours les numéros de téléphone des entreprises sur leur site web officiel.

-

Vérifiez les liens

Passez le pointeur sur les liens pour voir si les URL pointent sur les sites attendus.

-

Utilisez des mots de passe forts

Changez régulièrement vos mots de passe. Créez des mots de passe ou des phrases secrètes forts et protégez-les à l’aide d’un gestionnaire de mots de passe sécurisé.

-

Utilisez des sites sécurisés

Avant de saisir vos informations de paiement sur un site web, vérifiez que l’URL comporte bien un « s » à la fin de « http » dans l’adresse (https://) et qu’une icône de cadenas s’affiche bien à gauche du champ d’adresse, deux indicateurs importants de la sécurité du site web.

-

Mettez à jour votre système d’exploitation et votre navigateur

Utilisez un navigateur privé de confiance et tenez votre système d’exploitation à jour pour bénéficier des derniers correctifs de sécurité vous protégeant des vulnérabilités connues.

-

Utilisez un logiciel antivirus puissant

Installez le meilleur logiciel antivirus possible et tenez-le à jour.

Protégez-vous des attaques par usurpation avec un antivirus de qualité

Les pirates peuvent utiliser tout un arsenal de techniques pour essayer de vous induire en erreur, que ce soit de la simple pièce jointe malveillante au site web infecté, mais d’apparence tout à fait normale. AVG Antivirus Gratuit vous protège de tout cela. Détectez et bloquez automatiquement les attaques et les menaces comme celles-ci pour protéger vos données et mettre vos appareils à l’abri des malwares.

Les attaques par usurpation masquent la source de la communication afin de gagner la confiance de la victime.

Les attaques par usurpation masquent la source de la communication afin de gagner la confiance de la victime. Les pirates utilisent l’usurpation pour s’infiltrer dans les réseaux et y répandre des malwares, tandis que les escrocs utilisent quant à eux l’usurpation pour tromper leurs victimes.

Les pirates utilisent l’usurpation pour s’infiltrer dans les réseaux et y répandre des malwares, tandis que les escrocs utilisent quant à eux l’usurpation pour tromper leurs victimes.