¿Qué es la suplantación?

La suplantación es un tipo de ciberdelito en el que un atacante imita a un contacto u organización conocidos para ganarse la confianza de la víctima. Algunos ataques de suplantación se dirigen a individuos, mientras que otros intentan engañar a redes enteras. Los ataques de suplantación suelen tener como objetivo acceder a información personal confidencial o saltarse las medidas de seguridad.

Los ataques de suplantación de correo electrónico se producen cuando los piratas informáticos falsifican los correos electrónicos para que parezcan proceder de alguien de confianza. Los ataques de suplantación de SMS y de ID de llamada se disfrazan detrás de números de teléfono pertenecientes a otras personas o grupos.

Mientras tanto, los ataques de suplantación de IP y de DNS manipulan el tráfico de Internet. Algunos ataques, como el secuestro de DNS, redirigen su tráfico a sitios web maliciosos. Muchos piratas informáticos usan la suplantación de IP para llevar a cabo ataques DDoS. Otros ataques tienen como objetivo interceptar, detener o desviar el tráfico de Internet para que el pirata informático pueda acceder a datos confidenciales.

¿Cómo funciona la suplantación?

La suplantación funciona enmascarando el origen de una determinada comunicación. Los correos electrónicos, las llamadas telefónicas, los mensajes SMS, los sitios web e incluso el propio tráfico de Internet se pueden suplantar para que parezcan proceder de otro lugar.

Es posible que haya notado que los ladrones enmascaran su ID de llamada con otro número, a menudo uno que comparte su código de área. Todos los tipos de suplantación se basan en el mismo principio general: ocultar el origen del mensaje o de los datos.

Los ataques de suplantación enmascaran el origen de las comunicaciones para ganarse la confianza de la víctima.

Los ataques de suplantación enmascaran el origen de las comunicaciones para ganarse la confianza de la víctima.

Un ataque de suplantación exitoso puede llevarle a sitios web maliciosos, robar sus datos o engañarle para que instale malware. Pero con el software de seguridad adecuado, puede detectar y bloquear automáticamente los ataques de suplantación antes de que tengan la oportunidad de engañarle.

AVG AntiVirus FREE le advierte ante los correos electrónicos y sitios web maliciosos a la vez que detecta y bloquea el malware en su camino. Independientemente del objetivo del ataque de suplantación, estará a salvo ante él con AVG.

Suplantación frente a phishing

La diferencia entre el phishing y la suplantación es que, mientras que la suplantación de identidad disfraza la fuente o el origen de una comunicación para que parezca que la ha enviado otra persona, el phishing usa métodos de ingeniería social para engañar a las personas para que abran mensajes o hagan clic en enlaces y revelen así datos confidenciales.

La suplantación y el phishing suelen estar relacionados porque los atacantes tienden a usar métodos de suplantación para hacer más creíbles sus ataques de phishing.

Aunque los ciberdelincuentes y los piratas informáticos con malas intenciones suelen combinar la suplantación con los ataques de phishing para robar información, no todos los ataques de suplantación son necesariamente ejemplos de phishing. Muchos ataques de suplantación de IP están diseñados para infectar redes enteras con malware, sentar las bases para futuros ataques o permitir ataques DDoS.

Aunque los estafadores empezaron suplantando los identificadores de llamadas, desde entonces se han extendido a la suplantación del correo electrónico y de los SMS, así como las técnicas de phishing para obtener valiosos datos personales a una escala mucho mayor.

Los piratas informáticos usan la suplantación para infiltrarse en las redes y difundir programas maliciosos, mientras que los estafadores la usan para engañar a las víctimas.

Los piratas informáticos usan la suplantación para infiltrarse en las redes y difundir programas maliciosos, mientras que los estafadores la usan para engañar a las víctimas.

¿Qué es la suplantación de correo electrónico?

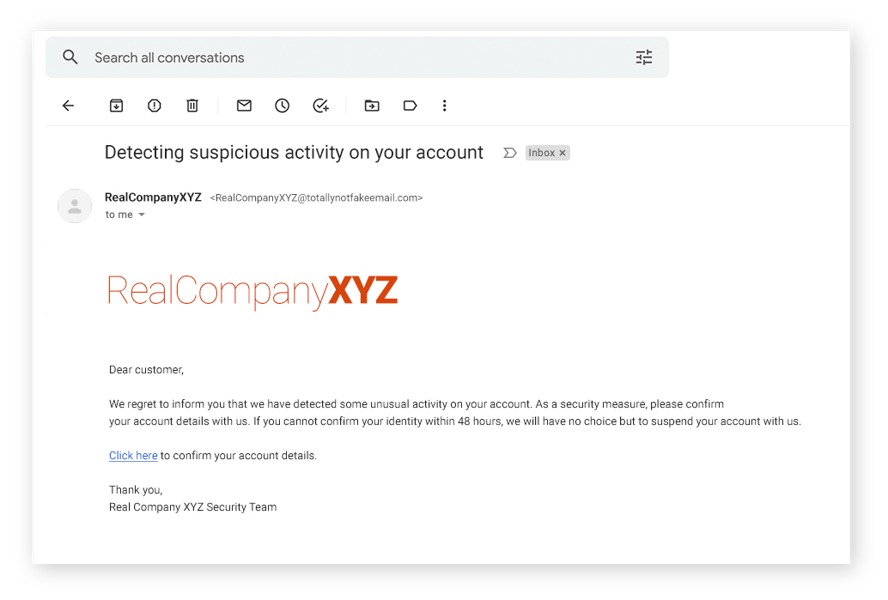

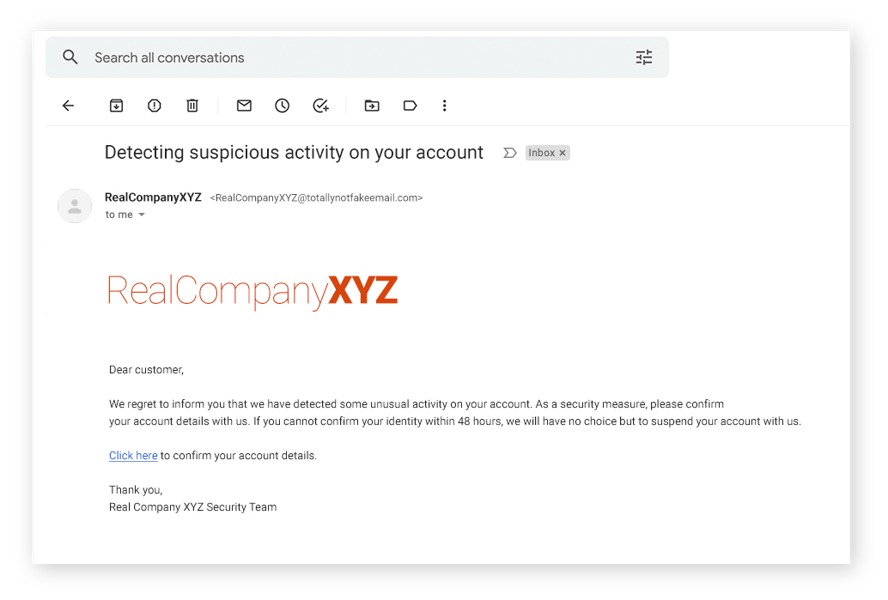

La suplantación de correo electrónico se produce cuando los atacantes hacen parecer que sus correos electrónicos proceden de otro remitente, como un ejecutivo de una empresa, un banco conocido u otra persona u organización de confianza.

En la suplantación de correo electrónico, los piratas informáticos alteran las direcciones, los archivos de firmas, los logotipos u otros elementos visuales de un correo electrónico para ocultar su verdadero origen o propósito. Las propiedades del correo electrónico más suplantadas son:

-

Nombre/dirección DE: El remitente del correo electrónico.

-

Nombre/dirección RESPONDER A: La dirección de correo electrónico a la que se enviará la respuesta.

-

Dirección de RETORNO: Una cabecera de correo electrónico oculta que contiene instrucciones para procesar los correos electrónicos rebotados.

-

Dirección IP de ORIGEN: La dirección IP del remitente del correo electrónico.

Señales de advertencia de suplantación de correo electrónico

-

Errores ortográficos y gramaticales

Las empresas legítimas no deberían tener errores tipográficos en sus correos electrónicos. Si encuentra errores tipográficos o una redacción extraña, es posible que alguien haya suplantado el correo electrónico.

-

Direcciones de correo electrónico mal escritas

Para imitar las direcciones de correo electrónico reales, los suplantadores pueden cambiar ciertas letras por otras de aspecto similar, como el número 1 por una L minúscula. Busque erratas sutiles, como «irss[punto]gov» en lugar de «irs[punto]gov», o caracteres inusuales o especiales. Los correos electrónicos suplantados pueden incluir letras griegas, por ejemplo «bank of amεrica» en lugar de «bank of america».

-

Urgencia

Los suplantadores de correo electrónico pueden intentar causar ansiedad o pánico para empujarle a tomar una decisión precipitada. Pueden amenazarle con consecuencias si no actúa rápidamente, como decir que se cerrará su cuenta o que se enfrentará a multas si no actúa de inmediato.

-

Saludos genéricos

En lugar de usar su nombre real, el correo electrónico puede dirigirse a usted con «Estimado cliente» u otro título genérico. Los correos electrónicos legítimos suelen ir dirigidos directamente a usted.

-

Solicitud de información personal

Las empresas legítimas no necesitan confirmar su nombre de usuario, contraseña o datos de la cuenta bancaria por correo electrónico. Lo mismo ocurre con el personal directivo o informático de su empresa. Los correos electrónicos suplantados intentarán engañarle para que comparta esa información con el atacante.

-

Error tipográfico deliberado (typosquatting)

El «typosquatting» hace referencia a cuando los piratas informáticos registran las direcciones de los sitios web con los errores comunes que comete la gente al teclear las URL para visitar sitios legítimos. El sitio falso imitará al real, pero a menudo con el objetivo de capturar sus credenciales de acceso o conseguir que descargue malware.

-

Incoherencia

¿Coincide el nombre del remitente con el campo DE o con el nombre de la firma del correo electrónico? Fíjese en todo lo que no coincida y use esta lista para comprobar la protección del correo electrónico.

-

Archivos adjuntos extraños

Muchos correos electrónicos suplantados contienen archivos adjuntos que, cuando se abren, instalan malware en el dispositivo. Nunca haga clic ni abra archivos adjuntos que no espere recibir, aunque confíe en el remitente: su dirección de correo electrónico puede estar suplantada.

-

Sin información de contacto

Los correos electrónicos legítimos suelen incluir una firma con información de contacto. Los correos electrónicos suplantados suelen omitir esta información.

Señales reveladoras de un correo electrónico suplantado: direcciones de correo electrónico falsas en el remitente, saludos genéricos, sensación de urgencia, enlaces sospechosos y ausencia de información de contacto en el pie de página.

¿Qué es la suplantación de IP?

La suplantación de IP se produce cuando un atacante altera la información de la dirección IP en un paquete de datos enviado a través de Internet para que los datos parezcan proceder de una dirección IP diferente. Los piratas informáticos obtienen la dirección IP de un dispositivo legítimo y luego alteran la IP de origen de su tráfico para que coincida con la IP legítima.

La suplantación de direcciones IP se usa a menudo cuando se lanzan ataques DDoS, para que la dirección IP de origen real quede oculta y no pueda rastrearse. La suplantación de IP se suele producir de dos maneras:

-

Los piratas informáticos suplantan su tráfico para que parezca que proviene de muchas direcciones IP a la vez. Esto impide a los administradores del servidor rastrear fácilmente el origen y bloquear los ataques. Aunque la suplantación de IP puede detenerse, es mucho más difícil analizar el tráfico malicioso cuando proviene de miles de direcciones IP a la vez.

-

Los piratas informáticos usan una red de bots para enviar miles de solicitudes, todas enmascaradas con la dirección IP suplantada de la víctima. Cada respuesta a estas solicitudes se envía a la víctima en lugar de al dispositivo de la red de bots que realmente la envió.

Ambas estrategias de suplantación de IP inundan de tráfico el servidor objetivo, lo suficiente como para provocar cortes y otros fallos del sistema.

Otros tipos de suplantación

-

Suplantación de sitio web

Los sitios web suplantados hacen creer a la gente que están interactuando con sitios legítimos o empresas de confianza. A simple vista, los sitios falsos parecen auténticos, pero los estafadores camuflan las URL y los subdominios para dar a los internautas una falsa sensación de seguridad.

-

Suplantación de ID de llamada

Los robocallers y otros estafadores telefónicos suplantan sus números de teléfono para que parezca que proceden de un código de área local o que están conectados a una organización de confianza. Cuando la víctima responde a estas llamadas de suplantación, el suplantador intenta engañarla para que facilite sus datos personales.

-

Suplantación de SMS

Los suplantadores pueden alterar la información del remitente de un mensaje SMS para hacer que sus ataques sean más creíbles. Los mensajes de texto suplantados suelen contener enlaces que instalan malware en el dispositivo de la víctima o conducen a sitios web falsos.

-

Suplantación de GPS

Las señales de posicionamiento global falsas transmiten coordenadas de geolocalización incorrectas a los dispositivos con GPS. La gente puede usar aplicaciones de suplantación de GPS por muchas razones, como hacer creer a otras aplicaciones conectadas al GPS que están en un lugar diferente al que realmente están.

-

Suplantación de servidor DNS

Los ciberatacantes pueden manipular la información del DNS para desviar el tráfico a diferentes direcciones IP y redirigir a las víctimas a sitios que propagan malware, gusanos informáticos y virus.

-

Suplantación de ARP

También conocida como enrutamiento de envenenamiento ARP, esta técnica intenta vincular la dirección MAC de un ciberatacante a una dirección IP legítima para recibir datos destinados al propietario de la dirección IP real. La suplantación de ARP se usa para robar o modificar datos y también para los ataques de intermediario o el secuestro de sesiones HTTP.

Cómo protegerse ante ataques de suplantación

-

Manténgase alerta

Lea cuidadosamente los correos electrónicos y asegúrese de conocer al remitente. Busque direcciones del remitente y líneas de asunto falsas, errores ortográficos o gramaticales.

-

Confíe en su instinto

No responda a correos electrónicos o mensajes SMS de fuentes desconocidas y piénselo dos veces antes de entregar información personal. No haga clic en enlaces sospechosos ni abra archivos adjuntos extraños.

-

Confirme la dirección de correo electrónico y los números de teléfono

Compare las direcciones de correo electrónico con las enviadas anteriormente para ver si son las mismas. Obtenga siempre los números de teléfono de las empresas de los sitios web oficiales.

-

Verifique los enlaces

Pase el cursor por encima de los enlaces para comprobar si las URL le conducen al sitio esperado.

-

Use contraseñas seguras

Cambie las contraseñas con regularidad. Cree contraseñas o frases de contraseña largas, únicas y fuertes, y luego protéjalas con un administrador de contraseñas seguro.

-

Use sitios web seguros y protegidos

Antes de introducir la información de pago en un sitio web, asegúrese de que la URL tenga una «s» después del http en la dirección (https://) y un icono de candado a la izquierda del campo de dirección, dos indicadores importantes de que el sitio web es seguro.

-

Actualice el sistema operativo y el navegador

Use un navegador privado de confianza y actualice siempre su sistema operativo para obtener los últimos parches de seguridad ante las vulnerabilidades conocidas.

-

Utilice un software antivirus potente

Instale el mejor software antivirus que pueda encontrar y manténgalo actualizado.

Protéjase contra los ataques de suplantación con una herramienta antivirus líder

Los suplantadores usan una amplia gama de trucos para engañarle: desde archivos adjuntos de correo electrónico maliciosos hasta sitios web de apariencia benigna pero infectados. AVG AntiVirus FREE le mantiene a salvo ante todos ellos. Detecta y bloquea automáticamente ataques y amenazas como estas para mantener sus datos seguros y sus dispositivos libres de malware.

Los ataques de suplantación enmascaran el origen de las comunicaciones para ganarse la confianza de la víctima.

Los ataques de suplantación enmascaran el origen de las comunicaciones para ganarse la confianza de la víctima. Los piratas informáticos usan la suplantación para infiltrarse en las redes y difundir programas maliciosos, mientras que los estafadores la usan para engañar a las víctimas.

Los piratas informáticos usan la suplantación para infiltrarse en las redes y difundir programas maliciosos, mientras que los estafadores la usan para engañar a las víctimas.