Was ist Social Engineering?

Social Engineering wird als psychologischer Angriff definiert, bei dem menschliche Verhaltensweisen und kognitive Verzerrungen ausgenutzt werden. In der Regel werden Menschen unbewusst dazu verleitet, sensible Informationen preiszugeben, die dann für schädliche oder kriminelle Zwecke missbraucht werden. Hacker gelangen durch Social Engineering an persönliche Informationen, die sie für Identitätsdiebstahl oder andere Betrügereien und Verbrechen verwenden.

Internetbenutzer sind heutzutage viel mehr auf der Hut. Das erschwert natürlich Social Engineering. Oft sind mehrere Schritte dazu nötig: erst Vertrauen erwecken, dann die gewünschten Informationen abgreifen.

Im Gegensatz zu Cyberangriffen, bei denen Sicherheitslücken in Software und Code ausgenutzt werden, beruht Social Engineering auf der Tatsache, dass Menschen Fehler machen und manipulierbar sind. Social-Engineering-Angriffe zielen häufig auf vertrauliche Informationen ab, z. B. Anmeldedaten, Sozialversicherungsnummern, Bankverbindungen und andere personenbezogene Daten.

Wie genau funktioniert Social Engineering?

Obwohl Social Engineering auch persönlich oder per Telefon praktiziert wird, findet es am häufigsten online statt. Social Engineering bildet die Grundlage vielfältiger Cyberangriffe, weil es sich im Internet leichter umsetzen lässt.

In der realen Welt können wir bei der Interaktion mit anderen Menschen auf unsere Sinneswahrnehmung vertrauen. Gestik und Tonfall einer Person signalisieren uns, dass etwas im Busch ist.

Online hingegen haben wir es mit gesichtslosen Unternehmen zu tun, die Zahlungen verarbeiten und Nachrichten senden. Dabei müssen wir uns auf vertraute Logos oder Marken und bekannte Klick-/Bestätigungsmuster verlassen, die auf „normale“ Abläufe hindeuten.

Social-Engineering-Methoden nutzen meist immer dieselben Schritte:

-

Der Angreifer sammelt zunächst Hintergrundinformationen. Dies wird auch als Profiling bezeichnet. Dadurch lernt er, an welcher empfindlichen Stelle er ansetzen kann.

-

Als Nächstes stellt der Angreifer den Kontakt her und schafft eine Verbindung.

-

Sobald der Angreifer das Vertrauen gewonnen hat, nutzt er sein Opfer aus.

-

Nachdem der Angreifer die sensiblen Daten erlangt hat, zieht er sich zurück und taucht unter.

Social-Engineering-Methoden nutzen das Vertrauen der Menschen aus.

Um diese Schritte zu durchlaufen, werden Social-Engineering-Methoden wie das Erzeugen und Verstärken von Emotionen verwendet. Wenn wir emotional erregt sind, denken wir weniger logisch und lassen uns leichter manipulieren.

Sehen wir uns ein klassisches Beispiel für Social Engineering an. Die Angreifer haben eine Liste von Leuten, die Online-Glücksspiele mögen. Diesen Leuten wollen sie eine Nachricht senden, die für Neugier, Spannung, Zeitdruck oder Angst sorgt. Dabei geben sich die Angreifer als Lottogesellschaft aus und imitieren deren Schriftart, Logo und Farben. In der Nachricht werden die Opfer über einen Gewinn informiert, den sie innerhalb kurzer Zeit beanspruchen müssen – indem sie persönliche Daten übermitteln.

Gewinnen werden leider nur die Angreifer, nämlich sensible personenbezogene Daten. Diese verkaufen sie im Dark Web oder greifen damit auf persönliche Konten zu.

Warum sind Social-Engineering-Angriffe im Internet so gefährlich?

Social-Engineering-Angriffe im Internet sind für Privatpersonen und Unternehmen gleichermaßen gefährlich, weil dem Opfer in beiden Fällen ein hoher finanzieller Schaden entstehen kann.

2019 verlor die Toyota Boshoku Corporation, ein Automobilzulieferer von Toyota, 37 Millionen USD durch einen Social-Engineering-Angriff. Die Angreifer hatten es auf Mitarbeiter der Finanzabteilung abgesehen, indem sie sich als Führungskräfte ausgaben. In fingierten E-Mails, die täuschend echt aussahen, gaben sie ihnen Anweisungen für eine Kontoumstellung. Daraufhin überwiesen die nichtsahnenden Buchhalter große Summen auf Konten der hinterhältigen Hacker.

Für die meisten Menschen sind finanzielle Verluste ein herber Schlag. Der Missbrauch persönlicher Daten kann aber noch schwerwiegender sein. Wenn ein Angreifer Ihre Anmeldedaten, Sozialversicherungsnummer oder Bankverbindung erbeutet, kann er diese Daten selbst nutzen oder im Dark Web verkaufen. Dann missbraucht der Käufer Ihre Daten für Identitätsdiebstahl oder Sie erleiden weitere Schäden.

Erkennen von Social-Engineering-Angriffen

Damit Sie Social-Engineering-Angriffe im Internet bemerken, müssen Sie die verschiedenen Methoden kennen, mit denen Angreifer ihre Opfer beeinflussen.

Menschen respektieren Autorität und kommen einer Aufforderung eher nach, wenn sie „von oben“ kommt. Deshalb geben sich Cyberkriminelle oft als bekannte Unternehmen oder Behörden aus, z. B. das Finanzamt. Nehmen Sie E-Mails, die angeblich von Behörden oder anderen Autoritäten stammen, immer kritisch unter die Lupe. Das Finanzamt kennt Ihre personenbezogenen Daten wie Name, Anschrift und Steuernummer bereits und würde Sie niemals auffordern, diese Angaben per E-Mail zu senden.

Menschen respektieren Autorität und kommen einer Aufforderung eher nach, wenn sie „von oben“ kommt.

Eine etwas subtilere Methode nutzt Sympathie aus. Tendenziell vertrauen wir eher Personen, die wir attraktiv und sympathisch finden. Das hat sich beim Peer-to-Peer-Verkauf als wahre Wunderwaffe erwiesen. Multi-Level-Marketingunternehmen wie Mary Kay und Avon haben sich damit ein ganzes Imperium geschaffen. Angreifer geben sich als attraktive, aus den sozialen Medien bekannte Person aus. Ein Kompliment dient als Vorwand zur Kontaktaufnahme. Das Opfer fühlt sich geschmeichelt und ist daher eher bereit, dem Angreifer einen Gefallen zu tun. Beispielweise für seine „Stiftung“ zu spenden oder einen anderen Scam zu unterstützen.

Wenn Sie sich über diese Beeinflussungsmethoden bewusst sind, nehmen Sie die Warnsignale für Social Engineering schneller wahr. Bei Anfragen für bestimmte Arten von Informationen, wie Anmeldedaten, Kontoverbindungen oder Ihre Anschrift, sollten Sie immer hellhörig werden. Schalten Sie Ihre Emotionen aus und prüfen Sie genau, wer Sie nach Ihren Daten fragt – damit Sie nicht in die Betrugsfalle tappen.

Zu schön, um wahr zu sein

Ein klassischer Social-Engineering-Trick besteht darin, etwas sehr Verlockendes in Aussicht zu stellen, damit das Opfer den nötigen Anreiz hat, seine Daten preiszugeben oder eine Handlung vorzunehmen. Diese Taktik kann auch ganz legitim angewandt werden, z. B. wenn ein Unternehmen seinen Kunden einen 10-Euro-Geschenkgutschein im Gegenzug für eine Produktbewertung anbietet.

Angreifer profitieren davon, dass wir mit solchen legitimen Angeboten vertraut sind. Also bieten sie uns 100 Euro für das Ausfüllen einer Umfrage an – für die wir allerdings ein Benutzerkonto erstellen müssen. Dabei hoffen die Angreifer, dass wir Anmeldedaten anderer Plattformen wiederverwenden, mit denen sie dann auf unser Online-Banking oder sonstige wertvolle Konten zugreifen können.

Aber Stopp: 100 Euro für das Beantworten einer simplen Umfrage? Das ist zu schön, um wahr zu sein! Kein Wunder also, dass Sie die 100 Euro nach der Umfrage nie zu sehen bekommen. Dafür teilen Sie Ihre Anmeldedaten jetzt mit zwielichtigen Gestalten. Prüfen Sie verlockende Angebote immer erst auf Herz und Nieren. Denn wenn etwas zu schön klingt, um wahr zu sein, ist es das wahrscheinlich auch.

Die häufigsten Arten von Social-Engineering-Angriffen im Internet

Kreative Betrüger denken sich vielfältige Arten von Social-Engineering-Angriffen aus, bei denen sie mit unterschiedlichen Methoden und Angriffspunkten an die gewünschten Daten gelangen. Diese Scam-Methoden sind leider nur allzu verbreitet. Befassen Sie sich daher mit den diversen Social-Engineering-Strategien, um besser gewappnet zu sein, falls Sie selbst Ziel eines Angriffs werden.

Spam-E-Mails

Spam-E-Mails

Spam ist mehr als nur ein Ordner in Ihrem E-Mail-Postfach, denn nicht alle Spam-E-Mails werden erfolgreich herausgefiltert. Ausgefeilte Spam-E-Mails gehen dem E-Mail-Server-Screening durch die Lappen und landen in Ihrem Posteingang. Dort erwecken sie den Anschein einer normalen Nachricht.

Social-Engineering-E-Mails enthalten oft Links auf gefälschte Websites, schädliche Anhänge oder eine Aufforderung zur Übermittlung sensibler Daten an den Absender. Informieren Sie sich über E-Mail-Sicherheit, damit Sie zwischen heimtückischen Spam-E-Mails und vertrauenswürdigen Quellen unterscheiden können.

Baiting

Baiting

Mit Speck fängt man Mäuse. Genauso wird Ihnen beim Social Engineering etwas Verlockendes vor die Nase gehalten. Das kann ein echter Gegenstand sein, wie ein USB-Stick mit der Aufschrift „vertraulich“, den Sie an einem öffentlichen Ort finden – und natürlich neugierig werden. Sobald Sie den Stick an Ihrem Computer anschließen und öffnen, wird Malware eingeschleust, die neben Ihrem Gerät auch alle verbundenen Server befällt.

Baiting kann auch im Internet stattfinden, wo Sie z. B. mit dem Download eines Films verführt werden. Doch nach dem Herunterladen und Öffnen der Datei gelangt verborgene Malware auf den Computer.

Phishing

Phishing

Phishing ist wahrscheinlich die gängigste Art von Social Engineering. Dabei gibt sich ein Angreifer als legitimes Unternehmen aus, um sein Opfer per E-Mail, Chat oder Online-Werbung in die Falle zu locken. In der E-Mail oder Nachricht wird das Opfer auf eine gefälschte Landing Page mit dem Logo des vorgetäuschten Unternehmens geleitet. Dort wird das Opfer aufgefordert, wegen angeblicher verdächtiger Kontoaktivitäten seine Anmeldedaten zu überprüfen oder das Passwort zu ändern.

Dadurch erhält der Angreifer Zugriff auf diese Anmeldedaten und kann versuchen, sich damit auf anderen Websites anzumelden. Wenn das Opfer immer dasselbe Passwort verwendet, klappt das auch.

Catfishing ist eine weitere häufige Social-Engineering-Strategie in der Phishing-Kategorie. Beim Catfishing schlüpft der Angreifer in die Rolle einer attraktiven Person und verführt seine Opfer auf Dating-Plattformen oder in sozialen Netzwerken.

„Liebe macht blind“, heißt es so schön. Die rosarote Brille beeinträchtigt die Intuition und die Wahrnehmung von Warnsignalen. Sobald das Opfer am Haken hängt, versucht der Catfisher, ihm das Geld aus der Tasche zu ziehen.

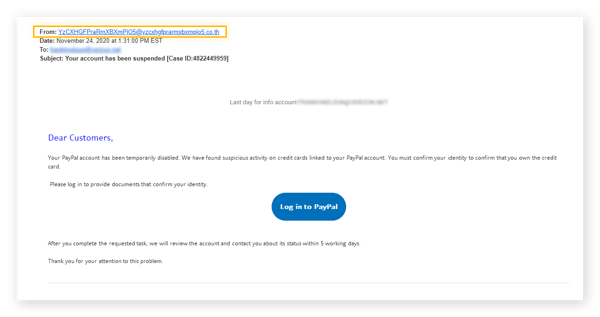

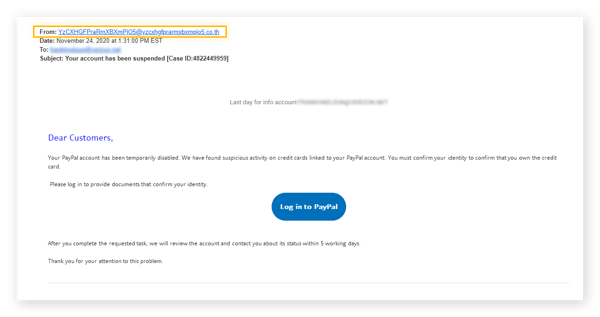

Wie sieht eine Phishing-E-Mail aus? Im Bild unten sehen Sie die E-Mail eines Angreifers, der sich als PayPal ausgibt. Angeblich wurden verdächtige Aktivitäten über das PayPal-Konto festgestellt und das Konto so lange gesperrt, bis der Benutzer sich anmeldet und Dokumente übermittelt, die seine Identität belegen. Zwei Emotionen sollen zum Handeln motivieren: Angst und Dringlichkeit.

Eine Phishing-E-Mail ist im Stil einer Marke gestaltet, stammt aber von einer falschen E-Mail-Adresse.

Eine Phishing-E-Mail ist im Stil einer Marke gestaltet, stammt aber von einer falschen E-Mail-Adresse.

Aber betrachten Sie die Absenderadresse der E-Mail einmal genauer: eine lange Abfolge aus Zahlen und Buchstaben, ohne PayPal-Domäne. Außerdem beginnt die E-Mail mit „Liebe Kunden“, was nicht zu ihrem persönlichen Inhalt passt.

Die Login-Schaltfläche der E-Mail führt nicht zu PayPal, sondern zu einer gefälschten Landing Page, auf der die Angreifer Anmeldedaten sammeln. Mit etwas Glück bekommen sie auch offizielle Dokumente wie Personalausweise oder Reisepässe, mit denen Benutzer ihre Identität beweisen.

Spear-Phishing

Phishing-Scams werden oft an Hunderte potenzieller Opfer geschickt in der Hoffnung, dass einige davon auf den Link klicken. Manchmal führen Angreifer aber auch Hintergrundrecherchen durch, um kleinere Gruppen oder sogar Einzelpersonen ins Visier zu nehmen.

Diese Art von gezielten Angriffen wird als Spear-Phishing bezeichnet und ist wesentlich effektiver, als man annehmen sollte. 50 % der Opfer öffnen Spear-Phishing-E-Mails, im Vergleich zu nur 3 % bei gewöhnlichen Phishing-Nachrichten.

Nehmen wir Amazon-Gründer Jeff Bezos als Beispiel. Er gehört zu den dicksten Fischen im Teich, lebte aber so abgeschirmt, dass man ihn nicht an die Angel bekam. Bis 2018, als Bezos zum Opfer des saudischen Kronprinzen Mohammed bin Salman wurde.

Nachdem sich die beiden persönlich kennengelernt hatten, tauschten sie Telefonnummern aus. Dann schickte der Kronprinz über WhatsApp ein Video, nach dessen Download plötzlich große Mengen von Bezos Daten ohne seine Zustimmung übertragen wurden. Bezos mag an der Spitze eines riesigen Technologieunternehmens stehen, bleibt aber letztlich ein Mensch – der sich durch Social Engineering manipulieren ließ.

Pretexting

Pretexting

Pretexting bedeutet, dass der Social-Engineering-Angreifer ein Szenario oder einen Vorwand erfindet, um das Opfer zu überlisten. In der Regel gibt sich der Angreifer als Autoritätsperson aus, die Informationen anfordern darf. Effektives Pretexting erfordert gründliche Hintergrundrecherchen und Vorbereitung des Angreifers. Er muss die Fragen des Opfers genau beantworten und legitim erscheinen können.

Ein gängiges Beispiel: Der Angreifer gibt sich als IT-Mitarbeiter des Unternehmens aus. Er kontaktiert Beschäftigte im Unternehmen und fordert sie auf, zwecks Software-Update einen Fernzugriff auf ihren Computer zu gewähren oder ihre Anmeldedaten zu übermitteln.

Je nach Opfer können Angreifer damit alle Finanzunterlagen oder Personaldaten eines Unternehmens erbeuten. Diese Informationen werden mithilfe von Ransomware nur gegen Lösegeld freigegeben oder sie dienen als Grundlage für ein größeres Komplott.

2017 wurde die Classic Ether Wallet, in der die Kryptowährung Classical Ethereum verwaltet wird, zum Opfer eines Social-Engineering-Angriffs. Ein Hacker gab sich als Eigentümer der Classic Ether Wallet aus, um Zugriff auf die Domäne und private Schlüssel zu erhalten. Damit überwies er Geld von den Konten der Opfer auf seinen eigenen Server.

Vishing

Vishing

Vishing steht für „Voice Phishing“. Das Prinzip ist dasselbe wie beim Phishing, nur über das Telefon. Bei einem Vishing-Angriff wird die Telefonnummer oft unterdrückt, oder der Angreifer meldet sich als Helpdesk oder Support Center. Manchmal wird mit Stimmveränderungstechnologie eine bestimmte Person imitiert.

Vishing-Angriffe zielen meist darauf ab, dass das Opfer seine Anmeldedaten preisgeben oder Zugriff auf seinen Computer gewähren soll. Angreifer geben sich häufig als Kundenservice oder technischer Support aus, der Updates installieren oder Bugs beheben möchte. Dafür muss das Opfer Zugriff geben oder seine Anmeldedaten zurücksetzen.

2019 sorgte ein Vishing-Betrug für Schlagzeilen, bei dem die Angreifer mit unterdrückter Rufnummer behaupteten, im Auftrag von Apple anzurufen. Der automatisierte Anruf warnte die Opfer vor einer Sicherheitslücke bei Apple und gab ihnen eine Nummer, die sie vor der weiteren Nutzung ihres Handys anrufen sollten.

Unter dieser Nummer wartete erneut eine automatisierte Begrüßungsnachricht eines angeblichen Apple Support Centers, einschließlich geschätzter Wartezeit. Opfer, die tatsächlich eine Person an die Strippe bekamen, wurden nach ihren Apple-Anmeldedaten gefragt.

Diese Angriffe profitierten von der großen Beliebtheit der Apple-Produkte, der Markenautorität von Apple und der panischen Angst vor einer Sicherheitslücke – die Menschen zu sofortigem Handeln verleitet. Apple weist seine Kunden seitdem darauf hin, dass sie nicht einfach so angerufen werden und derartige Anrufe ignorieren sollen.

Quid pro quo

Quid pro quo

Quid pro quo (wörtlich „dies für das“) bedeutet, etwas für eine Gegenleistung anzubieten. Bei einem Quid-pro-quo-Angriff wird Ihnen etwas versprochen, wenn Sie im Gegenzug Ihre Anmeldedaten preisgeben oder Zugriff auf Ihren Computer gewähren.

Meistens wird Ihnen Hilfe angeboten, z. B. technische Unterstützung, ein spezielles Dokument oder die Lösung für ein Problem, von dem Sie gar nicht wussten, dass Sie es haben.

Nach dem zweiten Absturz einer Boeing 737 Max im Jahr 2019 nutzten Hacker die Angst und Verunsicherung der Menschen aus. Sie sendeten E-Mails, die angeblich vom Maschinenbauunternehmen ISGEC stammten. Darin behaupteten die Hacker, dass sie im Dark Web an ein Dokument gelangt seien, in dem die bisherigen Abstürze vorausgesagt wurden – und auch alle künftigen Abstürze aufgelistet sind.

Die Hacker forderten dringend dazu auf, das Dokument zu öffnen, um Angehörige und Freunde davor zu bewahren, in eines der aufgeführten Flugzeuge zu steigen. Die Liste war natürlich gefälscht und der Datei-Download infizierte den Computer des Opfers mit Malware, über die Hacker auf Daten zugreifen konnten.

Namhafte Opfer von Social-Engineering-Angriffen

Auf Social-Engineering-Angriffe fallen nicht nur ahnungslose Durchschnittsbürger herein. Das passiert auch bekannten Technologieunternehmen und Prominenten. Leider sind im Falle großer Unternehmen oft Kundendaten gefährdet.

Barbara Corcoran, eine erfolgreiche Investorin und Jurorin der TV-Show „Shark Tank“, verlor 2020 durch einen Social-Engineering-Angriff stolze 380.000 USD. Genauer gesagt durch Pretexting. Der Betrüger gab sich über eine E-Mail-Adresse, in der er nur einen Buchstaben änderte, als Barbara Corcorans persönliche Assistentin aus. In einer E-Mail forderte der Angreifer ihre Buchhalterin zu einer erneuten Zahlung für ein Immobilienprojekt auf. Der Betrug flog auf, als die Buchhalterin in einer Follow-up-E-Mail die echte persönliche Assistentin auf Kopie setzte.

Wir sind alle nur Menschen. Deshalb reagieren wir auf Reize mit Emotionen, werden von Schönheit und Autorität geblendet, lassen uns unter Zeitdruck setzen und von Belohnungen verleiten.

2013 wurde der Einzelhandelsriese Target zum Opfer eines massiven Social-Engineering-Angriffs. Dabei erlangten die Hacker Zugriff auf die Zahlungsdaten von 40 Millionen Personen. Die Angreifer schlichen sich über eine Phishing-E-Mail an einen Kühlschrankhersteller ein, mit dem Target zusammenarbeitete. Nach dem Installieren von Malware auf den Computern des Kühlschrankherstellers mussten die Angreifer nur noch warten, bis jemand seine Anmeldedaten eingab – und schon hatten sie Zugriff auf die Target-Server.

Von dort aus durchkämmten die Hacker die internen Target-Systeme auf Schwachstellen, über die sie Zahlungsdaten auf ihren eigenen externen Server kopieren konnten.

2015 verlor Ubiquiti Networks, ein Hersteller von WLAN-Komponenten in San Jose, 39 Millionen USD, als ein Hacker die Finanzabteilung hereinlegte. Dafür gab er sich als Manager aus und ließ von der Finanzabteilung einer Ubiquiti-Tochtergesellschaft bestimmte Bankverbindungen so ändern, dass die Gelder auf sein Konto flossen.

Das kostete Ubiquiti über 47 Millionen USD, von denen 8 Millionen später zurückgeholt wurden – ein schwacher Trost angesichts des riesigen Verlusts.

Wer ist am stärksten durch Social-Engineering-Angriffe gefährdet?

Fest steht, dass niemand vor Social-Engineering-Angriffen gefeit ist. Wir sind alle nur Menschen. Deshalb reagieren wir auf Reize mit Emotionen, werden von Schönheit und Autorität geblendet, lassen uns unter Zeitdruck setzen und von Belohnungen verleiten.

Diese Eigenschaften sollten wir nicht als Schwächen betrachten – wir haben sie im Laufe der Evolution ja nicht grundlos entwickelt. Stattdessen müssen wir uns bewusst machen, auf welche Weise wir uns manipulieren lassen und wie wir die Warnsignale erkennen. Ältere Menschen werden häufig Opfer von Social-Engineering-Angriffen, weil sie mit moderner Technologie nicht vertraut sind und verdächtige Dinge nicht bemerken.

So werden Sie nicht zum Opfer von Social Engineering

Genau wie Sie sich vor Taschendiebstahl schützen (Reißverschlüsse immer schließen!), können Sie auch Social Engineering durch nützliche Tipps und Gewohnheiten vorbeugen.

Falls Sie befürchten, dass Sie schon Opfer von Social Engineering geworden sind, oder wenn Sie eine zusätzliche Schutzebene einrichten möchten, empfiehlt sich AVG BreachGuard. BreachGuard benachrichtigt Sie umgehend, wenn Ihre persönlichen Daten im Internet kompromittiert wurden, und setzt diese Überwachung rund um die Uhr fort – wie ein persönlicher Online-Wachhund.

Holen Sie es sich für

Mac

Holen Sie es sich für

Mac

Melden und löschen Sie verdächtige E-Mails

Eine Phishing-E-Mail in Ihrem Posteingang? Markieren Sie diese nicht einfach nur als Spam. Je nach Inhalt der E-Mail sollten Sie Maßnahmen ergreifen und den Betrugsversuch melden. Informieren Sie sich, wie Sie eine Meldung über Cyberkriminalität am besten einreichen.

In den USA empfiehlt die Federal Trade Commission (FTC), Phishing-E-Mails zwecks Meldung an die Anti-Phishing-Arbeitsgruppe unter reportphishing@apwg.org zu senden. Im Vereinigten Königreich können Sie verdächtige E-Mails an den Suspicious Email Reporting Service unter report@phishing.gov.uk weiterleiten.

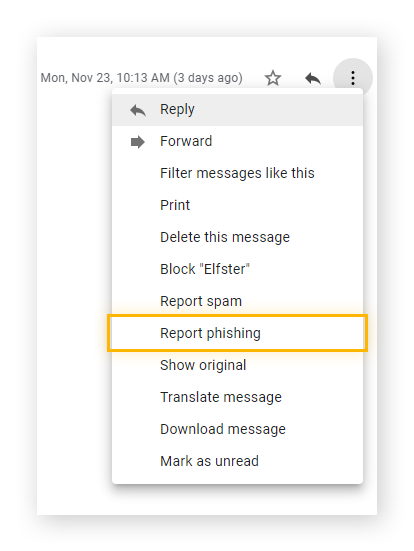

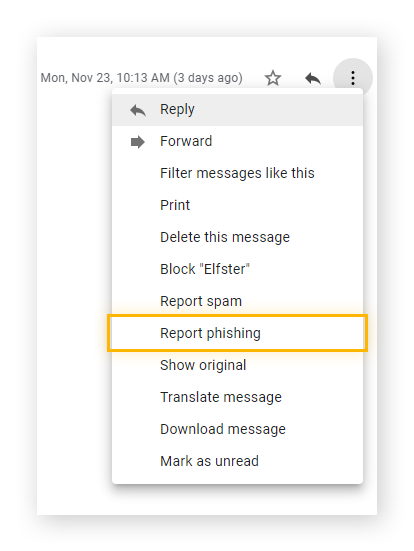

Gmail bietet eine integrierte Funktion für Phishing-Meldungen. Klicken Sie oben rechts in der E-Mail neben „Antworten“ auf die Schaltfläche mit den drei Punkten. Wählen Sie dann im Dropdown-Menü die Option „Phishing melden" aus. Sie können auch vorbeugende Sicherheitsmaßnahmen ergreifen, damit Spam-E-Mails erst gar nicht in Ihrem Posteingang landen.

Prüfen Sie Absender und Websites

Wenn Sie eine besonders dramatische E-Mail bekommen (z. B. dass Ihre Kreditkartennummer gehackt wurde), prüfen Sie den Absender der E-Mail, bevor Sie in Panik geraten. Betrüger nutzen oft völlig willkürliche E-Mail-Adressen, z. B. eine Abfolge von Buchstaben und Zahlen, und hoffen, dass Sie dies in Ihrer Aufregung nicht bemerken. Denken Sie immer daran, dass Zeitdruck und Angst zur Manipulation dienen.

Gewieftere Betrüger verwenden täuschend echte E-Mail-Adressen, wie beim oben angeführten Social-Engineering-Angriff auf Barbara Corcoran. Schauen Sie also ganz genau hin, ob eine auf den ersten Blick legitime E-Mail-Adresse nicht doch einen „Tippfehler“ enthält.

Sollen Sie durch Social Engineering auf eine bestimmte Website geleitet werden, prüfen Sie immer erst die Sicherheit der Website, bevor Sie auf den Link klicken oder die Adresse eingeben. Bei einer kurzen Webrecherche stoßen Sie vielleicht auf Betrugsmeldungen für diese URL. Hüten Sie sich auch vor Websites, bei denen das „S“ von HTTPS fehlt (am Anfang der Adresse) – dieses „S“ steht für „sicher“.

Installieren Sie eine vertrauenswürdige Antivirus-Software

Antivirus-Software hat sich mit der Cyberkriminalität weiterentwickelt und zählt zu den besten Waffen Ihres Arsenals, wenn Sie im Internet unterwegs sind. AVG bietet kostenlose Antivirus-Software, die Viren, Ransomware und andere Malware erkennt und blockiert. Schädliche Downloads und infizierte E-Mail-Anhänge können sogar noch abgefangen werden, bevor sie auf Ihrem Computer landen – zum Beispiel, wenn Sie beim Herunterladen eines Films in eine Baiting-Falle getappt sind.

AVG AntiVirus Free als weitere Waffe in Ihrem Cybersicherheits-Arsenal kostet Sie keinen Cent. Aber Sie errichten eine zusätzliche Barriere zwischen sich und den Viren und Betrügern, die im Internet lauern.

Verwenden Sie falls möglich eine private WLAN-Verbindung oder ein VPN

Natürlich erscheint es am Flughafen sinnvoller, sich am kostenlosen WLAN anzumelden und E-Mails zu beantworten, als eine matschige Pizza zu essen. Aber: Dieses WLAN-Netzwerk hat keine private Verbindung.

Weil Sie das Netzwerk mit vielen weiteren Personen teilen, sind Ihre persönlichen (oder beruflichen) Daten durch Angriffe gefährdet. Nutzen Sie im Umgang mit sensiblen Informationen und insbesondere persönlichen Daten (z. B. Online-Banking-Zugriff) immer eine private Verbindung.

Ein weiteres wertvolles Tool ist ein VPN (Virtual Private Network). Ein VPN wie AVG Secure VPN verschlüsselt Ihre Internetverbindung, damit Sie öffentliches WLAN sicher nutzen können. Außerdem wird Ihre IP-Adresse maskiert, sodass sich Online-Aktivitäten nicht auf echte Identitäten oder Standorte zurückverfolgen lassen. Das VPN sorgt für eine zusätzliche Schutzebene gegen Eindringlinge, sowohl zu Hause als auch an öffentlichen Orten.

Implementieren Sie Zwei-Faktor-Authentifizierung

Mit Zwei-Faktor-Authentifizierung gehören Sie nicht mehr zur Gruppe der naiven Internetnutzer, die Hacker bevorzugt ins Visier nehmen. Zwei-Faktor-Authentifizierung bedeutet, dass Sie Ihre Identität an zwei separaten Orten bestätigen müssen, z. B. auf Ihrem Computer und Telefon oder sogar mit einem physischen Sicherheitsschlüssel.

Es ist höchst unwahrscheinlich, dass Hacker gleichzeitig auf Ihren Computer und Ihr Telefon zugreifen können. Deshalb schieben Sie unberechtigtem Kontozugriff mit Multi-Faktor-Authentifizierung einen starken Riegel vor. Wenn Sie eine Authentifizierungsanfrage auf dem Telefon erhalten, obwohl Sie keine Anmeldung auf dem Computer eingeleitet haben, sollten Sie ebenfalls Verdacht schöpfen.

Wählen Sie immer starke Passwörter

Wenn ein Angreifer mit Social Engineering Ihre Anmeldedaten erbeutet, soll er damit wenigstens nicht auf Ihre anderen Passwort-geschützten Konten zugreifen können. Deshalb sollten Sie nie dieselben Passwörter für verschiedene Konten verwenden und immer starke Passwörter wählen.

Ein Beispiel: Wenn das gestohlene Passwort Ihres E-Mail-Kontos „schmuseKatze456“ lautet und Sie für Online-Banking das Passwort „123katzeSchmusen“ verwenden, findet der Hacker das früher oder später heraus und dringt auch in Ihre Bankkonten ein. Wer bei der Passwortauswahl zu faul ist, verschließt seine Tür mit Klebeband anstatt mit einem Schlüssel – was Einbrecher nicht wirklich abhält.

Wenn Sie sich Dutzende verschiedener, komplexer Passwörter nicht merken können, hilft ein Passwort-Manager.

Verwenden Sie im Kampf gegen Social Engineering eine Antivirus-Software

Das Internet scheint voller böswilliger Menschen zu sein, die Ihre Emotionen lange genug manipulieren, um Ihre Daten zu stehlen. Vorkehrungsmaßnahmen helfen jedoch, im Kampf gegen Social-Engineering-Bedrohungen die Nase vorn zu behalten. Wer sich über Social-Engineering-Methoden informiert, kann sie in der Praxis leichter erkennen und lässt sich nicht so einfach ködern.

Neben Aufklärung empfiehlt sich die Verwendung leistungsstarker Antivirus-Software als vorbeugender Schritt gegen Social Engineering. AVG AntiVirus Free scannt Ihren Computer und Ihr Netzwerk, um alle Viren, Spyware, Ransomware und sonstige Malware zu erkennen, über die sich Hacker einschleichen wollen.

Außerdem blockiert AVG AntiVirus Free unsichere E-Mail-Anhänge, Links und Downloads, damit Sie nicht aus Versehen darauf klicken. Wir sind alle nur Menschen, die sich im Rahmen ihrer Möglichkeiten im Internet bewegen. Deshalb ist eine zusätzliche Schutzebene gegen Gefahren mehr als willkommen!

Eine Phishing-E-Mail ist im Stil einer Marke gestaltet, stammt aber von einer falschen E-Mail-Adresse.

Eine Phishing-E-Mail ist im Stil einer Marke gestaltet, stammt aber von einer falschen E-Mail-Adresse.