Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale est un type d’attaque psychologique qui exploite le comportement humain et ses biais cognitifs. Elle consiste généralement à tromper la victime pour faire en sorte qu’elle divulgue des informations sensibles pouvant être utilisées à des fins frauduleuses ou criminelles. Les pirates emploient les techniques d’ingénierie sociale pour récupérer des informations personnelles et les utiliser dans le cadre d’un vol d’identité ou autres types de fraudes ou crimes.

Dans cette époque qui voit les utilisateurs se montrer de plus en plus méfiants lorsqu’ils sont en ligne, les attaques par ingénierie sociale exigent une bonne dose de subtilité. Il s’agit souvent d’un plan en plusieurs étapes, qui vise d’abord à gagner la confiance de la victime pour enfin accéder aux informations ciblées.

À l’inverse des attaques de cybersécurité qui exploitent la structure des logiciels et du code informatique, les attaques d’ingénierie sociale s’appuient sur le fait que les humains commettent tous des erreurs et peuvent être manipulés. Les attaques d’ingénierie sociale ciblent souvent des informations sensibles : informations d’identification et de connexion, numéros de sécurité sociale, coordonnées bancaires ou toute autre information personnelle.

Comment fonctionne l’ingénierie sociale ?

Les attaques d’ingénierie sociale peuvent se produire en personne ou au téléphone, mais elles se produisent le plus souvent en ligne. De fait, l’ingénierie sociale est à la base de nombreuses cyberattaques, car elle est plus facile à mener en ligne.

Dans le monde réel, nous sommes capables d’évaluer les interactions entre les personnes en fonction des informations que nous communiquent nos sens. Il peut être plus simple de détecter un comportement douteux en observant les mimiques de la personne et en prêtant attention au ton de sa voix.

Mais lorsque nous sommes en ligne, nous sommes confrontés à des entités sans visages qui traitent nos paiements et envoient nos messages. Nous devons donc nous appuyer sur des images ou des marques familières et des séquences de clics de confirmation reconnaissables pour vérifier que tout paraît normal.

Les attaques d’ingénierie sociale fonctionnent en général selon un cycle :

-

Le pirate commence tout d’abord par collecter des informations afin de créer un profil, puis choisit un angle d’attaque.

-

Ensuite, il établit le contact et crée un lien.

-

Une fois ce lien établi et le pirate perçu comme étant fiable, il peut exploiter sa cible.

-

Dès qu’il a récupéré les informations sensibles souhaitées, le pirate brise le lien et disparaît.

Les attaques d’ingénierie sociale exploitent la confiance des gens.

Pour mener ce cycle à bien, les pirates appliquent en général différentes techniques d’ingénierie sociale, en faisant par exemple appel à nos émotions et en les manipulant. Une fois vos émotions à un certain stade, vous commencez à réfléchir de façon moins logique et vous risquez plus d’être manipulé.

Voyons un exemple classique d’attaque d’ingénierie sociale. Le pirate récupère une liste de noms de personnes qui jouent fréquemment en ligne pour de l’argent. Il part du principe que ces personnes vont réagir à un message qui suscite la curiosité, l’enthousiasme, l’urgence ou la peur. Le pirate se fait alors passer pour l’organisateur d’une loterie en reprenant sa police, son logo et son code couleur. Le message qu’il envoie félicite la victime et l’invite à accepter un prix dont la validité est limitée dans le temps en envoyant certaines informations personnelles afin de le recevoir.

Malheureusement, la seule récompense en jeu ici est celle destinée au pirate : des informations personnelles sensibles à revendre sur le Dark Web ou à utiliser pour accéder à des comptes personnels.

Pourquoi les attaques d’ingénierie sociale en ligne sont-elles si dangereuses ?

Les attaques d’ingénierie sociale sont tout aussi dangereuses pour les entreprises que pour les particuliers, car dans les deux cas, la victime peut se faire voler de grosses sommes d’argent.

En 2019, Toyota Boshoku Corporation, un fournisseur de pièces détachées pour Toyota, a perdu 37 millions de dollars dans le cadre d’une attaque d’ingénierie sociale. Les pirates se sont attaqués à des employés du service de comptabilité en se faisant passer pour d’autres employés haut-placés de l’entreprise. Ils ont envoyé des messages depuis de faux comptes de messagerie très convaincants en demandant une modification de compte bancaire. Cette opération a réussi à tromper les employés du service comptable, qui ont ainsi transféré de grosses sommes vers des comptes contrôlés par les pirates à l’origine de cette attaque.

Pour la plupart des gens, perdre de l’argent, quelle que soit la somme, est un gros problème. Mais le fait que vos informations personnelles soient elles aussi compromises peut être encore plus dangereux. Si un pirate s’empare de vos informations d’identification, de votre numéro de sécurité sociale ou de vos coordonnées bancaires, il peut les utiliser pour son propre compte ou les revendre sur le Dark Web, où d’autres malfaiteurs peuvent les acheter et les utiliser dans le cadre d’un vol d’identité ou autre opération criminelle.

Repérer une attaque d’ingénierie sociale

Il est utile de connaître les différentes techniques que les pirates utilisent pour influencer leurs victimes pour pouvoir repérer les attaques d’ingénierie sociale.

Nous réagissons tous face à l’autorité et nous sommes plus susceptibles de répondre favorablement à une demande si elle émane d’une source respectée. C’est pour cette raison que les cybercriminels se font souvent passer pour des entreprises connues ou des services administratifs reconnus comme le service des impôts des États-Unis, l’Internal Revenue Service (IRS). Vérifiez attentivement tous les messages qui prétendent venir du gouvernement ou d’un organisme similaire. Bien que l’IRS soit déjà en possession de vos informations personnelles si vous vivez aux États-Unis (votre nom, votre adresse et votre numéro de sécurité sociale), cette administration ne vous demandera jamais de les communiquer dans un e-mail.

Nous réagissons tous face à l’autorité et nous sommes plus susceptibles de répondre favorablement à une demande si elle émane d’une source respectée.

Une autre tactique, plus subtile, exploite l’attractivité. En tant qu’êtres humains, nous sommes plus enclins à faire confiance aux personnes que nous trouvons attirantes et agréables, ce qui peut faire des merveilles dans le cadre de la vente entre particuliers. Les sociétés de marketing comme Tupperware ou Avon ont réussi à bâtir de véritables empires en s’appuyant sur cette tactique. Le pirate peut se faire passer pour quelqu’un de très attirant sur les réseaux sociaux et complimenter sa victime pour entrer en contact avec elle. Si la victime se sent flattée, elle est bien plus réceptive aux demandes du pirate, par exemple pour faire un don à une œuvre soi-disant caritative ou tout autre type d’escroquerie.

Si vous connaissez tous ces types d’influences, vous pourrez plus facilement repérer les signes d’une attaque d’ingénierie sociale. Toute demande d’information concernant par exemple vos informations d’identification, vos coordonnées bancaires ou votre adresse doit vous mettre en alerte. Mettez de côté vos émotions et regardez de près l’identité de celui qui vous demande ces informations : cela pourrait vous éviter de vous faire escroquer.

Trop beau pour être vrai

Une tactique classique consiste à faire une offre très alléchante qui va pousser la victime à divulguer des informations ou à agir d’une certaine façon. Cette tactique peut également être utilisée de façon tout à fait légitime, par exemple lorsqu’une entreprise propose à ses clients une carte cadeau de 10 euros en échange d’un commentaire à propos d’un produit.

Les pirates profitent du fait que nous connaissons bien ces offres légitimes et vont plus loin, proposant par exemple 100 euros pour remplir un sondage qui demande (comme par hasard) de créer un compte. Dans cet exemple, les pirates espèrent que vous allez réutiliser les mêmes informations d’identification que celles que vous utilisez ailleurs et qu’ils pourront ainsi s’en servir pour accéder à vos comptes bancaires ou à d’autres comptes.

Et si vous prenez le temps d’y réfléchir, 100 euros pour simplement répondre à un sondage, c’est tout simplement trop beau pour être vrai. Bien entendu, même si vous remplissez ce sondage, ces 100 euros ne sont qu’un leurre et vous aurez transmis vos informations d’identification à une source douteuse. Prenez toujours le temps de vérifier les offres de ce type avant d’agir. Et souvenez-vous que si une offre vous paraît trop belle pour être vraie, c’est que c’est sans doute le cas.

Types les plus fréquents d’attaques d’ingénierie sociale en ligne

Toujours très créatifs, les escrocs ont créé de très nombreux types d’attaques d’ingénierie sociale, selon différentes techniques et différents angles d’attaque afin d’accéder aux informations qu’ils cherchent à obtenir. Malheureusement, ces techniques sont encore bien trop répandues. Mais en en apprenant un peu plus sur les différentes tactiques d’ingénierie sociale existantes, vous serez mieux à même de reconnaître une tentative d’attaque si vous en repérez une.

E-mails de spam

E-mails de spam

On considère parfois le spam comme un simple onglet dans notre boîte de réception, mais certains courriers indésirables échappent parfois aux systèmes anti-spam. Un e-mail de spam bien conçu peu passer entre les mailles du filet, échapper aux analyses et arriver jusque dans votre boîte de réception, où il va se mêler aux autres messages et sembler tout à fait crédible.

Les e-mails d’ingénierie sociale essaient de vous faire cliquer sur un lien menant à un site web frauduleux, de vous faire télécharger des pièces jointes malveillantes ou de vous faire communiquer des informations sensibles. Informez-vous sur la sécurité des e-mails pour mieux vous préparer à repérer les spams et les distinguer des messages provenant de sources de confiance.

Appâtage

Appâtage

Tout comme on amorce un piège à souris avec un peu de fromage, le pirate appâte sa victime en lui faisant miroiter un produit alléchant. Il peut s’agir d’un appareil physique, par exemple une clé USB portant la mention « confidentiel » laissée dans un espace public afin d’attiser la curiosité. Dès que la clé est branchée sur l’ordinateur de la victime, un malware infiltre l’appareil hôte et l’infecte, ainsi que tous les serveurs auxquels il est connecté.

Cette technique peut aussi être utilisée en ligne, avec par exemple comme appât un film à télécharger. Une fois le fichier téléchargé et ouvert, le malware qui s’y cachait accède à l’ordinateur.

Phishing (hameçonnage)

Phishing (hameçonnage)

Sans doute le type d’attaque d’ingénierie sociale le plus répandu, le phishing consiste pour le pirate à se faire passer pour une entreprise ou un organisme tout à fait légitime et à cibler une victime par e-mail, par messagerie instantanée, ou encore par des publicités en ligne. L’e-mail ou le message cherche en général à rediriger la victime vers une page d’accueil frauduleuse qui reprend tous les éléments graphiques de l’organisation utilisée comme façade. Cette page exige alors une vérification des informations d’identification ou un changement de mot de passe, par exemple en raison d’activités suspectes.

Si la victime s’exécute, le pirate a alors accès à ses informations d’identification et peut les utiliser pour se connecter à d’autres sites web si la victime utilise les mêmes informations de connexion pour différents sites.

Le catfishing (arnaque à l’amour) est une autre stratégie d’ingénierie sociale qui peut se retrouver dans la catégorie des attaques par phishing. Ce type d’arnaque consiste à se faire passer pour une personne attractive sur un site de rencontre ou sur un réseau social et à séduire des victimes potentielles.

Toute histoire d’amour a sa part d’émotions fortes, susceptibles de troubler votre intuition et de masquer certains signes avant-coureurs. Une fois la victime prise dans ses filets, le « catfisher » met en place un scénario afin de l’exploiter et de lui soutirer de l’argent.

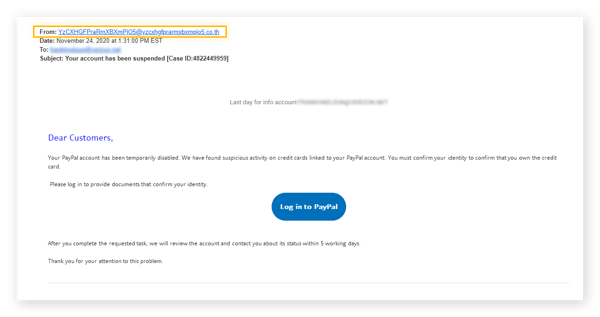

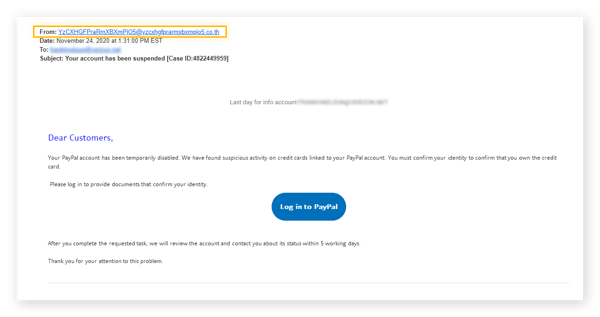

À quoi ressemble un e-mail de phishing ? L’image ci-dessous présente un e-mail d’un pirate prétendant travailler pour PayPal. Ce message explique que des activités suspectes ont été constatées sur un compte PayPal et que ce compte a été suspendu jusqu’à ce que l’utilisateur se connecte et envoie certains documents afin de confirmer son identité. Il joue sur les sentiments de peur et d’urgence pour pousser la victime à agir.

Cet e-mail de phishing imite le style de la marque, mais provient d’une adresse e-mail frauduleuse.

Cet e-mail de phishing imite le style de la marque, mais provient d’une adresse e-mail frauduleuse.

Cependant, si vous examinez de près l’adresse e-mail de l’expéditeur, vous verrez qu’elle contient une suite de nombres et de lettres et que le domaine ne correspond absolument pas à celui de PayPal. Ce message commence aussi par la formule « Dear customers » (Chers clients), ce qui paraît étrange étant donné la nature confidentielle de son contenu.

Le bouton de connexion de cet e-mail ne vous redirigera pas vers PayPal, mais vers une page d’accueil frauduleuse via laquelle le pirate peut récupérer les informations de connexion. Avec un peu de chance, ils pourront aussi récupérer des documents officiels, par exemple une carte d’identité ou un passeport qui confirme l’identité de l’utilisateur.

Harponnage

Les tentatives de phishing par ingénierie sociale sont souvent envoyées à des centaines de victimes potentielles, dans l’espoir que l’une d’entre elles clique sur le lien. Cependant, le pirate mène parfois une enquête préliminaire sur ses victimes potentielles afin d’identifier un petit nombre de personnes, voire un seul individu.

Ce type d’attaque très ciblée prend le nom de spear phishing (harponnage) et est bien plus efficace qu’on ne pourrait l’imaginer. 50 % des personnes visées ouvrent les messages de harponnage, contre 3 % seulement pour les messages de phishing classiques.

Prenons par exemple Jeff Bezos, le fondateur d’Amazon. C’est l’un des plus grands patrons de notre époque et il semble tellement éloigné des problèmes du quotidien qu’il ne vous viendrait même pas à l’idée qu’il pourrait être victime de phishing. Mais en 2018, Jeff Bezos a été visé par le prince héritier saoudien Mohammed ben Salmane.

Ils se sont rencontrés en personne, ont créé des liens et échangé leurs numéros de téléphone. Le prince lui a par la suite envoyé un fichier vidéo via WhatsApp. Une fois téléchargé, ce fichier a commencé à transférer sans aucune autorisation de grandes quantités de données de l’appareil de Jeff Bezos. Monsieur Bezos se trouve peut-être à la tête d’une multinationale, mais il reste avant tout humain, et donc susceptible de succomber aux tentatives de manipulation et aux attaques d’ingénierie sociale.

Pretexting (usurpation d’identité)

Pretexting (usurpation d’identité)

Les attaques d’ingénierie sociale de type pretexting consistent à inventer un scénario, ou prétexte, pour cibler la victime. En général, le pirate se fait passer pour une personne d’autorité dont la position lui permet de demander des informations. Les attaques de ce type nécessitent une certaine préparation et des recherches préliminaires par le pirate. Il doit être en mesure de répondre correctement à toutes les questions de la victime et de se faire passer pour une source légitime.

Exemple d’attaque de type pretexting : lorsqu’un pirate se fait passer pour quelqu’un travaillant dans le service informatique d’une grande entreprise. Le pirate contacte alors un employé de cette entreprise, se présente et demande à bénéficier d’un accès distant à son ordinateur ou à recevoir ses informations d’identification afin de mettre à jour un logiciel.

En fonction de la cible choisie, le pirate peut avoir accès à toutes les informations financières de la société ou à toutes les informations relatives à ses employés. Il peut ensuite prendre ces informations en otage à l’aide d’un ransomware (rançongiciel) ou bien les utiliser pour passer à l’étape suivante de son plan.

En 2017, Classic Ether Wallet, un système conçu pour stocker la cryptomonnaie Ethereum Classic, a été victime d’une attaque d’ingénierie sociale. Un pirate s’est fait passer pour le propriétaire de Classic Ether Wallet et a accédé aux clés de domaine et aux clés privées, ce qui lui a permis de transférer tout l’argent qui se trouvait sur les comptes des victimes vers son propre serveur.

Vishing (hameçonnage vocal)

Vishing (hameçonnage vocal)

Le vishing reprend le concept du phishing, mais par téléphone. Il s’agit tout simplement de phishing vocal. Dans ce genre d’attaque, le numéro de téléphone utilisé est souvent bloqué ou masqué pour sembler provenir d’un service d’assistance ou d’un centre de support technique. Le pirate peut parfois utiliser différentes techniques afin de masquer sa voix et de se faire passer pour quelqu’un d’autre.

Les attaques par vishing cherchent à manipuler les victimes pour les pousser à divulguer leurs informations d’identification ou à accorder aux pirates l’accès à leur ordinateur. Les pirates se font souvent passer pour quelqu’un travaillant pour le service client ou le support technique et qui appelle pour installer une mise à jour ou corriger un bug, cette opération nécessitant que la victime donne accès à son ordinateur ou réinitialise ses informations d’identification.

En 2019, une attaque de vishing de grande ampleur voyait des pirates masquer leur numéro de téléphone et se faire passer pour des employés d’Apple. Cet appel automatisé avertissait la victime d’une faille de sécurité chez Apple et lui demandait d’appeler un autre numéro avant d’effectuer toute autre manipulation sur son téléphone.

Lorsque les victimes appelaient ce numéro, elles recevaient un message d’accueil automatique imitant celui du service client d’Apple, temps d’attente compris. Dès que la victime était mise en relation avec un des pirates, celui-ci essayait d’obtenir les informations de son Apple ID.

Ces attaques se sont basées sur la popularité des produits Apple, son image de marque et sur la peur et l’urgence que suscite une faille de sécurité, sachant que certaines personnes réagiraient à ce genre d’information. Apple a depuis informé ses clients que la société ne les appelle jamais spontanément et qu’ils ne doivent jamais répondre aux appels semblant provenir d’Apple.

Quid pro quo

Quid pro quo

Le système de quid pro quo consiste en fait en un échange. Le pirate est prêt à vous offrir quelque chose dans le cadre d’une attaque d’ingénierie sociale, espérant recevoir en retour vos informations d’identification ou l’accès à votre ordinateur.

Ce genre d’attaque propose souvent une aide, par exemple sous la forme d’une assistance technique, de l’aide pour ouvrir un document spécial ou même pour résoudre un problème dont vous n’étiez même pas au courant.

Après le deuxième accident du Boeing 737 Max en 2019, les pirates ont réussi à exploiter les réactions du public et la peur des voyageurs en envoyant des messages et se faisant passer pour ISGEC, une société d’ingénierie aéronautique. Les pirates prétendaient avoir eu accès à un document ayant fuité sur le Dark Web répertoriant les accidents passés avant qu’ils ne se soient produits, ainsi que les accidents à venir.

Les pirates poussaient les personnes contactées à ouvrir ce document et, par amour pour leur famille et leurs amis, à vérifier si personne de leur entourage n’avait prévu de prendre l’un des vols qui y figuraient. Bien entendu, cette liste était totalement fictive, et le simple fait de télécharger ce fichier infectait l’ordinateur de la victime avec un malware permettant aux pirates d’accéder aux données ciblées.

Quelques attaques d’ingénierie sociale célèbres

Les attaques d’ingénierie sociale ne visent pas que les personnes lambda. Elles peuvent aussi toucher les grandes entreprises et les célébrités. Le problème lorsqu’elles affectent les grandes entreprises est que les données des clients sont alors souvent mises en jeu.

Barbara Corcoran, femme d’affaires accomplie et juge de l’émission Shark Tank, a ainsi perdu 380 000 dollars en 2020 dans une attaque d’ingénierie sociale. Employant la technique du pretexting, l’escroc s’est fait passer pour l’assistant personnel de Barbara en utilisant une adresse e-mail avec juste une lettre de différence. Le pirate a alors contacté le comptable de Barbara Corcoran et lui a demandé de renouveler un paiement lié à un investissement immobilier. L’arnaque a été découverte lorsque le comptable a envoyé un e-mail de suivi et mis en copie le véritable assistant personnel dans son message.

Nous sommes tous humains, avec des émotions qui peuvent être provoquées et entretenues, nous réagissons tous face à la beauté ou à l’autorité et nous pouvons tous être tentés face à l’urgence ou par la perspective d’une récompense.

En 2013, l’enseigne de supermarchés Target a été victime d’une attaque d’ingénierie sociale qui a permis aux pirates d’accéder aux données de paiement de 40 millions de clients. Les pirates se sont introduits par le biais d’un e-mail de phishing dans une société produisant des réfrigérateurs et avec laquelle Target avait conclu un partenariat. Ils ont ensuite installé un malware sur les ordinateurs de cette entreprise et patiemment attendu que quelqu’un entre ses informations d’identification et accède aux serveurs de Target.

Les pirates ont ensuite pu naviguer dans les systèmes internes de Target et repérer les vulnérabilités leur permettant de copier les données de paiement et les transférer sur un serveur externe.

En 2015, Ubiquiti Networks, un fabricant de composants Wi-Fi basé à San Jose, en Californie, a perdu 39 millions de dollars lorsqu’un pirate s’est fait passer pour un employé et s’est attaqué au département financier. Se faisant passer pour un fournisseur, le pirate a réussi à convaincre une filiale du département financier d’Ubiquiti de modifier les informations de paiement, transférant ainsi les fonds vers le compte du pirate.

Bien qu’Ubiquiti ait initialement perdu plus de 47 millions de dollars, l’entreprise a réussi à en récupérer 8 millions, une bien maigre consolation comparée aux pertes totales.

Qui sont les personnes les plus exposées aux attaques d’ingénierie sociale ?

En réalité, n’importe qui peut être victime d’une attaque d’ingénierie sociale. Nous sommes tous humains, avec des émotions qui peuvent être provoquées et entretenues, nous réagissons tous face à la beauté ou à l’autorité et nous pouvons tous être tentés face à l’urgence ou par la perspective d’une récompense.

Il ne faut cependant pas voir ces caractéristiques comme des faiblesses, car après tout, elles ont été développées pour nous servir dans notre évolution. Apprenons plutôt comment elles peuvent être manipulées par d’autres personnes et exerçons-nous à en repérer les signes avant-coureurs. Les personnes âgées sont souvent visées par les attaques d’ingénierie sociale, car elles ne connaissent pas très bien les technologies modernes et sont moins susceptibles de détecter les activités suspectes.

Conseils pour ne pas se retrouver victime d’une attaque d’ingénierie sociale

Tout comme vous prenez vos précautions contre les pickpockets (fermez toutes les fermetures éclair !), vous pouvez mettre en place quelques pratiques simples pour vous protéger des attaques d’ingénierie sociale.

Mais si vous pensez avoir été victime d’une attaque d’ingénierie sociale ou que vous cherchez à ajouter une couche supplémentaire de protection, AVG BreachGuard peut vous aider. BreachGuard vous avertit dès que vos informations personnelles font l’objet d’une fuite et assure une veille permanente en cas d’incident. C’est un peu comme votre chien de garde sur Internet.

Signalez et supprimez les e-mails suspects

Vous avez trouvé un e-mail de phishing dans votre messagerie ? Ne vous contentez pas de le marquer comme spam. En fonction du contenu de l’e-mail, vous devez agir et signaler cette arnaque. Nous vous conseillons de vous renseigner pour savoir comment signaler les cybercrimes afin de savoir quoi faire en cas de problème.

Aux États-Unis, la Federal Trade Commission (FTC) conseille de signaler les e-mails de phishing en les envoyant au groupe de travail concerné à l’adresse reportphishing@apwg.org. Si vous vous trouvez au Royaume-Uni, vous pouvez les envoyer au service de signalement des e-mails suspects à l’adresse report@phishing.gov.uk.

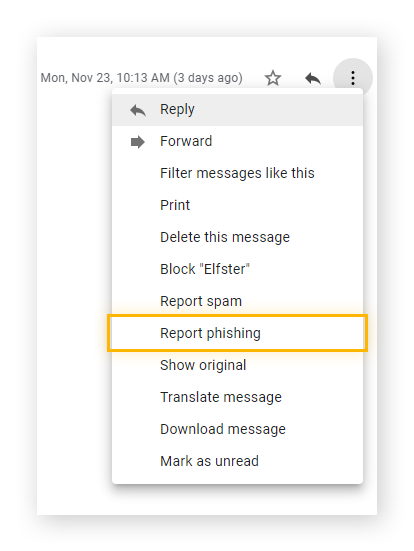

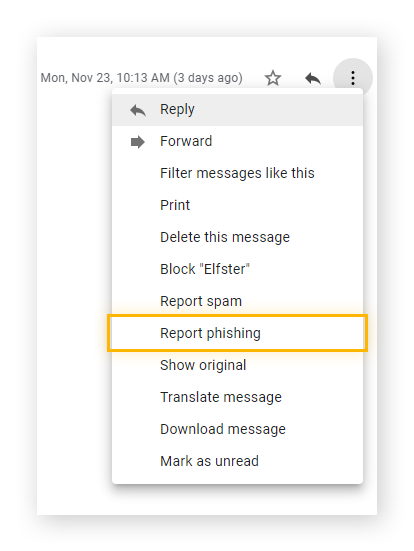

Si vous utilisez Gmail, ce service de messagerie contient un outil de signalement des e-mails de phishing. Dans le coin supérieur droit de l’e-mail, cliquez sur les trois points verticaux à côté de Répondre. Sélectionnez ensuite Signaler comme hameçonnage dans le menu déroulant. Vous pouvez également prendre des mesures préventives en apprenant comment empêcher le spam d’arriver jusqu’à votre boîte de réception.

Vérifiez les sources et les sites web

Si vous recevez un e-mail avec un message étrangement dramatique (disant par exemple que votre numéro de sécurité sociale a été volé), pensez à bien vérifier la source du message avant de paniquer. Les pirates utilisent souvent des adresses e-mail qui paraissent totalement fausses, avec un mélange de chiffres et de lettres, en espérant que vous soyez trop concentré sur le contenu du message pour vous en rendre compte. Gardez aussi en tête que la peur et le sentiment d’urgence sont aussi deux tactiques de manipulation souvent utilisées.

Les pirates les plus doués utilisent des adresses e-mail quasi parfaites, comme celle de l’attaque d’ingénierie sociale contre Barbara Corcoran mentionnée plus haut. Dans ce cas, vous devez bien vérifier l’adresse et voir si elle ne contient pas de fautes, même si elle vous paraît légitime.

Si l’attaque d’ingénierie sociale tente de vous rediriger vers un site web en particulier, vérifiez systématiquement si ce site est sûr avant de cliquer sur le lien ou de taper l’adresse. Une recherche web de cette URL peut signaler des occurrences d’arnaques liées à cette adresse web. Méfiez-vous également des sites qui ne comportent pas le « S » de HTTPS (au début de l’adresse web). Ce « s » indique que le site est « sécurisé ».

Installez un antivirus approuvé

Les logiciels antivirus ont évolué en même temps que la cybercriminalité. C’est un outil indispensable dès lors que vous vous connectez à Internet. AVG offre un logiciel antivirus gratuit qui détecte et bloque les virus, les ransomwares et autres malwares. Il peut même détecter les téléchargements malveillants et les pièces jointes infectées avant qu’elles n’arrivent sur votre ordinateur, ce qui est particulièrement utile si vous êtes tombé dans un piège d’ingénierie sociale alors que vous vouliez juste télécharger un film.

Ajoutez gratuitement AVG Antivirus Gratuit à votre arsenal de cybersécurité pour assurer une nouvelle couche de protection entre vous et les virus et autres arnaques qui pullulent sur Internet.

Utilisez autant que possible une connexion Wi-Fi privée ou un VPN

Même s’il est tentant de se connecter au Wi-Fi gratuit pour répondre à vos e-mails professionnels en attendant votre vol plutôt que de manger une pizza plus que moyenne dans un des restaurants de l’aéroport, n’oubliez pas que ce réseau Wi-Fi ne constitue pas une connexion privée.

De nombreux autres utilisateurs partagent le même réseau que vous, ce qui fait que vos informations personnelles (ou professionnelles) sont vulnérables face aux attaques. Lorsque vous consultez des informations sensibles, en particulier des données privées comme les informations bancaires, assurez-vous de bien utiliser une connexion privée.

Un autre outil intéressant à utiliser est le VPN (réseau privé virtuel). Les VPN comme le VPN AVG Secure chiffrent votre connexion Internet et vous permettent d’utiliser les réseaux Wi-Fi publics en toute sécurité. Ils permettent aussi de masquer votre adresse IP afin que vos activités en ligne ne puissent pas être liées à votre identité et à votre localisation. Le VPN vous offre une couche de protection supplémentaire contre les tentatives de piratage, chez vous ou à l’extérieur.

Utilisez l’authentification multifacteurs

L’authentification à deux facteurs vous débarrasse du statut de proie facile souvent visée par les pirates. L’authentification à deux facteurs vous demande de confirmer votre identité dans deux endroits différents, par exemple sur votre ordinateur et sur votre téléphone, voire avec une clé de sécurité physique.

Il est peu probable qu’un pirate réussisse à accéder en même temps à votre ordinateur et à votre téléphone. L’authentification multifacteurs est donc un élément de protection en plus pour empêcher les malfaiteurs d’accéder à vos comptes. Si vous voyez une demande d’authentification sur votre téléphone alors que vous n’avez pas essayé de vous connecter sur votre ordinateur, c’est aussi un signe clair d’activité suspecte.

Utilisez toujours des mots de passe forts

Si vous tombez dans le piège d’une attaque d’ingénierie sociale et que le pirate parvient à accéder à vos informations d’identification, vous devez éviter qu’il les utilise pour accéder aussi à vos autres comptes. Ce qui veut dire que vous ne devez pas utiliser le même mot de passe dans différents comptes et que vous devez systématiquement créer des mots de passe forts.

Si le mot de passe piraté de votre compte de messagerie est « petitchaton456 » et le mot de passe de votre compte bancaire « 123petitchaton », le pirate pourra très certainement deviner cet autre mot de passe et accéder à votre banque. Si vous êtes trop paresseux pour créer des mots de passe forts, c’est un peu comme si vous mettiez un simple ruban adhésif pour fermer votre porte au lieu de la fermer à clé. Pas très efficace en cas d’attaque, n’est-ce pas ?

Si vous ne vous sentez pas capable de mémoriser des dizaines de mots de passe complexes, essayez d’utiliser un gestionnaire de mots de passe.

Utilisez un antivirus pour lutter contre l’ingénierie sociale

Internet peut vous apparaître comme un espace malfamé qui grouille de malfaiteurs essayant de jouer sur vos émotions pour vous soutirer vos données. Mais quelques mesures préventives simples peuvent vous aider à lutter contre les menaces d’ingénierie sociale. Renseignez-vous sur les techniques d’ingénierie sociale pour mieux être à même de les repérer et éviter de tomber dans le piège qu’elles vous tendent.

En plus d’une meilleure information, l’une des meilleures mesures préventives contre l’ingénierie sociale est d’utiliser un logiciel antivirus puissant. AVG Antivirus Gratuit analyse votre ordinateur et votre réseau, détecte et élimine les virus, les spywares, les ransomwares et tout autre type de malware que les pirates tentent d’infiltrer dans votre appareil.

AVG Antivirus Gratuit bloque aussi les pièces jointes, les liens et les téléchargements suspects pour que vous ne risquiez plus de cliquer dessus par erreur. Nous sommes tous humains, et nous essayons de naviguer sur Internet malgré les biais cognitifs qui nous caractérisent. C’est pour cette raison qu’une couche supplémentaire de sécurité est toujours la bienvenue, au cas où nous tomberions dans le piège de l’ingénierie sociale.

Cet e-mail de phishing imite le style de la marque, mais provient d’une adresse e-mail frauduleuse.

Cet e-mail de phishing imite le style de la marque, mais provient d’une adresse e-mail frauduleuse.