Comment fonctionne l’authentification à deux facteurs ?

L’authentification à deux facteurs exige deux formes d’identification pour vérifier votre identité et autoriser l’accès à votre compte. Elle utilise deux des trois facteurs suivants pour vérifier votre identité : quelque chose que vous connaissez (par exemple un mot de passe), quelque chose que vous possédez (par exemple une clé) ou quelque chose que vous êtes (par exemple une empreinte digitale). En ajoutant une étape de vérification supplémentaire, l’authentification à deux facteurs renforce considérablement la sécurité de vos comptes.

Lorsque vous vous connectez à l’un de vos comptes en ligne, le niveau de base de l’authentification n’exige que votre mot de passe. Il s’agit de la première étape pour vérifier votre identité. L’authentification à deux facteurs exige une deuxième étape pour vous donner accès à votre compte. La deuxième étape repose sur quelque chose que vous connaissez, quelque chose que vous possédez ou quelque chose que vous êtes. Outre la saisie de votre mot de passe, par exemple, le système d’authentification à deux facteurs peut également vous demander de saisir un code PIN à usage unique envoyé par SMS pour vérifier votre identité.

Fonctionnement détaillé de l’authentification à deux facteurs

L’authentification à deux facteurs vient ajouter un deuxième élément d’information, en plus de votre mot de passe. Comme elle nécessite deux données qui n’ont aucun lien, il y a très peu de chances que quelqu’un puisse accéder aux deux. Le type d’information d’identification dépend du service en ligne que vous utilisez (Facebook, iCloud, Yahoo, Google, etc.).

Par exemple, Gmail vous offre plusieurs choix lors de la configuration de l’authentification à deux facteurs :

-

Une clé de sécurité physique : Cette option fonctionne comme une serrure et une clé, que vous devez généralement acheter.

-

L’application Google Authenticator : Vous devez tout d’abord installer l’application sur votre téléphone. Ensuite, chaque fois que vous vous connectez à votre messagerie, vous obtenez une invite sur votre téléphone, sur laquelle vous devez appuyer pour confirmer qu’il s’agit bien de vous.

-

Un code de vérification : Cette option vous envoie un code numérique unique, généralement par SMS, que vous devez saisir pour confirmer votre identité.

Voici comment fonctionne l’authentification à deux facteurs lorsque vous souhaitez accéder à votre compte : Vous saisissez votre nom d’utilisateur et votre mot de passe et vous cliquez sur Envoyer. Ensuite, le service en ligne auquel vous vous connectez envoie une demande automatique de votre deuxième élément d’information. Il peut s’agir d’un SMS contenant un code de vérification, d’une invite de Google Authenticator ou d’une autre méthode d’authentification à deux facteurs que vous avez configurée. Une fois que ce deuxième élément d’information (deuxième facteur d’authentification) a été vérifié, vous pouvez accéder à votre compte en ligne.

L’authentification à deux facteurs exige deux formes d’identification pour vérifier votre compte.

L’authentification à deux facteurs exige deux formes d’identification pour vérifier votre compte.

Sans ce deuxième élément d’information, un pirate qui tente d’accéder à votre compte ne peut pas le faire, même s’il dispose de votre mot de passe.

L’authentification à deux facteurs est une mesure de sécurité nécessitant deux types d’authentification différents afin d’accéder à un compte. Il s’agit de la meilleure manière de la décrire. Ainsi, si vous recevez un message avec un code de vérification et que vous n’avez pas essayé de vous connecter récemment, vous êtes en sécurité si vous ne faites rien. En revanche, vous devez immédiatement modifier votre mot de passe et le remplacer par un mot de passe unique. Utilisez également un gestionnaire de mots de passe pour garder une trace de tous vos mots de passe.

Pour obtenir une définition plus détaillée de l’authentification à 2 facteurs et pour savoir comment l’utiliser pour protéger votre identité numérique, laissez Michael McKinnon vous expliquer ce qu’est l’authentification à deux facteurs, la protection par mot de passe et en quoi elle est importante pour votre sécurité en ligne.

Les trois facteurs de base de l’authentification

La couche supplémentaire d’authentification du système 2FA repose généralement sur l’un des trois facteurs de base suivants : quelque chose que vous connaissez, quelque chose que vous possédez ou quelque chose que vous êtes. Voici ce qui peut correspondre à ces trois catégories d’authentification :

-

Quelque chose que vous connaissez : Il peut s’agir d’un code PIN, des réponses aux questions de sécurité et, bien entendu, de votre mot de passe.

-

Quelque chose que vous possédez : Il s’agit en général d’un objet, par exemple une carte de crédit, un jeton de sécurité (un petit dispositif physique) ou une carte d’identité. Il peut aussi s’agir de votre téléphone, dont vous pouvez confirmer qu’il est bien en votre possession à l’aide d’un code SMS ou d’une application dédiée comme Google Authenticator.

-

Quelque chose que vous êtes : Il s’agit de données biométriques, la plupart du temps sous forme d’empreinte digitale ou de reconnaissance faciale, comme c’est le cas des fonctions Apple Touch ID et Face ID.

L’authentification à deux facteurs est utilisée à chaque fois que vous utilisez un distributeur de billets. Vous devez utiliser quelque chose que vous possédez (votre carte bancaire) et quelque chose que vous connaissez (votre code PIN). Mais lorsque vous vous connectez à un compte en ligne à l’aide de votre nom d’utilisateur et de votre mot de passe, même si vous fournissez bien deux informations, ces deux éléments ne correspondent pas aux critères de l’authentification à deux facteurs, car il s’agit de deux informations que vous connaissez. Heureusement, la plupart des services de messagerie vous permettent d’ajouter cette couche supplémentaire, par exemple la preuve que vous avez votre téléphone sur vous.

Votre empreinte digitale est l’une de vos caractéristiques les plus identifiables. L’empreinte digitale de chacun est unique, et elle ne change jamais. Et si nous vous disions qu’il existe de bonnes raisons de ne jamais utiliser le déverrouillage par empreinte digitale ? C’est contre-intuitif, mais son utilisation peut en réalité compromettre votre sécurité.

Toutefois, l’authentification à deux facteurs n’implique généralement pas d’empreintes digitales, comme nous allons le voir.

Types d’authentification à deux facteurs

Les comptes tirant parti de l’authentification à deux facteurs sont beaucoup moins à risque que les autres. De plus, l’authentification à deux facteurs est simple à configurer. Voici quelques types d’authentification à deux facteurs que vous pouvez trouver sur Internet :

Jetons matériels pour l’authentification à deux facteurs

Un jeton matériel est un petit dispositif synchronisé avec votre site Web ou votre réseau. Il fait défiler des séries de chiffres générés de façon aléatoire. Lorsque vous souhaitez vous connecter, le site ou le réseau vous demande le numéro qui figure actuellement sur le jeton, et seul ce numéro vous permet de vous connecter.

Ce n’est pas idéal car ces petits jetons peuvent être piratés. De plus, la plupart des gens n’y sont pas aussi attachés qu’à leur iPhone ou à leur téléphone Android et ont tendance à les perdre assez facilement.

SMS et appels vocaux pour l’authentification à deux facteurs

L’authentification à deux facteurs par smartphone est l’un des types de 2FA les plus courants, car presque tout le monde a son téléphone sur lui à tout moment. Le site Web envoie un code au téléphone par SMS ou appel vocal, et vous vous connectez en saisissant le code. Si vous protégez votre compte avec un mot de passe complexe et que vous verrouillez votre téléphone avec un mot de passe complètement différent, il y a peu de chances qu’un pirate puisse s’emparer des deux.

Mais l’authentification à deux facteurs par SMS devient rapidement de moins en moins sûre. Une technique connue sous le nom d’échange de SIM permet à des pirates de prendre le contrôle de votre numéro de téléphone. C’est encore assez rare, mais les entreprises ont réagi en mettant l’accent sur d’autres aspects. C’est pourquoi les applications de messagerie sécurisée sont en plein essor.

Jetons logiciels pour l’authentification à deux facteurs

Auparavant, l’avantage du système 2FA basé sur les SMS était qu’un pirate n’avait aucune chance d’obtenir à la fois votre téléphone et votre mot de passe. Depuis que les SMS peuvent être interceptés, cet avantage a disparu.

C’est là que les jetons logiciels pour l’authentification à deux facteurs entrent en jeu. Ils sont liés à l’appareil, et non au numéro de téléphone, de sorte que l’installation du logiciel sur votre téléphone ou votre ordinateur portable garantit que seule la personne ayant accès à cet appareil peut se connecter.

Notification Push pour l’authentification à deux facteurs

Les notifications Push sont encore plus sûres que les SMS ou les jetons logiciels. Une notification Push est envoyée directement sur votre téléphone, ce qui évite l’interception de SMS ou l’accès à distance à votre appareil. Cela permet d’éviter les attaques de type « Man-in-the-middle », qui ne sont qu’un seul des nombreux moyens de pirater les comptes de messagerie.

Autres formes d’authentification à deux facteurs

L’authentification à deux facteurs biométrique est en plein essor, ce qui signifie que vous pouvez commencer à utiliser votre empreinte digitale, la reconnaissance faciale ou une image de votre rétine pour accéder à vos appareils. Mais elle est loin d’être parfaite. C’est pourquoi les développeurs travaillent sans cesse sur des technologies qui reconnaissent les profils vocaux, la vitesse de frappe et même le bruit de votre environnement.

Exemples d’authentification à deux facteurs

Apple utilise largement l’authentification à deux facteurs sur les appareils de ses clients. Il tire parti de la sécurité robuste d’iCloud et de ses connexions à tous vos appareils. Lorsqu’il vous voit essayer de vous connecter et qu’il ne sait pas s’il s’agit de vous, il envoie un code 2FA à l’un de vos autres appareils Apple, par exemple votre iPad.

De nombreuses entreprises disposent de solutions 2FA spécialement conçues pour dissimuler autant que possible les activités de leurs employés. Un jeton matériel est une option de vérification sécurisée pour les personnes qui jouent un rôle essentiel dans une entreprise.

Pourquoi devrais-je utiliser l’authentification à deux facteurs ?

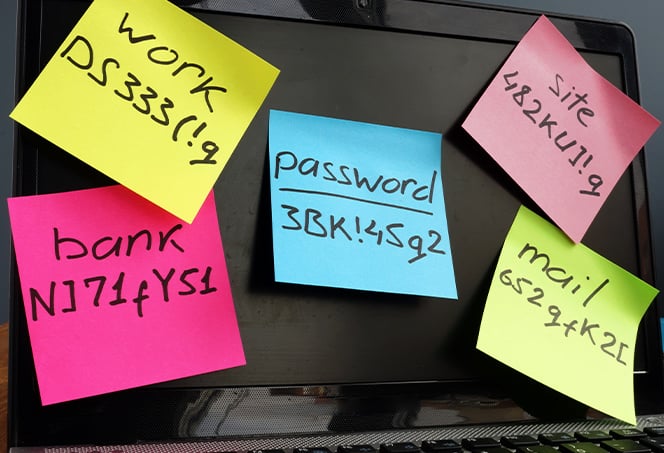

Vous devriez utiliser l’authentification à deux facteurs car elle offre une protection à toute épreuve, là où même les mots de passe les plus forts échouent. Même si vous créez un mot de passe complexe, il y a toujours un risque de fuite. Mais même si quelqu’un connaît votre mot de passe, il ne peut pas accéder à votre compte si vous avez configuré l’authentification à deux facteurs.

Avant, un mot de passe vous offrait une grande protection, mais les pirates ont toutes sortes de moyens innovants pour les compromettre. Voici comment des pirates rusés peuvent découvrir votre mot de passe :

-

Les fuites de données : lorsqu’une grande entreprise est piratée, des millions de noms d’utilisateurs et de mots de passe (et autres données sensibles) peuvent se retrouver mis en vente sur le Dark Web. Les cybercriminels peuvent acheter ces listes et essayer de réutiliser ces informations d’identification un peu partout sur le web pour voir à quels comptes ils peuvent accéder. C’est l’une des raisons pour lesquelles il ne faut jamais réutiliser les mots de passe sur plusieurs comptes.

-

Spywares (logiciels espions) : Ces programmes malveillants permettent de vous espionner et d’enregistrer toutes vos activités. Les enregistreurs de frappe peuvent en secret enregistrer tout ce que vous saisissez (noms d’utilisateur et mots de passe compris) et renvoyer ces informations au pirate qui a installé ce malware sur votre appareil.

-

Phishing : Le phishing (hameçonnage) est un type d’arnaque d’ingénierie sociale dans laquelle le cybercriminel se fait passer pour une entreprise ou une personne de confiance afin de vous pousser à révéler des informations personnelles. Il peut par exemple s’agir d’un e-mail frauduleux qui vous demande de confirmer votre nom d’utilisateur et votre mot de passe sur l’un des services en ligne que vous utilisez. Malheureusement, dès que vous saisissez ces informations, elles sont immédiatement renvoyées au pirate.

-

Réseaux sociaux : Bien que cela ne soit pas très sophistiqué, sans l’authentification à deux facteurs, vous courez le risque que votre compte Instagram soit piraté. Avez-vous souhaité un joyeux anniversaire à votre mère cette année ? Adopté un nouveau chiot ? Acheté une maison ? Un pirate peut voir les messages publics et obtenir des informations à utiliser contre vous, que ces informations soient liées à vos mots de passe ou non. Vérifiez que votre compte Facebook ne présente pas de fuites et soyez attentif aux signes indiquant que votre téléphone a été piraté.

C’est pour cela que l’authentification à deux facteurs est importante. Si votre mot de passe tombe entre les mains d’un pirate, mais que vous utilisez l’authentification à deux facteurs, votre compte est toujours en sécurité. L’étape de vérification supplémentaire fait de l’authentification à deux facteurs une mesure de sécurité puissante.

Voici comment configurer l’authentification à deux facteurs

Pour configurer l’authentification à deux facteurs, vous devez d’abord vérifier que le service en ligne que vous utilisez, que ce soit votre compte de messagerie, votre banque ou votre application de réseau social, vous offre cette possibilité. Consultez ce lien pour retrouver des instructions détaillées sur la mise en place de l’authentification à deux facteurs sur votre compte Gmail.

À titre d’exemple, nous allons vous montrer comment configurer l’authentification à deux facteurs sur votre compte Facebook.

-

Accédez à Facebook et connectez-vous à votre compte. Cliquez sur votre photo de profil dans l’angle supérieur droit et sélectionnez Paramètres et confidentialité > Paramètres.

-

Sélectionnez Sécurité et connexion dans le panneau de gauche et recherchez Utiliser l’authentification à deux facteurs. Cliquez sur Modifier.

-

Facebook vous proposera plusieurs options pour l’authentification à deux facteurs, notamment une application d’authentification, un SMS ou une clé de sécurité. Choisissez la méthode que vous préférez.

-

Si vous voulez utiliser l’application Google Authenticator, mais que vous ne l’avez pas encore installée, accédez au Google Play Store ou à l’App Store d’Apple pour la télécharger.

-

Ouvrez l’application Google Authenticator sur votre téléphone et scannez le code QR à l’écran.

-

Sur votre téléphone, vous voyez la confirmation que vous êtes en train d’ajouter l’authentification à deux facteurs à votre compte Facebook. Cliquez sur Continuer sur l’écran de l’ordinateur.

-

Facebook va vous demander d’entrer un code fourni par Google Authenticator. Ce code change au bout de quelques secondes, donc vous seul y avez accès. Saisissez le code à six chiffres et cliquez sur Continuer.

-

Facebook confirmera que vous avez bien activé l’authentification à deux facteurs.

Conseil de sécurité : Il est recommandé d’activer l’authentification à deux facteurs sur tous les comptes où elle est disponible, en particulier pour vos comptes bancaires ou autres comptes sensibles.

Comment désactiver l’authentification à deux facteurs

Sur la plupart des comptes, vous pouvez désactiver l’authentification à deux facteurs de la même manière que vous l’avez activée, généralement via les paramètres de sécurité et de confidentialité du compte. Sur Facebook, vous pouvez désactiver l’authentification à deux facteurs via Sécurité et connexion > Utiliser l’authentification à deux facteurs > Désactiver. Vous devez saisir votre mot de passe, puis confirmer.

Vous devrez peut-être le faire si vous obtenez un nouveau numéro de téléphone, par exemple, ou si c’est trop compliqué à gérer pour le moment. Assurez-vous juste de la réactiver quand vous le pouvez.

L’authentification à deux facteurs est-elle sécurisée ?

Bien que l’authentification à deux facteurs puisse renforcer considérablement la sécurité de vos comptes en ligne, elle présente certaines lacunes. D’une part, de nombreux services ne requièrent pas l’authentification à deux facteurs lors de la réinitialisation d’un mot de passe. Mais pour les utilisateurs moyens, l’authentification à deux facteurs est beaucoup plus sûre que l’utilisation d’un simple mot de passe.

L’histoire de RSA Security illustre un autre défaut de l’authentification à deux facteurs. L’ensemble du modèle économique de RSA Security reposait sur la fourniture d’une sécurité d’authentification à deux facteurs à des clients comme le Pentagone. Un jour, l’entreprise a été piratée. Tous les jetons ont été divulgués, transformant les entités de sécurité nationale de haut niveau en cibles faciles à abattre.

Il s’agit d’un exemple extrême. Pour les gens normaux comme vous et moi, l’authentification à deux facteurs est sûre. La plupart des pirates ne s’attaquent pas à des personnes en particulier, mais choisissent plutôt de cibler des victimes très en vue ou faciles à atteindre, dont la sécurité est faible. Et si une personne semble difficile à pirater, le cybercriminel choisit une autre victime plus facile. C’est pourquoi l’authentification à deux facteurs est plus que suffisante, avec un mot de passe complexe et un bon logiciel de sécurité.

Lorsque les pirates mettent la main sur vos informations personnelles (par exemple vos mots de passe, votre numéro de sécurité sociale ou vos coordonnées bancaires), ils finissent souvent par essayer de les revendre sur le Dark Web. Si vous avez utilisé Internet sans authentification à deux facteurs jusqu’à présent, il peut être judicieux de faire une recherche sur le Dark Web pour voir si certaines de vos informations ont fait l’objet d’une fuite.

Mais la surveillance manuelle du Dark Web, à la recherche de fuites de vos informations, est une activité bien futile. Heureusement, un service de surveillance de la confidentialité comme AVG BreachGuard peut vous avertir automatiquement si vos informations privées sont divulguées en ligne. Grâce à AVG BreachGuard, vous bénéficiez d’une surveillance 24 h/24 et 7 j/7 du Dark Web, de notifications en cas de fuite de données et de conseils et d’astuces pour renforcer votre sécurité et mieux protéger votre vie privée.

Définition de l’authentification multifacteur

L’authentification à deux facteurs est un type d’authentification multifacteur (MFA). L’authentification multifacteur consiste à utiliser deux facteurs d’authentification ou plus. Ainsi, chaque fois que vous utilisez l’authentification à deux facteurs, vous utilisez l’authentification multifacteur. La MFA qui requiert plus de deux facteurs d’authentification est généralement utilisée dans les bâtiments de haute sécurité, tels que les installations gouvernementales ou autres institutions détenant des informations hautement confidentielles.

L’accès à ces bâtiments strictement surveillés peut exiger un code PIN (quelque chose que vous connaissez), un badge d’identification (quelque chose que vous possédez) et une empreinte digitale ou une image de votre rétine (quelque chose que vous êtes).

Les banques, certaines entreprises technologiques ou autres entreprises très sécurisées peuvent elles aussi exiger une triple authentification pour accéder aux comptes en ligne. Mais pour l’utilisateur lambda, l’authentification à deux facteurs est déjà suffisante pour assurer la sécurité des comptes personnels.

Vos informations de connexion ont déjà fait l’objet d’une fuite ?

L’ajout de l’authentification à deux facteurs à tous vos comptes en ligne vous aidera à améliorer considérablement votre sécurité en ligne. Mais alors, qu’en est-il de toutes ces années où vous avez utilisé vos comptes sans authentification à deux facteurs ? Si vos mots de passe ont déjà été compromis, vous n’en êtes peut-être même pas conscient. AVG BreachGuard peut vous aider en surveillant les fuites de données sur le Web 24 h/24 et 7 j/7. Si vos informations personnelles sont compromises, AVG vous en informe immédiatement et vous aide à prendre les bonnes décisions.

Vous bénéficiez en plus d’un audit de sécurité qui évalue vos protocoles de sécurité actuels et vous suggère des améliorations, par exemple de vos mots de passe ou de vos paramètres, afin de bénéficier d’un meilleur niveau de sécurité. Dans la bataille contre les pirates, AVG BreachGuard est un allié de taille. Commencez à protéger vos données personnelles dès aujourd’hui.

L’authentification à deux facteurs exige deux formes d’identification pour vérifier votre compte.

L’authentification à deux facteurs exige deux formes d’identification pour vérifier votre compte.

/How-to-choose-the-best-password-manager-Thumb.jpg)