Contrairement aux virus, les chevaux de Troie ne se répliquent pas en infectant d’autres fichiers ou ordinateurs. Ce sont plutôt de faux chevaux qui introduisent d'autres logiciels malveillants (malwares), enrobés pour cacher leurs mauvaises intentions.

Les chevaux de Troie survivent car ils passent inaperçus. Ils peuvent s'installer tranquillement dans votre PC, recueillir des informations, créer des failles dans votre système de sécurité ou tout simplement prendre le contrôle de votre ordinateur et vous empêcher d'y accéder.

Qu’est-ce qu’un cheval de Troie ?

En gros, un cheval de Troie est un programme malveillant qui prétend être inoffensif afin de vous inciter à le télécharger.

Le cheval de Troie a la particularité d’être le premier logiciel malveillant de l’histoire. Son nom est apparu pour la première fois en 1974, dans un rapport de l'US Air Force répertoriant toutes les façons possibles de compromettre un système. Et il n’est pas resté longtemps dans le domaine des possibles.

Un an plus tard, le premier « vrai » cheval de Troie (même si certains ne considèrent pas qu’il compte) a été découvert dans la nature : un programme appelé ANIMAL-PERVADE. Ce morceau de code se déguisait en jeu pour inciter les utilisateurs à le télécharger pour ensuite faire entrer secrètement un virus auto-répliquant. Ce simple jeu de devinettes sur le thème des animaux faisait des sauvegardes de lui-même sur chaque lecteur auquel l'utilisateur pouvait accéder, en prenant soin de ne pas endommager ou d’écraser quoi que ce soit durant le processus. Comme il était inoffensif et facile à réparer et qu’il ne dévoilait pas le virus qu'il contenait, on l’a comparé au cheval de Troie.

Ceux qui ont suivi n'étaient pas si innocents, et le cheval de Troie est rapidement devenu le type d’attaque de malware le plus populaire. C’est particulièrement vrai aujourd'hui, avec l’ingénierie sociale (un type de menace reposant sur la manipulation et le mensonge sur les réseaux sociaux) constituant une des principales méthodes de distribution de tous types de logiciels malveillants.

Que font les chevaux de Troie ?

Comme le cheval de Troie est particulièrement polyvalent et peut passer inaperçu, sa popularité a explosé et c'est devenu le malware de prédilection pour de nombreux criminels en ligne.

Parmi les activités les plus courantes des chevaux de Troie, on peut citer :

Création de backdoors : les chevaux de Troie apportent généralement des modifications à votre système de sécurité afin que d'autres malwares ou pirates puissent y accéder. C'est généralement la première étape pour la création d'un botnet.

Espionnage : certains chevaux de Troie sont en fait des spywares (logiciels espions) conçus pour attendre que vous accédiez à vos comptes en ligne ou que vous saisissiez les détails de votre carte bancaire afin d’envoyer vos mots de passe et autres données à leur maître.

Transformation d'un ordinateur en zombie :parfois, un pirate ne s’intéresse pas à vous mais à votre ordinateur, pour le rendre esclave d'un réseau qu’il contrôle.

Transformation d'un ordinateur en zombie :parfois, un pirate ne s’intéresse pas à vous mais à votre ordinateur, pour le rendre esclave d'un réseau qu’il contrôle.

Envoi de SMS payants :même les smartphones contractent des chevaux de Troie. Un moyen courant pour les criminels de gagner de l'argent est de faire en sorte que votre téléphone envoie des SMS coûteux à des numéros premium.

À quoi ressemble un cheval de Troie ?

Tout est dans son nom : les chevaux de Troie peuvent ressembler à presque tout. Le jeu informatique que vous avez téléchargé à partir d'un site Web étrange. Le MP3 « gratuit » de ce groupe que vous aimez secrètement. Même une publicité peut essayer d'installer quelque chose sur votre ordinateur.

Certains chevaux de Troie sont spécialement conçus pour vous inciter à les utiliser. Ils peuvent utiliser un langage trompeur ou essayer de vous convaincre de leur légitimité. C'est pourquoi il est si important de faire attention aux sites Web non sécurisés et de ne jamais télécharger n’importe quoi.

Comment savoir si je suis infecté par un cheval de Troie ?

Contrairement à de nombreux autres malwares, qui ne font pas semblant d’être sûrs et gentils, les chevaux de Troie peuvent être un peu plus difficiles à reconnaître d'un coup d'œil.

Vérifiez les programmes installés sur votre appareil

Les chevaux de Troie, comme nous en avons discuté, ouvrent souvent une porte dérobée pour d'autres logiciels malveillants. Il peut donc être intéressant de regarder si vous n’avez pas de programmes que vous ne vous souvenez pas d’avoir installés. Les utilisateurs de PC peuvent aller dans Ajouter ou Supprimer des programmes et ceux qui ont un Mac peuvent utiliser la fonction Finder. S'il y a un programme que vous ne reconnaissez pas, cela signifie que vous avez un cheval de Troie, ou qu'un téléchargement légitime a installé un autre programme à votre insu. Dans les deux cas, mieux vaut s'en débarrasser.

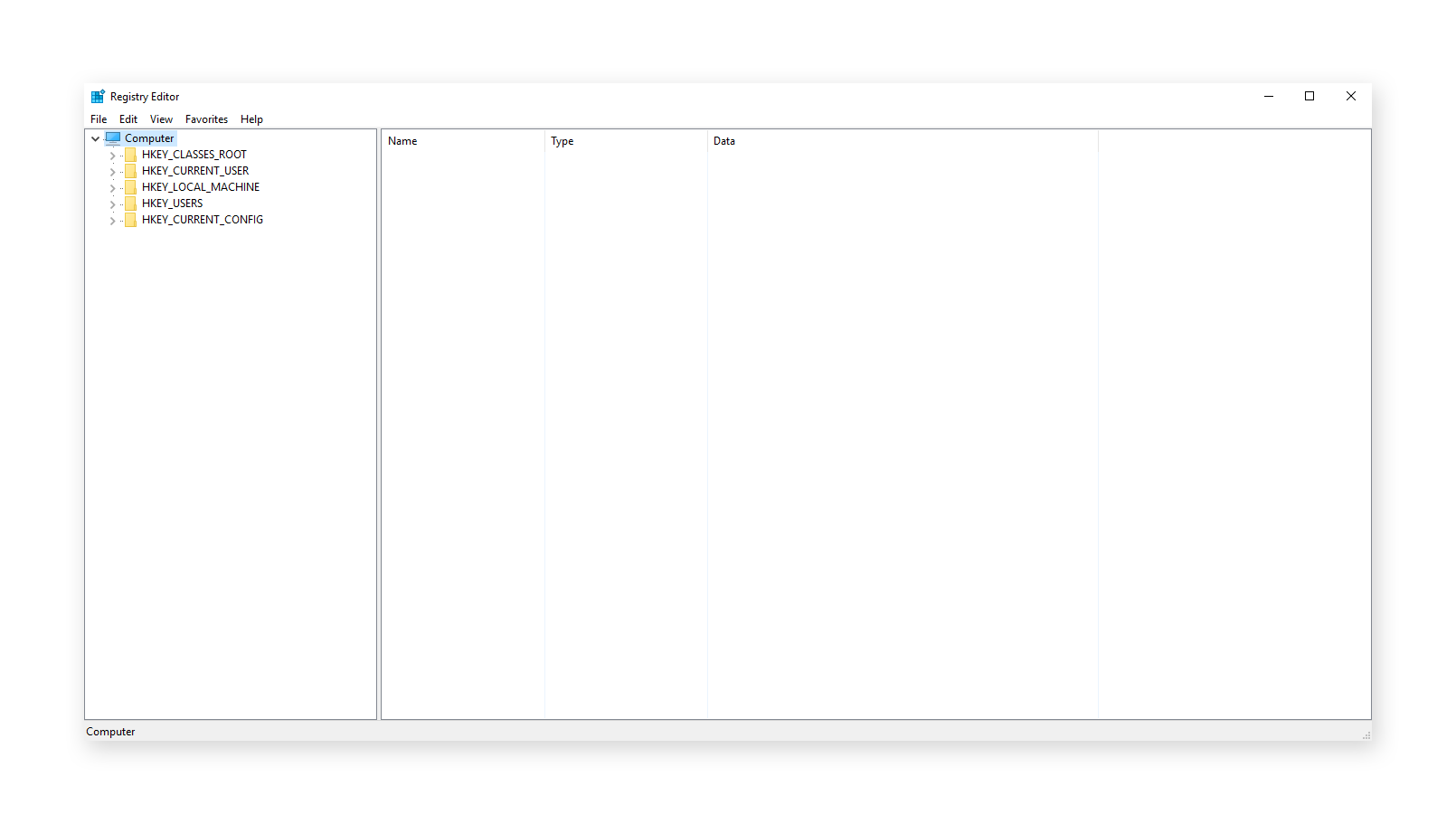

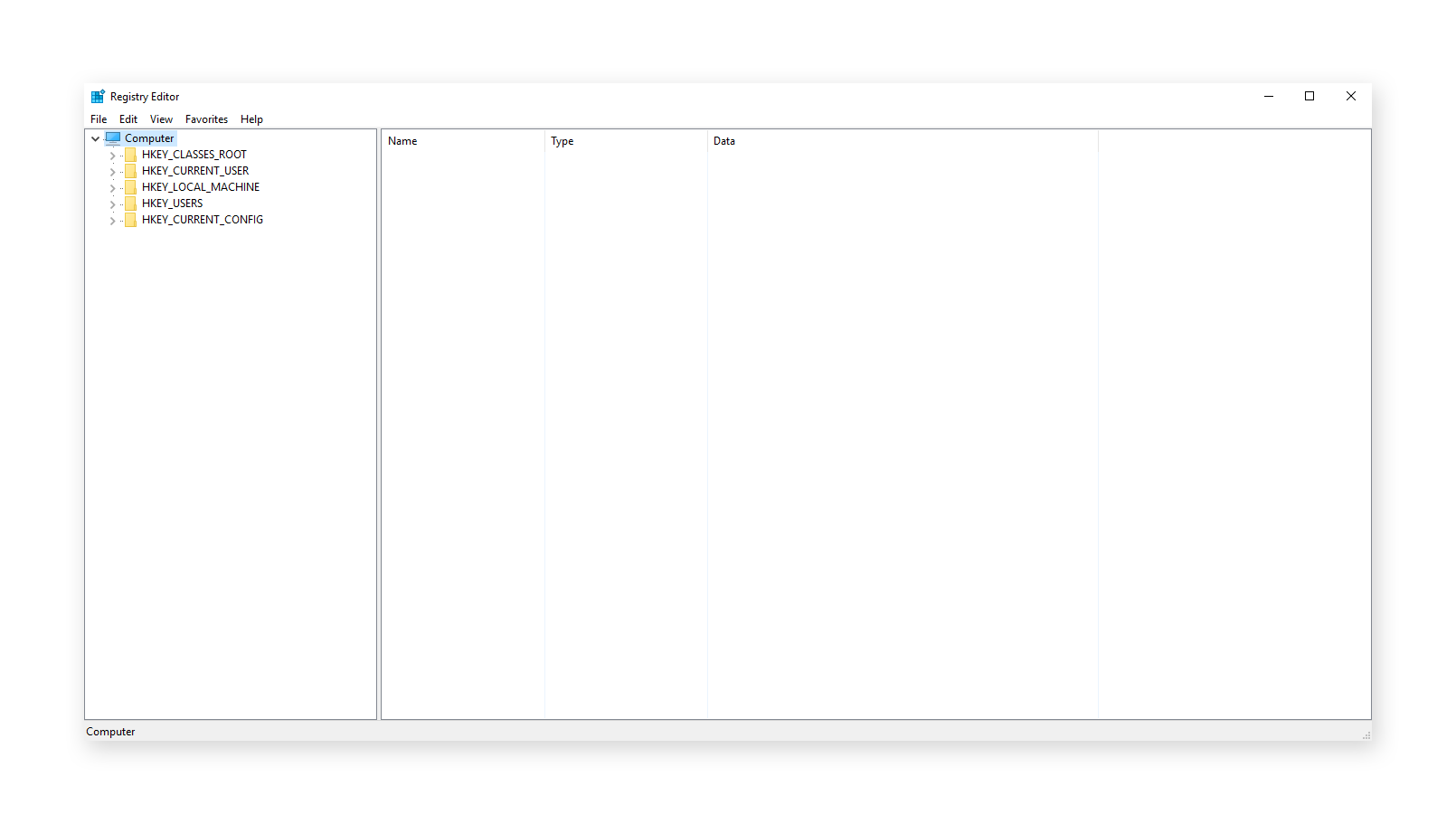

Vérifiez les programmes lancés au démarrage

Tous les chevaux de Troie n'apparaîtront pas dans votre liste ajouter/supprimer des programmes. Pour une liste plus complète (sur Windows), maintenez la touche Windows et appuyez sur R pour afficher le menu Exécuter. Depuis ce menu, tapez « regedit » et cliquez sur Entrée, vous verrez alors un écran comme celui-ci :

Cliquez sur HKEY_CURRENT_USER, puis élargissez le dossier SOFTWARE. Vous verrez tous les logiciels installés, la totalité d’entre eux. Recherchez sur Google ceux que vous ne reconnaissez pas, et si vous avez un doute, supprimez-le.

Évaluez la vitesse de votre appareil

De nos jours, la plupart des logiciels malveillants sont assez intelligents pour ne pas vous envahir de pop-ups comme ils le faisaient autrefois, mais cela ne veut pas dire qu’ils n’affectent pas les performances de votre ordinateur. En fait, avec la hausse du minage de cryptomonnaies, votre ordinateur risque de fonctionner encore plus lentement s'il est infecté.

Donc, si vous le trouvez particulièrement lent, que ce soit au démarrage ou juste pour des opérations normales, utilisez Ctrl-Alt-Suppr pour afficher votre gestionnaire de tâches. Cliquez sur l’onglet Processus (il devrait s’ouvrir par défaut) et voyez quels programmes utilisent votre processeur et votre mémoire. Certains logiciels, comme les jeux haut de gamme, consomment généralement la majeure partie de votre capacité. Mais pas la plupart des applications, donc si vous remarquez un logiciel étrange qui accapare votre puissance de traitement, recherchez-le sur Google et voyez s'il s’agit d'un cheval de Troie. Si c'est le cas, supprimez-le, et si non, vous devriez peut-être le supprimer quand même.

Procurez-vous un antivirus

À ce stade, cela semble assez évident, mais le meilleur moyen d'identifier un malware (et de d’abord prévenir les infections) est d'utiliser un antivirus puissant et fiable comme AVG Antivirus Gratuit. Les chevaux de Troie se cachent généralement mieux que la plupart des autres logiciels malveillants parce qu'ils font plus d’efforts pour rester hors de vue. À l’inverse, les virus utilisent leur énergie pour s'auto-proliférer, ce qui les rend plus visibles.

Donc, si vous craignez qu'un vilain cheval de Troie se cache sur votre appareil, vous pouvez exécuter une analyse au démarrage afin qu’aucun malware ne vous échappe. Cela fera l’affaire et par chance, AVG Antivirus Gratuit dispose d'une fonction de scan au démarrage.

Comment éviter une infection de cheval de Troie ?

La première étape, et la plus évidente, consiste à se procurer un antivirus pour capturer et bloquer la plupart des chevaux de Troie. Mais comme l’être humain est le maillon le plus faible de la chaîne de cybersécurité, vous devez aussi faire un effort pour assurer votre sécurité.

Méfiez-vous des téléchargements

Tout d’abord, vous devez faire attention à tout ce que vous téléchargez en ligne et être conscient des tentatives de phishing (hameçonnage). On sait très bien que certains malwares parviennent à se faufiler sur les marchés les plus sécurisés et contournent les anti-spam les plus rigoureux, et bien qu'ils finissent toujours par être attrapés, ils arrivent généralement à piéger quelques personnes avant d’être neutralisés. Pour éviter d'ouvrir vos portes à des chevaux de Troie, recherchez les indicateurs suivants :

-

Est-ce trop beau pour être vrai ?

-

Est-ce que le message essaie d’être personnel mais manque d’identifiants personnels ?

-

Sort-il de nulle part ?

-

A-t-il été envoyé depuis une adresse e-mail d'un domaine public ? (@yahoo.com, @gmail.com, etc)

-

A-t-il un caractère urgent ?

-

Y a-t-il quelque chose de bizarre ou de mal orthographié ?

-

Les liens ne commencent pas par HTTPS ? Ils ne sont pas bien épelés ? Ils comportent des caractères spéciaux ?

-

Le fichier à télécharger comporte une extension bizarre ? (ex : un « document » au format .ZIP)

-

Le téléchargement se fait-il depuis un site tiers ?

-

Y a-t-il des avis ? Les avis positifs sont-ils suspects ? Se ressemblent-ils tous ?

-

S'il s’agit d'une application, a-t-elle été récemment publiée ? Pensez-vous que cette application aurait dû exister depuis plus longtemps ? (Par exemple, une application bancaire a été « publiée » il y seulement quelques heures ?).

Si la réponse à l'une de ces questions est oui, il y a de fortes chances qu’un pirate essaie de vous piéger. Mais ce n’est pas le seul moyen d’être infecté par un cheval de Troie.

Évitez les fichiers et les médias piratés

Contrairement à ce que vous avez peut-être entendu, le « piratage » n'est en aucun cas le principal moyen de distribution de logiciels malveillants des pirates. Mais cela ne veut pas dire que les logiciels piratés sont presque sûrs. Dès que vous téléchargez un fichier d'un inconnu (ou même d'un ami) sur un site de partage de fichiers, il y a de fortes chances qu'il s'agisse d’un malware ou d'un fichier comportant un malware introduit en contrebande.

Comment se débarrasser d'un cheval de Troie ?

Si vous avez identifié un cheval de Troie à l'aide des méthodes décrites ci-dessus, vous pouvez vous en débarrasser manuellement en supprimant le fichier ou l'application. Cela ne garantit pas sa disparition (il pourrait exister sous forme de fichiers restants), mais c'est un bon début. En fait, de nombreux types de malwares se débattront. Pour plus de détails, consultez notre guide pour supprimer des malwares.

Si vous ne trouvez pas le cheval de Troie mais que vous pensez quand même être infecté, vous pouvez vous en débarrasser en récupérant une ancienne sauvegarde de votre PC. En dernier recours, vous pouvez rétablir la configuration d'usine. Mais bien sûr, en termes de rapidité et de confort, rien ne vaut un antivirus. Vous pouvez effectuer une analyse normale, ou si besoin, un scan au démarrage pour détecter les chevaux de Troie tenaces. Assurez-vous simplement de disposer d'un antivirus robuste comme AVG Antivirus Gratuit pour faire le sale boulot pour vous.

Transformation d'un ordinateur en zombie :

Transformation d'un ordinateur en zombie :