A diferencia de los virus, los troyanos no se reproducen automáticamente, infectando a otros archivos o equipos. Más bien, un troyano es un señuelo que introduce software malicioso (malware), envuelto para ocultar sus nefastas intenciones.

Los troyanos sobreviven pasando desapercibidos. Pueden permanecer silenciosamente en su equipo recopilando información, abriendo brechas en su seguridad o, directamente, hacerse con el control y bloquear el acceso al equipo.

¿Qué es un troyano?

Básicamente, un troyano en un programa malicioso que aparenta ser inofensivo para persuadir a la gente para que lo descargue.

A los troyanos les corresponde el honor de ser una de las primeras formas de malware. Su nombre fue acuñado en un informe de las Fuerzas Aéreas de los EE. UU. De 1974, que enumeraba todas las formas hipotéticas en que un sistema informático podría ser vulnerado. No seguiría siendo una mera hipótesis durante mucho tiempo.

Apenas un año después, fue descubierto el primer troyano «real» (existe un debate sobre si este caso cuenta): un programa llamado ANIMAL/PERVADE. Esta pieza de código se enmascaraba como un juego para que los usuarios lo descargaran y luego comenzaba a reproducirse automáticamente como virus. Un simple juego de adivinanzas con temática animal, hizo copias de sí mismo en cada disco al que el usuario podía acceder, tratando de no dañar ni sobrescribir nada en el proceso. Era inofensivo y fácil de solucionar, pero dado que no reveló el virus que contenía, fue calificado como troyano.

Los troyanos que lo siguieron no eran tan inocentes y se convirtieron en una de las formas más corrientes de ataques de malware. Esto cobra vigencia especialmente hoy en día, cuando la «ingeniería social» (un tipo de amenaza que implica la manipulación y la mentira en las redes sociales) es uno de los principales medios de distribución de todos los tipos de malware.

¿Qué hacen los troyanos?

Como los troyanos son muy versátiles y pueden pasar desapercibidos, su popularidad se ha disparado y se han convertido en el malware preferido de muchos ciberdelincuentes.

Estas son algunas de las acciones más comunes que llevan a cabo:

Crear puertas traseras: los troyanos suelen hacer cambios en su sistema de seguridad de tal forma que otro malware o incluso un hacker puedan acceder. Este suele ser el primer paso para la creación de una botnet.

Espiar: algunos troyanos son, básicamente, spyware diseñado para esperar hasta que acceda a sus cuentas en línea o escriba los datos de su tarjeta de crédito, y luego enviar sus contraseñas y otros datos a su jefe.

Convertir su equipo en un zombi: A veces, un hacker no está interesado en usted, simplemente usa su equipo como un esclavo en una red bajo su control.

Convertir su equipo en un zombi: A veces, un hacker no está interesado en usted, simplemente usa su equipo como un esclavo en una red bajo su control.

Enviar costosos mensajes SMS: Incluso los smartphones pueden infectarse con troyanos , y la táctica más habitual de los delincuentes para conseguir dinero consiste en usarlos para hacer que el teléfono envíe costosos mensajes SMS a números con recargo.

¿Cómo es un troyano?

Bien, es justo así: Los troyanos pueden asemejarse a cualquier cosa. El juego que ha descargado desde un sitio web extraño. El mp3 «gratuito» de esa banda que nunca admitiría que le gusta. Incluso un anuncio podría tratar de instalar algo en su equipo.

Algunos troyanos son diseñados para engañarlo y así conseguir que los use. Pueden usar un lenguaje engañoso o tratar de convencerlo de que se trata de una aplicación legítima. Por ello es tan importante permanecer atento a los sitios web no seguros y no descargar nunca despreocupadamente.

¿Cómo puedo saber si estoy infectado por un troyano?

A diferencia de muchos otros tipos de malware, que no simulan ser seguros o amigables, los troyanos pueden ser algo más difíciles de identificar de un vistazo.

Compruebe los programas instalados

Los troyanos, como ya hemos mencionado, suelen abrir una puerta trasera para descargar otro malware. Puede que valga la pena destinar algo de su tiempo a buscar entre los programas instalados cualquier cosa que no recuerde haber instalado. Los usuarios de PC pueden ir a agregar o quitar programas, y los de Mac pueden usar la función Finder. Si ve algo que no reconozca, puede que esto signifique que tiene un troyano o que una descarga legítima ha instalado software adicional a sus espaldas. En cualquier caso, lo mejor es deshacerse de él.

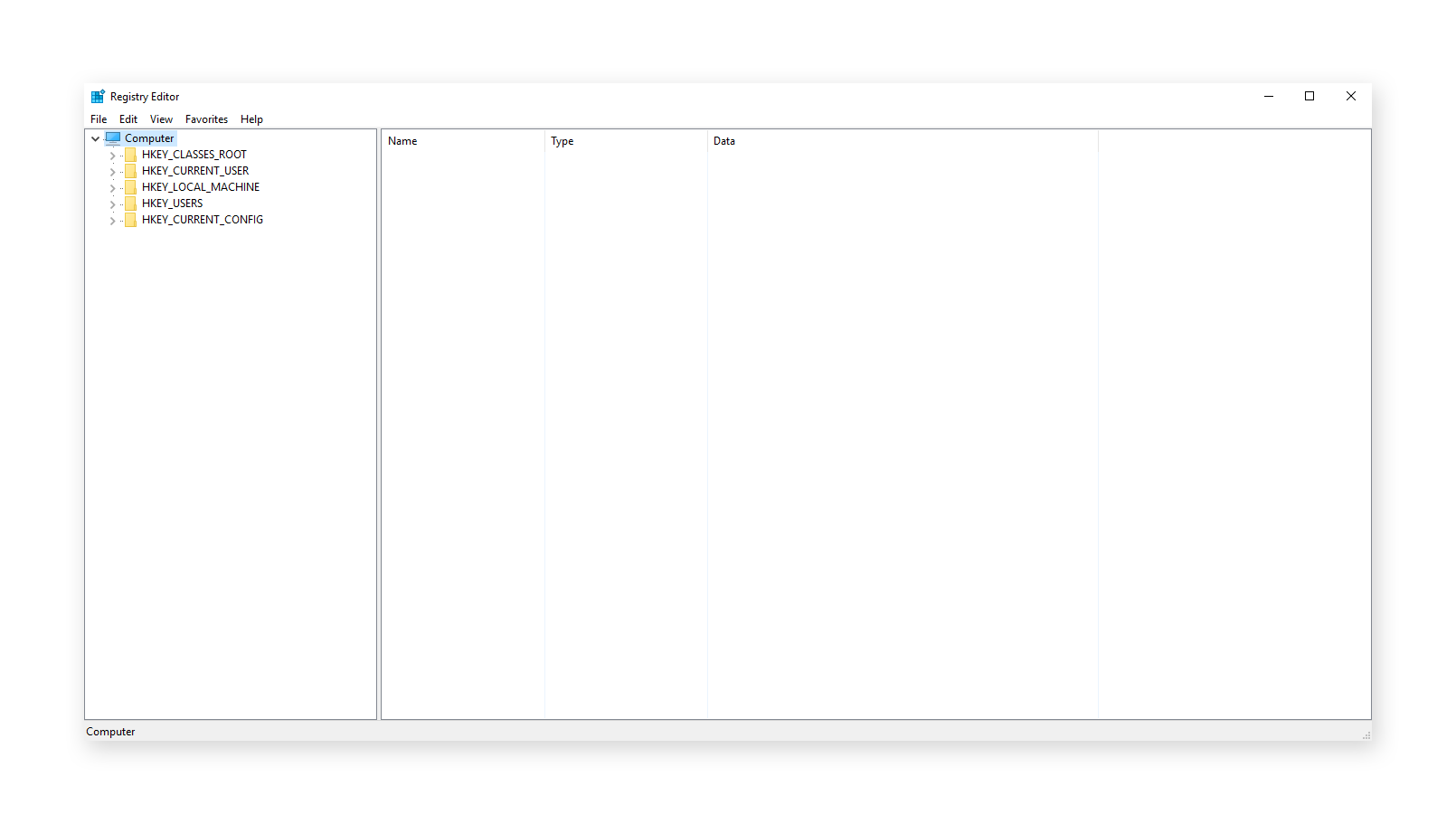

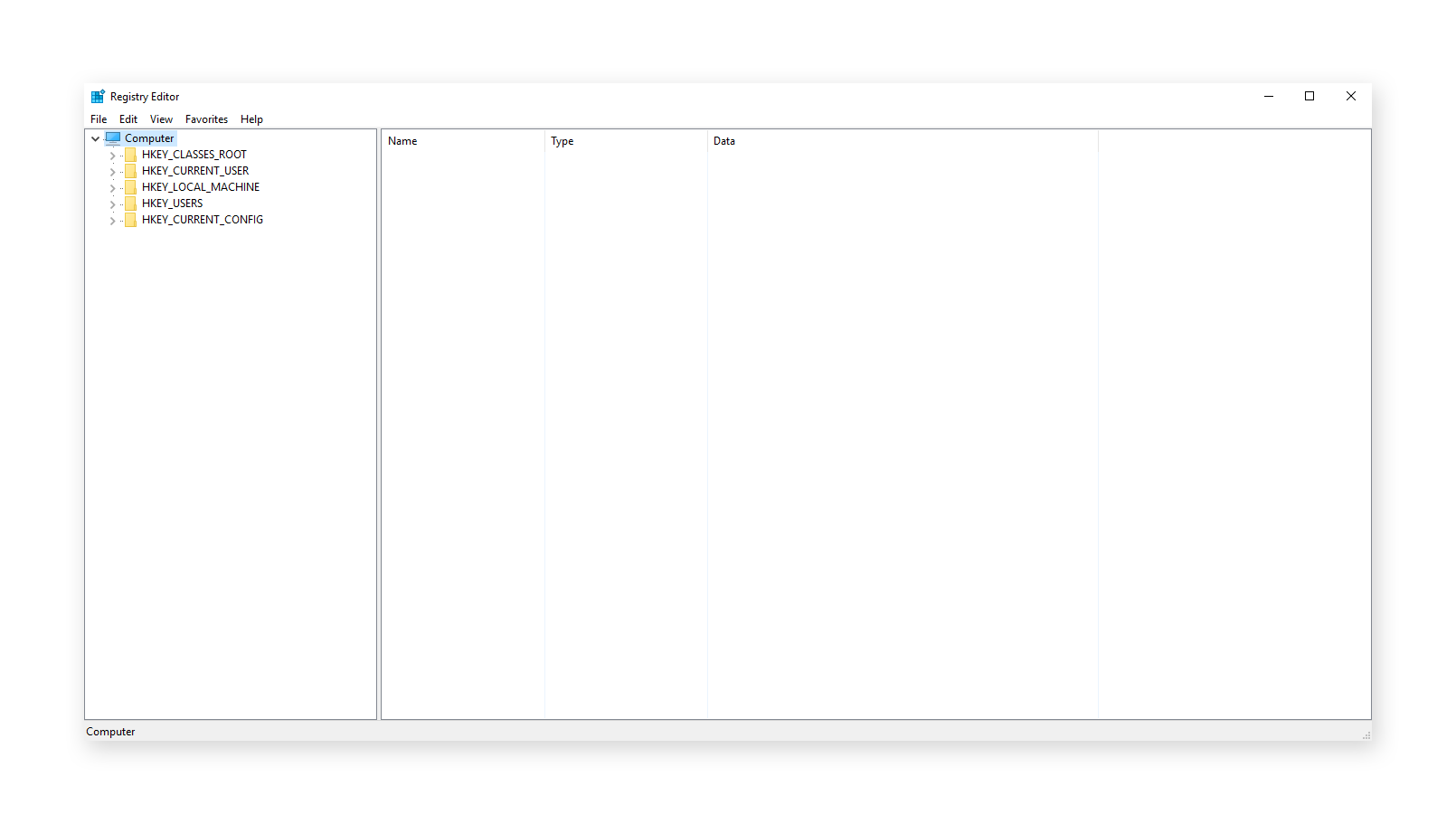

Compruebe el software que se ejecuta al inicio

No todos los troyanos se mostrarán en su lista de agregar o quitar programas. Para una lista más completa, (en Windows), mantenga presionada la tecla de Windows y pulse R para mostrar el menú ejecutar. Desde ese menú, teclee «regedit» y haga clic en Intro, verá una pantalla como esta:

Haga clic en HKEY_CURRENT_USER, y luego expanda la carpeta SOFTWARE. Esto mostrará el software que tiene instalado — todo él. Busque en Google todo aquello que no reconozca, si sospecha de algo, puede borrarlo.

Ponga atención al rendimiento

Hoy en día, la mayoría de malware es lo suficientemente inteligente para evitar inundar su equipo con ventanas emergentes tal y como hacía en el pasado; pero esto no significa que el rendimiento de su equipo no se verá afectado. De hecho, con el auge de la criptominería, su equipo puede ralentizarse aún más si ha contraído una seria infección.

Si nota que las cosas van más lentas, tanto al inicio como durante el uso normal, utilice Ctrl-Alt-Delete para iniciar el administrador de tareas. Haga clic en la pestaña de Procesos (debería abrirse por defecto) y observe qué programas están haciendo uso de su CPU y su memoria. Algunos tipos de software, como los juegos de alta gama, consumirán muchos de sus recursos. La mayoría de las aplicaciones no deberían hacerlo; si nota que algún software extraño está exprimiendo la potencia de su procesador, busque en Google y compruebe si se trata de un troyano. Si lo es, elimínelo; si no, probablemente debería eliminarlo también.

Hágase con un antivirus

Llegados a este punto, debería tratarse de algo obvio, pero la mejor forma de identificar malware —y, primordialmente, de evitar infecciones— es por medio de un antivirus fiable, como AVG AntiVirus FREE. Vale la pena señalar que los troyanos suelen ocultarse mucho mejor que la mayoría de malware, ya que se esfuerzan en protegerse y mantenerse fuera de la vista. Los virus, por el contrario, dedican sus esfuerzos a proliferar, lo que los hace más visibles.

Por eso, si le preocupa que un obstinado troyano pueda estar ocultándose en su dispositivo, debería ejecutar un análisis al arranque, que se llevará a cabo cuando su equipo se esté iniciando; con lo que no dejará al malware espacio donde ocultarse. Eso servirá y, afortunadamente, AVG Free AntiVirus tiene una función de análisis al arranque.

¿Cómo puedo evitar una infección por troyano?

El primer paso, y también el más obvio es hacerse con un antivirus, que atrapará y detendrá a la mayoría de troyanos. Pero el factor humano es el eslabón más débil de la cadena de la ciberseguridad. También tendrá que poner de su parte para estar completamente a salvo.

Preste atención a las descargas

Lo primero que debe hacer es permanecer cauteloso acerca de todo lo que descarga en línea y estar atento a los intentos de phishing. Se sabe que el malware se cuela en las tiendas de aplicaciones más seguras y supera el antispam más estricto, y aunque siempre termina siendo atrapado, generalmente puede antes afectar a algunas personas. Para evitar abrirles las puertas, como lo hacen los troyanos en la leyenda, busque las siguientes señales de advertencia:

-

¿Es demasiado bueno para ser verdad?

-

¿Trata de sonar personal pero carece de identificación personal?

-

¿Ha venido de ninguna parte?

-

¿Ha sido enviado de una dirección de correo con un dominio público? (@yahoo.com, @gmail.com, etc.)

-

¿Tiene un tono de urgencia?

-

¿Hay algo raro o mal escrito?

-

¿Los enlaces no son HTTPS? ¿Están escritos de forma incorrecta? Contienen caracteres extraños?

-

¿El archivo tiene una extensión extraña? (p.ej., un «documento» en un archivo ZIP)

-

¿Está descargando desde un tercero o desde un sitio de terceros?

-

¿Hay reseñas? ¿Son las reseñas positivas sospechosas o todas ellas suenan muy parecidas?

-

Si es una aplicación, ha sido publicada recientemente? ¿Es una aplicación que piensa que debería haberse publicado hace tiempo? (Por ejemplo, una aplicación de banca que ha sido «liberada» hace unas pocas horas)

Si cualquiera de las respuestas a las preguntas anteriores es afirmativa, hay muchas posibilidades de que un hacker trate de engañarlo. Pero no es la única forma de ser infectado por un troyano.

Evite los archivos y multimedia piratas

A pesar de lo que haya escuchado, la «piratería» no es la principal forma en que los hackers distribuyen malware. Pero esto no significa que el software pirata sea seguro. Cada vez que descarga un archivo de un desconocido (o incluso de un amigo) de un sitio de intercambio de archivos, existe una gran probabilidad de que se trate de malware o de que este se introduzca de contrabando.

¿Cómo puedo deshacerme de un troyano?

Si ha identificado un troyano usando los medios descritos anteriormente, puede deshacerse de él manualmente borrando el archivo o la aplicación. Esto no garantiza que se haya ido (puede haber dejado restos), pero es un comienzo. De hecho, muchos tipos de programas maliciosos intentarán oponer resistencia; lea nuestra guía sobre cómo eliminar malware para más detalles.

Si no puede encontrar el troyano, pero sospecha que aún está infectado, recupere una copia de seguridad de su PC para deshacerse de él. En su defecto, un restablecimiento a valores de fábrica es un buen último intento. Pero, por supuesto, nada supera en velocidad y comodidad a un antivirus. Puede realizar un análisis normal o, si es necesario, un análisis al arranque para encontrar a los troyanos más obstinados. Asegúrese de que cuenta con un antivirus robusto, como AVG AntiVirus FREE para que realice por usted el trabajo duro.

Convertir su equipo en un zombi:

Convertir su equipo en un zombi: