Qu’est-ce que le Google dorking ?

Le Google dorking, aussi appelé Google hacking, est une technique d’optimisation des recherches qui s’appuie sur des requêtes de recherche avancées pour retrouver des informations masquées dans Google. Les Google dorks, ou Google hacks, sont des commandes de recherche bien spécifiques (avec des paramètres et des opérateurs de recherche spéciaux) qui lorsqu’elles sont utilisées dans la barre de recherche de Google révèlent certaines parties masquées des sites web.

Quand Google parcourt le web pour indexer les pages pour son moteur de recherche, il peut consulter certaines parties des sites web qui sont normalement inaccessibles aux utilisateurs normaux d’Internet. Les Google dorks et Google hacks mettent au jour certaines de ces données cachées, ce qui vous permet de consulter des informations que les entreprises ou les propriétaires de sites ne veulent pas que vous voyiez.

L’utilisation de guillemets dans la requête est un premier exemple assez simple de requête de recherche avancée. L’utilisation de guillemets dans les recherches vous présente une liste de résultats qui comprend toutes les pages web sur lesquelles l’expression complète est utilisée, plutôt qu’une simple combinaison (complète ou incomplète) des mots que vous avez entrés dans le champ de recherche.

Il existe de nombreux autres types de Google hacks exploitant les requêtes de recherche avancée, mais leur explication technique n’est pas beaucoup plus compliquée que celle-ci. Tout leur potentiel réside dans la possibilité de les utiliser de façon créative.

À quelles fins le Google dorking est-il utilisé ?

Le Google dorking sert à trouver des informations cachées qui ne sont normalement pas accessibles via une recherche Google normale. Les Google dorks peuvent révéler des informations sensibles ou privées sur les sites web et les entreprises, organisations et individus qui les détiennent et les exploitent.

Dans le cadre de la préparation d’une attaque, les pirates sont susceptibles de recourir aux Google dorks pour collecter des données sur leur cible. Les Google dorks permettent aussi de trouver des sites web présentant certaines failles, certaines vulnérabilités ou contenant des informations sensibles qui peuvent être exploitées.

Les entreprises de sécurité ont recours au dorking pour mieux comprendre comment il est possible de pirater un système. D’autres entreprises peuvent aussi utiliser les Google dorks pour retrouver des informations à exploiter dans les stratégies de SEO ou de marketing. Avec les Google hacks, une entreprise peut savoir exactement quel type d’informations les autres utilisateurs peuvent découvrir à son sujet.

En plus de cette collecte d’informations, le dorking peut aussi permettre d’accéder à des serveurs, des caméras ou encore des fichiers. Les Google dorks peuvent aussi servir à accéder à toutes les webcams d’une zone en particulier et ils ont même déjà été utiles pour accéder à des applications pour téléphone. Certaines techniques de dorking ont mis au jour des fichiers de tentatives de connexion échouées, avec les noms d’utilisateur et les mots de passe. D’autres dorks ont même permis à des pirates de contourner les portails de connexion.

Le Google dorking peut permettre de découvrir de nombreuses informations cachées sur Google.

Le Google dorking peut permettre de découvrir de nombreuses informations cachées sur Google.

Avec les dorks, pas besoin d’apprendre du code pour pirater Google. En réalité, le hacking de Google se fait simplement par l’intermédiaire de commandes de recherche que vous pouvez lancer vous-même. Plus problématique, l’association de ce dorking et d’un peu d’ingénierie sociale peut révéler de nombreuses informations pouvant servir à un vol d’identité. C’est la raison pour laquelle il est important de comprendre comment ce hacking des bases de données de Google fonctionne, pour pouvoir comprendre votre propre identité numérique et renforcer votre sécurité en ligne.

Et comme la quantité de traces numériques que nous laissons derrière nous augmente tous les jours, vous êtes plus vulnérable au suivi en ligne, mais aussi aux recherches Google ou autres formes de piratage informatique.

Afin de protéger vos données personnelles et d’améliorer la sécurité de votre appareil, vous avez besoin d’un rempart solide contre toutes les menaces qui existent actuellement. AVG Antivirus Gratuit propose une sécurité plusieurs fois récompensée pour protéger votre vie numérique. Installez-le gratuitement dès aujourd’hui.

Le Google dorking est-il illégal ?

Le Google dorking est une activité tout à fait légale, il ne s’agit simplement que d’une autre forme de recherche. Google a été conçu pour pouvoir effectuer des recherches avancées et le fait d’interdire cette fonctionnalité ne ferait que limiter l’accès aux informations.

Par contre, les Google hacks peuvent rapidement devenir illégaux s’ils servent à accéder secrètement à l’appareil de quelqu’un d’autre, à se connecter au compte d’une autre personne ou bien à accéder à des fichiers ou des documents protégés ou les télécharger. La recherche d’informations n’est pas une activité illégale, mais le fait de l’utiliser pour des motifs non autorisés l’est bel et bien.

Historique des Google dorks

Les Google dorks ont fait leur apparition en 2002 quand l’expert en sécurité informatique Johnny Long a commencé à utiliser des requêtes de recherche personnalisées pour trouver des éléments des sites web qu’il pourrait réutiliser dans le cadre de cyberattaques. Il s’agissait au départ d’une forme de test d’intrusion, mais Johnny Long a baptisé ces commandes de recherche personnalisées Google dorks et la liste de ces requêtes a fini par s’allonger et constituer la Google Hacking Database. Vous retrouverez dans cette base de données de nombreuses requêtes avancées permettant de mettre au jour toute une série d’informations cachées.

Bien que ses outils aient été utilisés à des fins peu éthiques, Johnny Long a mis quant à lui ses compétences en sécurité informatique au service d’organismes caritatifs et de développement international, pour créer des programmes de formations aux infrastructures et aux technologies dans les pays en voie de développement.

Commandes et opérateurs Google dork les plus courants

Pour mieux comprendre comment fonctionnent les Google dorks, voici la liste des commandes Google dork les plus courantes. Certaines d’entre elles vous seront même peut-être utiles au quotidien.

Voici en quelque sorte un aide-mémoire du Google dorking :

-

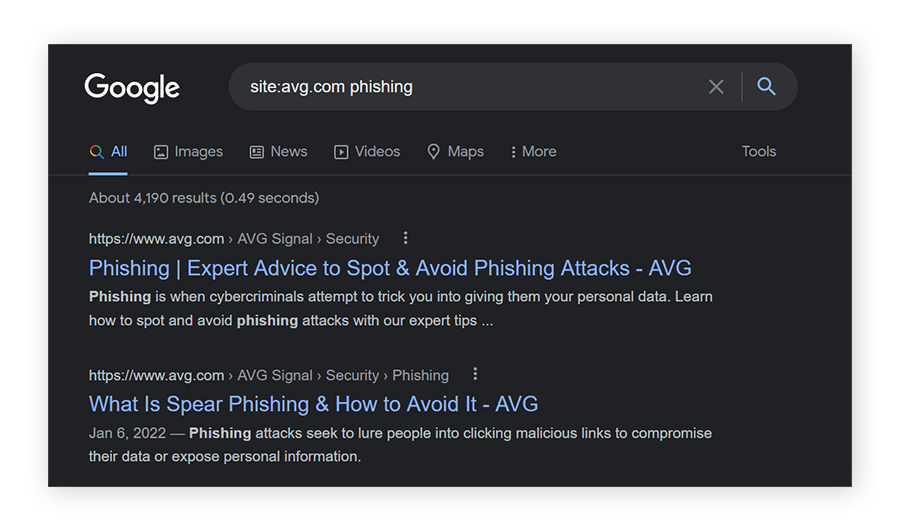

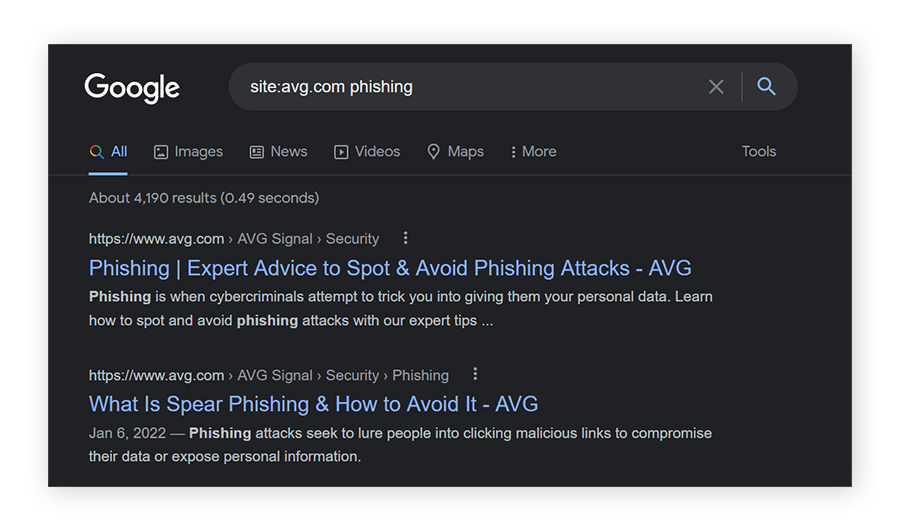

Site

Avec la mention « site: » dans une commande de recherche, vous ne voyez que les résultats provenant du site mentionné.

-

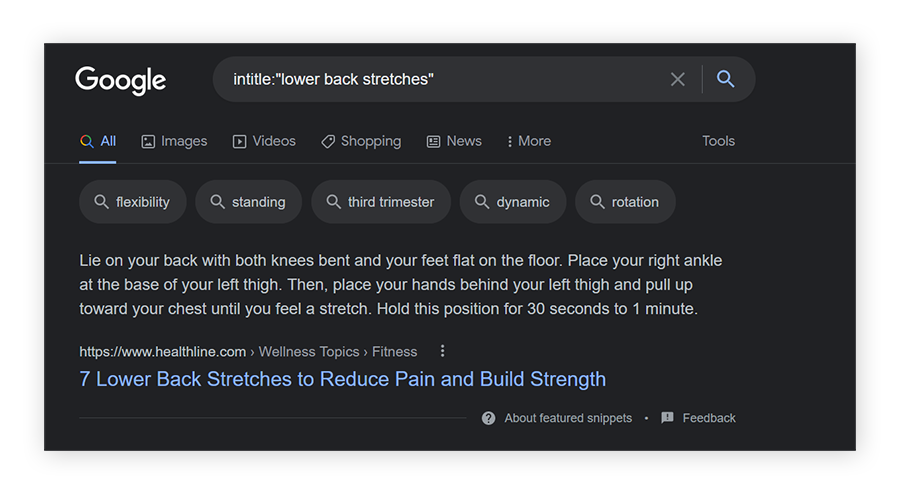

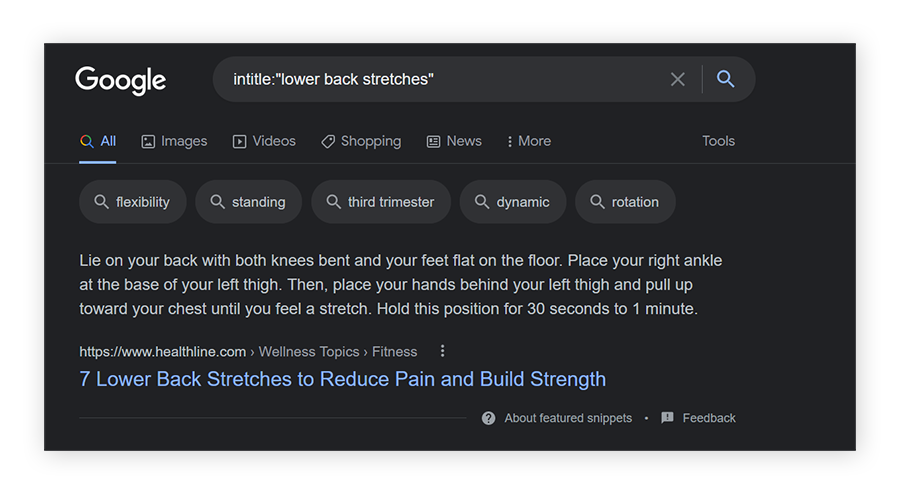

Intitle

La commande « intitle: » demande à Google de ne rechercher que les pages contenant le texte donné dans le titre des pages HTML.

-

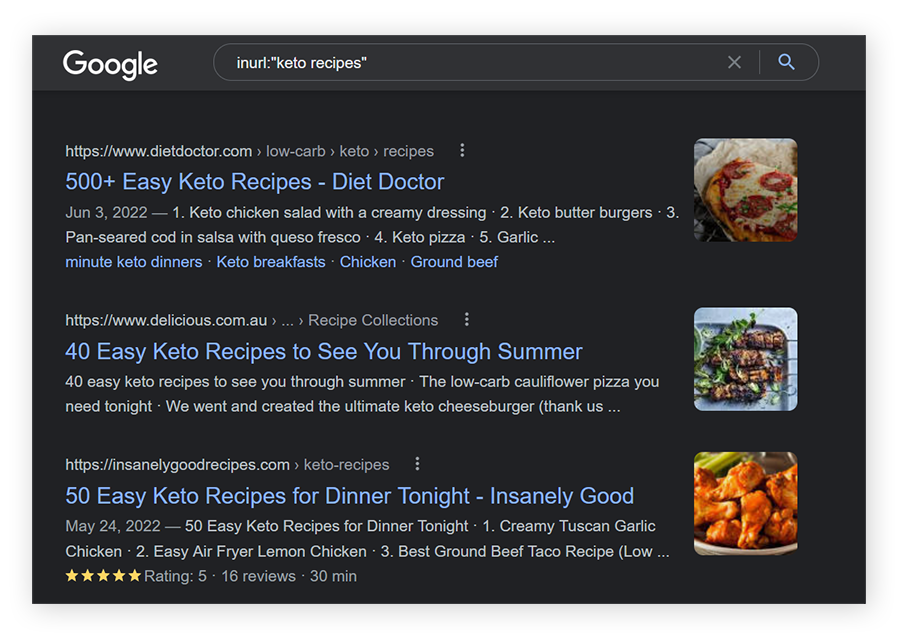

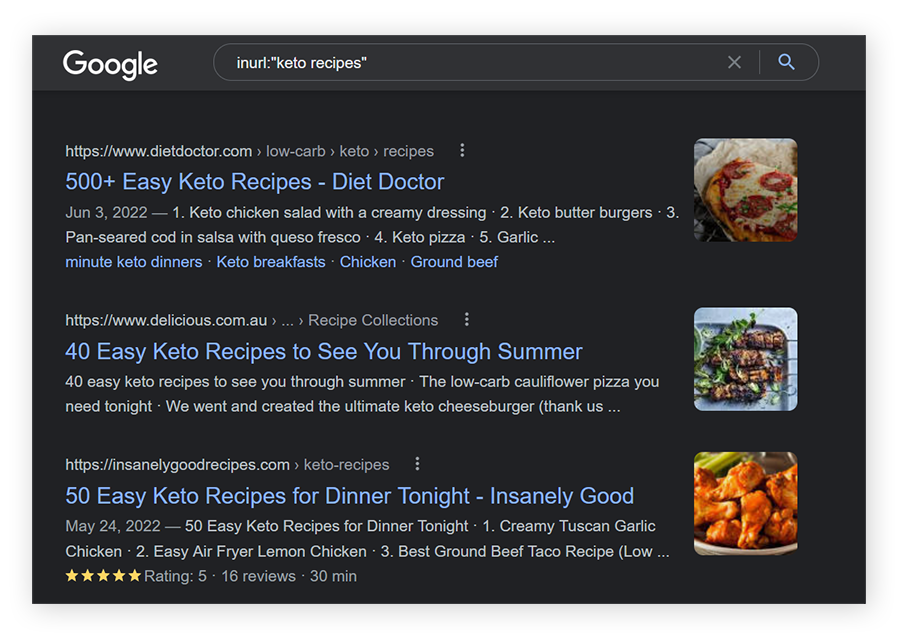

Inurl

La commande « Inurl: » ne recherche que les pages contenant ce texte donné dans l’URL.

-

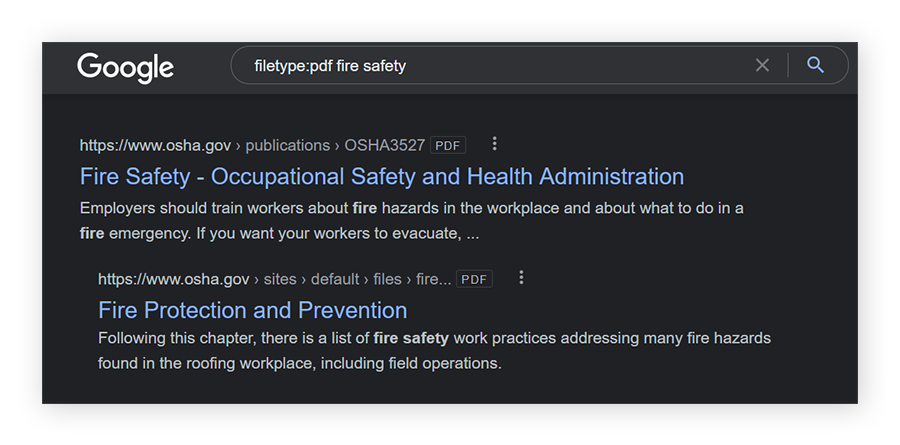

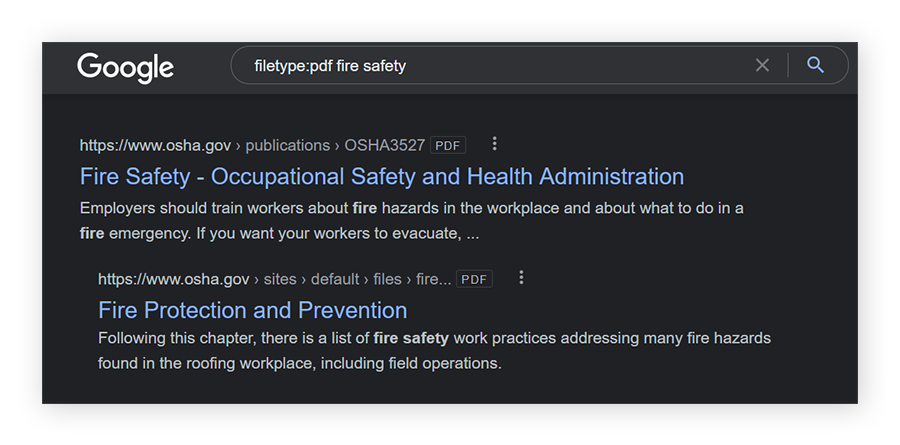

Filetype ou ext

Avec « filetype: » ou « ext: », il est possible de limiter la recherche au type de fichier mentionné.

-

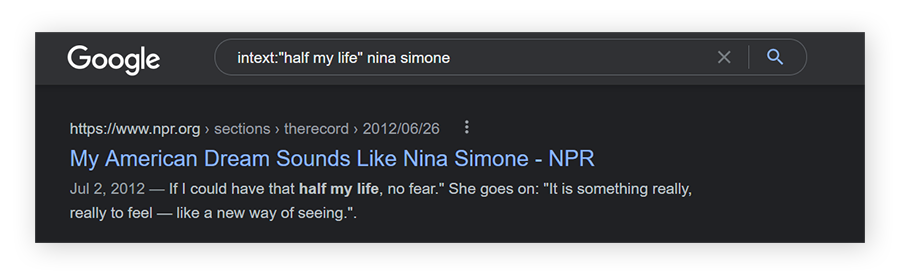

Intext

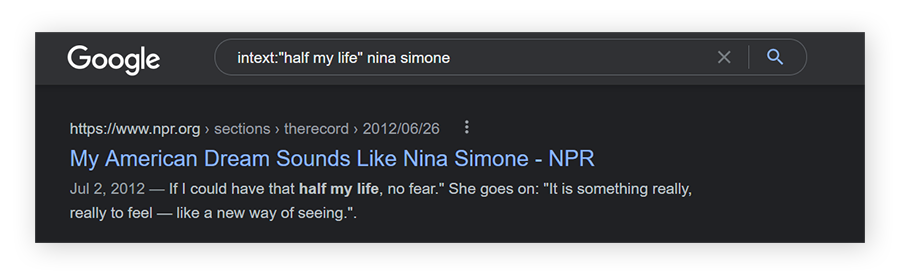

La commande « intext: » est une requête de recherche qui porte uniquement sur les mots clés fournis. Dans l’exemple qui suit, tous les résultats comportent le texte dans la page.

Comme dans l’exemple plus haut pour « filetype », vous pouvez combiner ces commandes Google en fonction des informations que vous recherchez. Utilisez bien les deux-points après chaque type de dork.

Commandes et opérateurs Google dork plus sophistiqués

Intéressons-nous maintenant aux commandes Google plus sophistiquées. Ces commandes Google vous permettent de rechercher dans les archives de fichiers, de consulter du contenu récemment supprimé et d’accéder aux webcams de vidéosurveillance de certains lieux comme les parkings ou les universités.

Voici quelques exemples de l’utilisation de ces commandes Google dorking plus sophistiquées :

-

Cache

Avec la commande « cache » dans votre recherche, vous pouvez voir des versions plus anciennes du site web, voire accéder à des fichiers qui ont récemment été supprimés. Essayez la commande « cache:twitter.com/madonna » pour voir un historique des publications de cette artiste, avec les tweets supprimés récemment.

-

:ftp

Cette commande Google peut être ajoutée à la fin d’une requête combinée pour rechercher des serveurs FTP. Ces serveurs contiennent souvent de grandes quantités de fichiers. Recherchez par exemple shakespeare:ftp pour trouver d’énormes archives de tous ses textes.

-

Filetype:log

Utilisez cette commande Google dork pour rechercher des fichiers de journaux.

Toutes ces commandes peuvent être combinées à d’autres mots clés et opérateurs pour des recherches plus précises. Vous pouvez affiner votre recherche en ajoutant d’autres paramètres ou d’autres commandes ou en affinant la syntaxe utilisée. Les dorks peuvent aussi être automatisés pour rechercher des failles ou d’autres informations.

Pour plus d’informations sur la syntaxe complexe utilisable dans les Google hacks, consultez la base de données Google hacking database. Comme expliqué précédemment, il est illégal d’utiliser les Google dorks pour accéder à des informations protégées ou pour les télécharger.

Comment se protéger du Google dorking

Maintenant que vous avez découvert la puissance des Google dorks, comment se protéger de quelqu’un qui utilise contre vous des informations découvertes via le Google dorking ?

Même s’il est tentant de se laisser aller à la paranoïa en pensant à toutes les données dont dispose Google à votre sujet et les dangers que leur piratage pourrait poser, il ne sert à rien de s’inquiéter sans agir. Renforcez votre sécurité Internet de façon proactive afin de protéger vos données personnelles des conséquences possibles du dorking, par exemple une attaque de phishing.

Voici quelques-uns des meilleurs moyens pour vous protéger du Google dorking :

-

Utilisez des mots de passe complexes et uniques et appliquez l’authentification à deux facteurs sur tous vos comptes en ligne. Ceci réduit grandement les risques que quelqu’un puisse accéder à vos comptes à l’aide d’informations découvertes via un Google hack. (Et utilisez un gestionnaire de mots de passe fiable pour enregistrer tous vos mots de passe.)

-

Lancez des recherches de vulnérabilités. Si vous êtes en charge d’un site web ou d’une infrastructure numérique, effectuez régulièrement des tests d’intrusion pour vérifier que vous ne trouvez pas de vulnérabilités.

-

Utilisez la Google Search Console pour supprimer les pages sensibles des résultats de recherche publics.

-

Lancez une recherche Google dork à votre sujet pour voir quelles sont les informations personnelles visibles.

-

Si vous administrez un site web, ajoutez des fichiers robot.txt aux dossiers sensibles pour indiquer à Google de ne pas indexer ce contenu. Les fichiers robot.txt sont l’un des antidotes Google au dorking malveillant.

-

Enfin, installez un logiciel de sécurité complet comme AVG Antivirus Gratuit pour protéger vos appareils et vos données personnelles.

Contrôlez votre empreinte numérique avec AVG

Comme Google récupère un tel volume de données personnelles, il peut sembler difficile d’assurer sa propre sécurité sur Internet. Heureusement, des experts en cybersécurité se chargent de cette tâche pour vous et créent des applications et des services performants pour protéger votre vie numérique.

AVG Antivirus Gratuit offre six couches de protection en ligne, avec notamment une défense contre les malwares, un agent e-mail et la mise à jour en temps réel de sa base de données virale. Installez AVG Antivirus Gratuit dès aujourd’hui.

Le Google dorking peut permettre de découvrir de nombreuses informations cachées sur Google.

Le Google dorking peut permettre de découvrir de nombreuses informations cachées sur Google.