Qu’est-ce qu’un ransomware ?

Un ransomware est un logiciel malveillant qui chiffre les fichiers sur votre ordinateur ou verrouille votre appareil et exige une rançon en échange de la clé de déchiffrement. Les attaques de ransomware visent les particuliers, les entreprises et les organismes publics et peuvent entraîner la perte de données sensibles ou d’informations essentielles. Les ransomwares se propagent par le biais d’attaques de phishing, de sites Web infectés ou d’autres méthodes de piratage.

Les pirates qui recourent aux ransomwares réclament souvent une rançon en bitcoins ou dans une autre cryptomonnaie, mais le fait de la payer n’offre aucune garantie que vous pourrez déchiffrer vos fichiers.

Les ransomwares sont-ils donc des virus ? Non, il s’agit d’un autre type de logiciel malveillant. Les virus infectent vos fichiers ou vos logiciels et se reproduisent d’eux-mêmes. Les ransomwares, quant à eux, brouillent vos fichiers pour les rendre inaccessibles et inutilisables, puis vous demandent de payer une rançon. Même s’il est possible de supprimer des ransomwares tout comme on supprimerait un virus, c’est-à-dire au moyen d’un logiciel antivirus puissant, si vos fichiers ont déjà été chiffrés, il est peu probable que vous puissiez les récupérer.

Comment fonctionne un ransomware ?

L’objectif du ransomware est de vous empêcher d’accéder à vos données. Une fois qu’il s’est infiltré dans votre ordinateur, il chiffre discrètement vos fichiers, puis exige une rançon en échange de l’accès aux données chiffrées. À ce stade, il est généralement trop tard pour récupérer vos fichiers, car ils sont déjà chiffrés.

Comment se déroule une attaque de ransomware

Déroulement d’une attaque de ransomware Tout d’abord, le malware s’infiltre dans votre ordinateur par le biais de pièces jointes ou de liens malveillants présents dans des e-mails de phishing, de sites Web infectés, de fausses publicités, de pirates de navigateur, de téléchargements à partir d’un lecteur, ou bien en exploitant une faille de sécurité. Une fois installé dans votre système, le ransomware commence à chiffrer vos données. Enfin, il se montre au grand jour et vous présente une demande de rançon.

Une fois votre PC infecté, certaines souches de ransomware peuvent se répandre par le biais de vos contacts, puis des contacts de ces derniers, et infecter tout le monde.

Voici comment se produisent les attaques de ransomwares :

Étape 1 : infection des appareils

Les ransomwares se propagent rapidement et font beaucoup de dégâts. Voici quelques façons dont les ransomwares peuvent infecter votre appareil :

-

Attaques d’ingénierie sociale : les techniques d’ingénierie sociale incitent les utilisateurs à télécharger des malwares à partir d’une fausse pièce jointe ou d’un lien prétendument envoyé par une entreprise ou une institution de bonne réputation. Lorsque vous téléchargez l’un de ces fichiers malveillants et que vous l’ouvrez, vous êtes infecté par le ransomware.

-

Publicités malveillantes : les publicités malveillantes injectent des ransomwares, des spywares ou des virus dans les publicités et les réseaux publicitaires. Les pirates vont même jusqu’à acheter des espaces publicitaires sur certains sites populaires et légitimes (par exemple les réseaux sociaux ou YouTube) pour diffuser des ransomwares.

-

Kits d’exploitation : les cybercriminels peuvent intégrer un code pré-écrit dans un outil de piratage prêt à l’emploi. Ces kits sont conçus pour exploiter les vulnérabilités et les failles de sécurité des logiciels obsolètes.

-

Téléchargements furtifs : certains sites Web malveillants ne nécessitent même pas que vous cliquiez dessus. Ils téléchargent silencieusement des malwares en arrière-plan pendant que vous parcourez un site web d’apparence innocente.

Vous pouvez, par exemple, recevoir un e-mail infecté par un ransomware, mais qui paraît légitime. Il vous demande de télécharger une facture ou un autre document important, comme un fichier PDF ou Excel.

Cependant, une fois que vous cliquez dessus, il se comporte comme un fichier .exe : ces fichiers sont réservés à l’exécution d’installations de logiciels, et sont donc autorisés à apporter des modifications à votre ordinateur. Évitez de les exécuter si vous n’êtes pas sûr de la source. Des pirates sophistiqués peuvent faire passer un fichier pour un PDF, même s’il s’agit en réalité d’un fichier exécutable.

Les ransomwares peuvent infecter votre appareil par le biais d’e-mails de phishing ou de pièces jointes malveillantes.

Les ransomwares peuvent infecter votre appareil par le biais d’e-mails de phishing ou de pièces jointes malveillantes.

Étape 2 : chiffrement des données

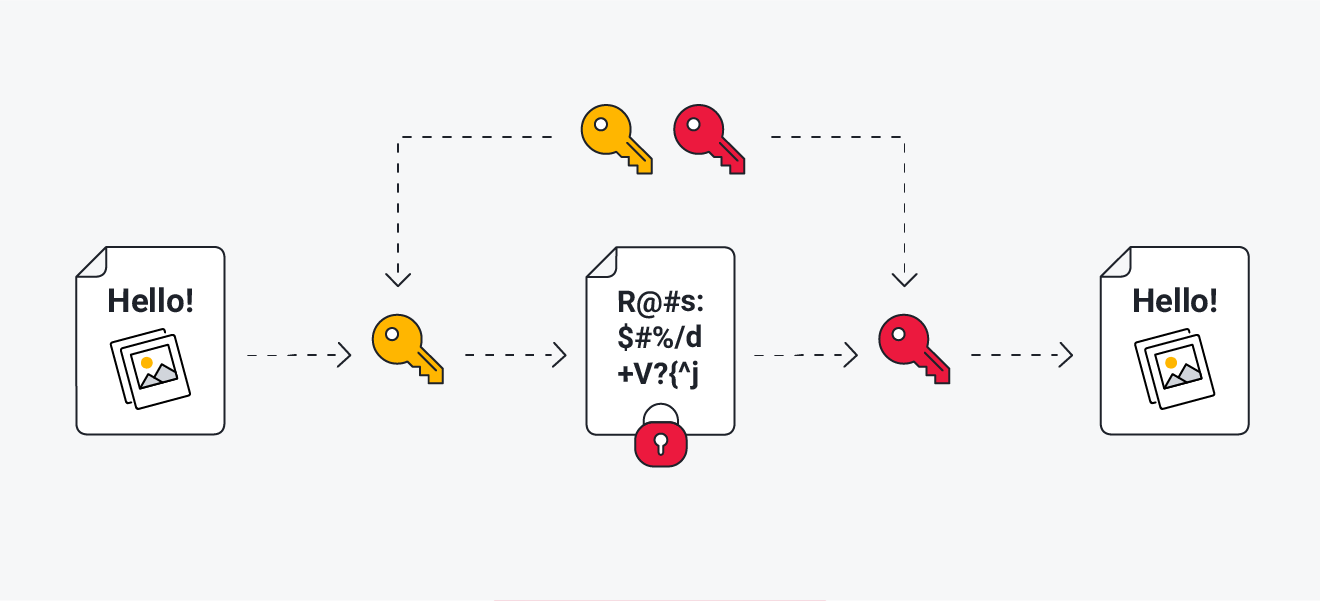

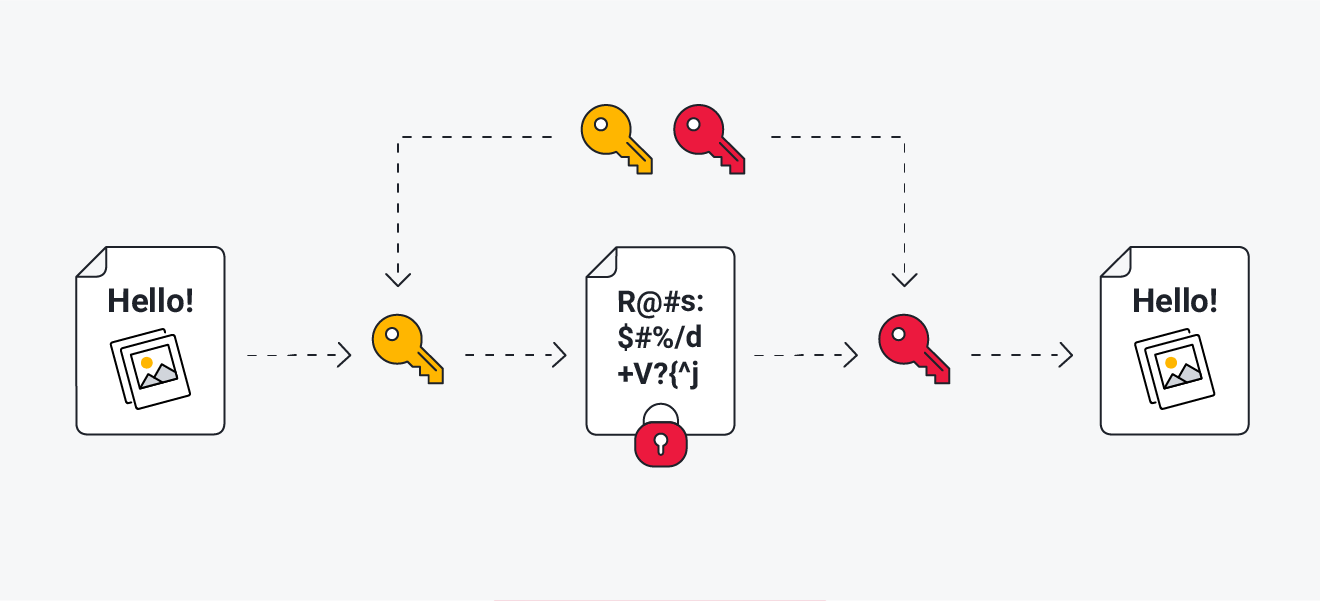

Une fois votre ordinateur infecté, vos données sont chiffrées et vous ne pouvez plus y accéder. Le malware contacte le serveur du pirate pour générer deux clés : une clé publique pour chiffrer vos fichiers et une clé privée, stockée sur le serveur du pirate, qui servira à les déchiffrer. Ce processus s’appelle également chiffrement asymétrique.

Une fois que le ransomware a atteint votre disque dur, il est trop tard pour sauver vos données. Le ransomware s’exécute, commence à chiffrer vos fichiers, et se révèle lorsque le mal est fait.

Les ransomwares utilisent généralement un chiffrement asymétrique de vos fichiers.

Les ransomwares utilisent généralement un chiffrement asymétrique de vos fichiers.

Étape 3 : demande de rançon

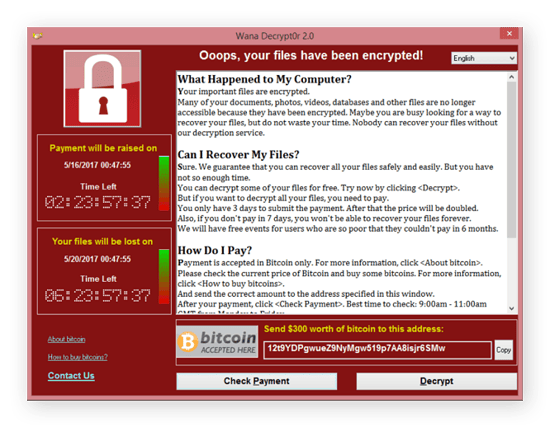

Une fois que vos fichiers sont chiffrés, une demande de rançon s’affiche à l’écran et vous annonce la somme que vous devez payer, ainsi que comment transférer l’argent. Le compte à rebours commence alors, et vous avez en général quelques jours pour payer la rançon. Le tarif augmente si vous ne respectez pas les délais.

Cependant, rien ne garantit que vous récupérerez les fichiers si vous payez la rançon. Il n’est pas certain non plus que les pirates supprimeront les données. C’est pour cela que vous ne devez pas payer la rançon.

Ne payez pas la rançon suite à une infection de ransomware, car le paiement ne garantit pas le déchiffrement de vos fichiers.

Ne payez pas la rançon suite à une infection de ransomware, car le paiement ne garantit pas le déchiffrement de vos fichiers.

Vous ne pourrez pas ouvrir les fichiers chiffrés et si vous essayez de le faire, un message d’erreur s’affiche, indiquant que votre fichier ne peut pas être chargé, qu’il est corrompu ou qu’il n’est pas valide. C’est pourquoi il est conseillé de sauvegarder régulièrement tous vos fichiers importants, au cas où vous seriez infecté par un ransomware.

Les types de ransomwares

Il existe différents types de ransomwares. Certaines variantes sont plus néfastes que d’autres, mais toutes ont un point commun : par définition, les ransomwares exigent une forme de paiement.

Cryptomalware (malware de chiffrement)

Cryptomalware (malware de chiffrement)

Les cryptomalwares, ou crypteurs, sont le type de ransomware le plus courant. On les appelle crypto-ransomwares ou cryptomalwares, non pas parce qu’ils sont liés à la cryptomonnaie, mais parce que les fichiers sont chiffrés, et donc impossibles à ouvrir. Ce type de malware peut causer d’importants dommages, financiers ou autres, au moyen de méthodes de chiffrement des données très puissantes.

Le montant total des sommes extorquées au cours du premier semestre de 2023 à lui seul s’élève à environ 450 millions de dollars, soit près de deux fois plus qu’au cours du premier semestre de 2022. La cible des cryptomalwares est généralement constituée d’entreprises ou d’institutions importantes. En effet, les rançons payées dépassent en moyenne le million de dollars pour certaines souches, telles que les ransomwares Cl0p et BlackCat. Les utilisateurs sont souvent dirigés vers un portail de paiement hébergé dans un navigateur Tor, comme dans le cas du ransomware SamSam.

Toutefois, les dommages ne se limitent pas aux aspects financiers. Fin 2020, le crypto-ransomware Ryuk a mis en danger la vie de milliers de personnes lorsqu’il a frappé des hôpitaux et empêché le personnel médical d’accéder aux dossiers des patients.

Bloqueurs

Bloqueurs

Les bloqueurs (ou lockers) infectent votre système d’exploitation pour verrouiller votre ordinateur et rendre l’accès à vos fichiers et applications impossible. La sophistication des protocoles utilisés pour chiffrer le système signifie qu’il est pratiquement impossible de le récupérer sans obtenir la clé de déchiffrement appropriée. De nombreuses victimes de bloqueurs sont tentées de payer la rançon, mais il est peu probable qu’elles parviennent à récupérer leurs fichiers même après paiement.

Scareware (alarmiciel)

Scareware (alarmiciel)

Les scarewares sont de faux logiciels (par exemple un faux antivirus ou un faux outil de nettoyage) qui prétendent avoir détecté des problèmes sur votre ordinateur et vous demandent de payer une certaine somme pour les corriger. Certaines variantes de scarewares verrouillent votre ordinateur, tandis que d’autres inondent votre écran d’alertes et de notifications agaçantes. Dans d’autres cas, elles ralentissent votre ordinateur et monopolisent ses ressources.

Même si une somme d’argent est exigée, le scareware demandant un paiement n’est pas forcément un ransomware. Il peut simplement vous inciter à effectuer un paiement sans pour autant endommager votre ordinateur. Toutefois, cela ne signifie pas que vous pouvez les prendre moins au sérieux. Les malwares vous indiquent rarement l’ampleur des dégâts qu’ils causent à votre ordinateur en arrière-plan.

Doxware

Doxware

Les doxwares (ou leakwares) menacent de publier (doxer) des informations dérobées si vous ne payez pas la somme exigée. Nous conservons tous des fichiers sensibles sur nos ordinateurs, par exemple des contrats, des documents personnels ou des photos gênantes, et il est donc facile de comprendre pourquoi un tel cas de figure peut devenir anxiogène.

Ransomware as a Service

Ransomware as a Service

Le RaaS (ou Ransomware as a Service), comme par exemple MedusaLocker, est un malware hébergé anonymement par un pirate qui gère tout (la distribution du ransomware, la perception des paiements, la gestion des clés de déchiffrement) en échange d’une partie de la rançon. LockBit, qui fonctionne en tant que RaaS, était le groupe de ransomware le plus actif en 2022.

Ransomware Android

Ransomware Android

Vos appareils mobiles Android ne sont pas non plus à l’abri des ransomwares. Les ransomwares Android sont le plus souvent des bloqueurs qui vous empêchent d’accéder à votre appareil via l’interface ou qui affichent en permanence une fenêtre pop-up.

Il existe même une copie de WannaCry, appelée WannaLocker, qui se répand sur des forums de jeu et qui cible les appareils Android en Chine. Puisque les données peuvent être facilement restaurées en synchronisant les appareils, les cybercriminels préfèrent souvent bloquer votre smartphone au lieu de se contenter de chiffrer les fichiers.

Alors que les ransomwares se développent, ils ciblent de plus en plus Windows. Par conséquent, les ransomwares Android sont relativement rares. Méfiez-vous tout de même des applications Android suspectes.

Ransomware Mac

Ransomware Mac

Même si les appareils Apple sont plus résistants aux malwares que les PC Windows, les ransomwares Mac gagnent eux aussi en popularité. Le groupe de ransomware LockBit s’efforce de déjouer les systèmes de sécurité du Mac, qui restent heureusement solides. Mais en matière de cybersécurité, il est plus facile de briser un système que de le défendre. Ce n’est donc qu’une question de temps.

Exemples d’attaques de ransomware

La première attaque de ransomware recensée remonte à 1989, lorsque le biologiste Joseph Popp a infecté des disquettes avec le cheval de Troie AIDS et les a distribuées à ses collègues chercheurs. Ce malware a attendu que les victimes démarrent leur PC 90 fois avant de chiffrer tous les fichiers du système et de demander aux utilisateurs de payer 189 dollars pour réparer les dégâts. Heureusement, des experts ont conçu des outils permettant d’éliminer ce malware et de déchiffrer les fichiers concernés.

Ces dernières années, une série d’organisations telles que les hôpitaux, les administrations et les grandes entreprises ont été la cible d’attaques de ransomwares à grande échelle, qui les ont forcées à débourser des milliers d’euros de rançon aux cybercriminels ou bien à absorber des millions d’euros en frais de réparation.

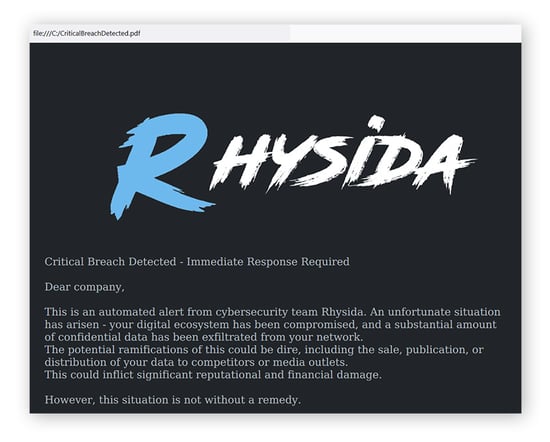

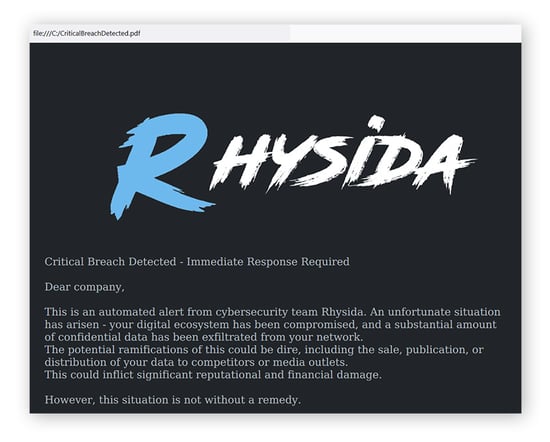

Rhysida

Rhysida a vu le jour en 2023 et a déjà ciblé 50 organisations. Rhysida fonctionne rapidement en exploitant efficacement le processeur de la victime et en ne chiffrant que des portions significatives des données ciblées, plutôt que la totalité. La demande de rançon de Rhysida provient de l’« équipe de cybersécurité » qui vous aidera à récupérer les données et à les empêcher d’être divulguées.

Rhysida a attaqué des institutions telles que la British Library par le biais de techniques de phishing, qui ont permis aux pirates informatiques d’accéder à distance aux informations de ses employés.

Exemple de la demande de rançon d’une version récente du ransomware Rhysida (source : decoded.avast.com)

Exemple de la demande de rançon d’une version récente du ransomware Rhysida (source : decoded.avast.com)

Clop

Clop (parfois représenté sous la forme « CL0P ») est un groupe de ransomware qui a tiré parti d’une vulnérabilité de type Zero Day dans le logiciel de transfert de fichiers MOVEit en mai 2023.

Clop se propage par le biais chevaux de Troie d’accès à distance (RAT), recueille des informations sur le système et obtient l’accès au réseau ciblé. Il est ainsi en mesure de voler secrètement des données. Clop s’est également propagé au moyen, vous l’avez deviné, du phishing. Il a suffi d’un clic pour que 20 millions de dollars soient perdus. Il aurait réussi à extorquer des paiements pouvant atteindre jusqu’à 500 millions de dollars.

BlackCat

Le ransomware BlackCat recourt à des techniques de chiffrement avancées qui fonctionnent différemment en fonction de l’extension du fichier et utilisent des modèles de chiffrement pour rendre les fichiers inutilisables ou inaccessibles avec un minimum d’effort. Son activité a atteint son apogée en 2022, mais la menace persiste toujours. Pour éviter BlackCat, méfiez-vous des e-mails et des SMS de phishing, renforcez vos mots de passe et désactivez les macros dans Microsoft Office.

Ryuk

Ryuk présente des similitudes avec les méthodes employées lors de précédentes attaques de ransomware telles que WannaCry, se distinguant toutefois par sa stratégie particulièrement malveillante qui consiste à maximiser l’accès aux systèmes avant de procéder au chiffrement des données. Il détecte même les sauvegardes de fichiers et les chiffre en priorité. Le ransomware Ryuk, qui se propage principalement au moyen du phishing, a été utilisé pour cibler des hôpitaux et compromettre l’accès aux dossiers des patients. Des attaques de ce type se sont produites lors de la pandémie de coronavirus et ont même perturbé des traitements de chimiothérapie pour certains patients atteints de cancer.

CryptoLocker

CryptoLocker est une attaque de ransomware dans le cadre de laquelle de nombreuses victimes ont déclaré avoir payé la rançon sans pouvoir récupérer leurs données. Ce ransomware augmente également le montant de la rançon au bout d’un certain délai, forçant ainsi les utilisateurs à payer plus rapidement. La société de cybersécurité néerlandaise Fox-IT a réussi à extraire les clés et à permettre le déchiffrement, mais plusieurs clones de CryptoLocker sont apparus depuis.

Hive

La saga du ransomware Hive touche heureusement à sa fin, suite au démantèlement du groupe et à l’arrêt des cyberattaques au début de l’année 2023. Ses activités ont pris fin lorsqu’une faille a été découverte dans son outil de chiffrement. Il a pourtant eu le temps de paralyser des victimes et des institutions dans le monde entier et d’amasser plus de 120 millions de dollars de rançon.

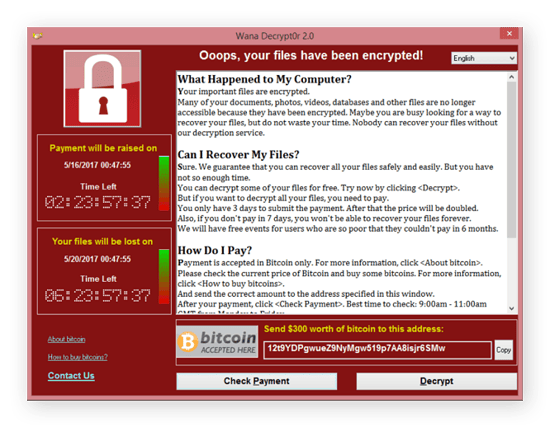

WannaCry

Après avoir infecté plus de 10 000 organisations et 200 000 particuliers dans plus de 150 pays, la souche WannaCry a gagné sa réputation d’attaque de ransomware la plus répandue de sa génération. Ce ransomware utilisait un exploit connu sous le nom d’EternalBlue, qui profite d’une vulnérabilité du protocole Windows SMB (Server Message Block, un protocole de partage des fichiers en réseau) nommée MS17-010. Au moment où cette vulnérabilité a été corrigée, WannaCry avait attaqué plus de 100 millions d’utilisateurs Windows.

La demande de rançon de WannaCry (Source : Wikimedia Commons)

La demande de rançon de WannaCry (Source : Wikimedia Commons)

Petya

L’attaque du ransomware Petya (et autres souches similaires comme Petna, NotPetya, EternalPetya ou Nyetya) a causé une grande frayeur, mais ses dégâts étaient nettement moindres par rapport à ceux de WannaCry. Petna a principalement touché l’Ukraine (plus de 90 % des attaques), mais des attaques ont également eu lieu aux États-Unis, en Russie, en Lituanie, en Biélorussie, en Belgique et au Brésil.

Parmi les autres souches de ransomware bien connues, citons Bad Rabbit, les clones de Cryptolocker, GoldenEye, Jigsaw et Maze. Certaines, comme le ransomware REvil, ont été stoppées, mais de nouvelles souches apparaissent sans cesse.

Quelles sont les cibles d’un ransomware ?

Les ransomwares ont tendance à cibler les entreprises et les institutions, car ils peuvent exiger une rançon importante de ces victimes, souvent des millions ou des dizaines de millions d’euros. Toutefois, tous les utilisateurs peuvent être victimes d’un ransomware, qu’il s’agisse d’institutions (privées ou publiques) ou de particuliers (connus ou anonymes). En voici quelques exemples :

-

Établissements de santé, hôpitaux et pharmacies

-

Universités, établissements scolaires et autres systèmes éducatifs

-

Entreprises du bâtiment

-

Organismes administratifs, qu’ils soient fédéraux ou locaux

-

Médias

-

Petites et moyennes entreprises

-

Infrastructures de services publics

-

Services juridiques

-

Services financiers

-

Entreprises manufacturières

-

Particuliers

Si vous ne vous protégez pas des ransomwares en mettant à jour vos logiciels et en installant un outil anti-ransomwares fiable, vous êtes une cible potentielle. Les ransomwares sont souvent conçus pour profiter des failles de sécurité dans les logiciels obsolètes ou les appareils dont la sécurité est défaillante. Lorsque la prise en charge de Windows 10 prendra officiellement fin en 2025, nous vous recommandons vivement de mettre à jour votre système d’exploitation. Sinon, vous vous exposez à un risque accru d’infection par un ransomware.

Alors que l’installation des mises à jour de sécurité est généralement rapide et simple pour les utilisateurs lambda, les grandes organisations peuvent être plus vulnérables. Elles utilisent souvent des logiciels personnalisés et sensibles, et doivent déployer les correctifs sur un grand nombre d’appareils, ce qui rend le processus de mise à jour encore plus long et complexe.

Certaines organisations n’ont tout simplement pas les moyens financiers de payer de nouveaux logiciels. Les budgets des hôpitaux sont définis pour sauver des vies et non des ordinateurs, mais ces deux éléments peuvent se recouper lorsque les systèmes sont piratés et que le personnel hospitalier n’a plus accès aux dossiers des patients.

La cybercriminalité est la principale préoccupation des organisations dont l’activité repose sur des données sensibles, mais cela ne signifie pas que les utilisateurs ordinaires sont en sécurité. Vos photos de famille et vos fichiers personnels sont également précieux pour les pirates, et peuvent être utilisés pour vous faire du chantage.

Se préserver des ransomwares

Le meilleur moyen d’éviter les ransomwares et autres malwares reste de respecter de bonnes habitudes numériques. Cela signifie que vous devez éviter les sites Web, les liens, les pièces jointes et le spam suspects, et que vous devez également veiller à la sécurité de vos e-mails. Voici quelques conseils supplémentaires pour vous aider à vous protéger des ransomwares.

Sauvegardez vos fichiers importants

Sauvegardez vos fichiers importants ou bien clonez tout votre disque dur pour tout enregistrer. Vous pouvez utiliser un lecteur externe, un service cloud ou les deux. Vous avez le choix entre DropBox, Google Drive, Mega ou n’importe quel autre service cloud gratuit pour y copier vos photos et tous vos documents importants. Choisissez un service qui vous offre la possibilité de rétablir une version spécifique de vos données en cas de problème dans votre compte.

Si un cybercriminel verrouille vos fichiers importants mais que vous disposez d’une sauvegarde en lieu sûr, il ne pourra pas vous faire chanter. Vous pourrez alors simplement éliminer le ransomware, restaurer vos fichiers et ignorer les demandes de rançon.

La sauvegarde de vos fichiers élimine une partie du danger que représentent les attaques de ransomwares.

La sauvegarde de vos fichiers élimine une partie du danger que représentent les attaques de ransomwares.

Utilisez un antivirus à jour

Un logiciel antivirus offre une protection fondamentale contre tout ce qui essaie de toucher à votre ordinateur. Essayez AVG AntiVirus Gratuit pour bénéficier d’une protection 24 h/24 et 7 j/7 contre les ransomwares et autres types de malware. AVG Internet Security offre défense encore plus robuste contre les ransomwares du fait de sa puissante fonctionnalité de protection améliorée contre les ransomwares.

Mettez à jour votre système d’exploitation

Les mises à jour de sécurité constituent un élément essentiel de la défense de votre ordinateur contre les menaces en ligne. Les logiciels obsolètes vous exposent à tous les types de malwares, notamment les ransomwares. Maintenez toujours votre système d’exploitation et vos applications à jour, utilisez si possible les fonctionnalités de mise à jour automatique et installez les mises à jour dès qu’elles sont publiées.

Se débarrasser d’un ransomware

Il est plutôt facile de supprimer des ransomwares, sauf si votre PC est verrouillé. En fait, la technique équivaut à supprimer un virus ou tout autre type de malware courant. Mais le fait de supprimer le ransomware ne permet pas de déchiffrer vos fichiers. Attention, certaines des méthodes ci-dessous peuvent vous aider à restaurer votre appareil, mais elles effacent définitivement toutes les données qui y sont stockées, qu’elles soient chiffrées ou non.

Voici comment vous débarrasser d’un ransomware sur différentes plateformes :

Sous Windows

Pour se débarrasser d’un ransomware sous Windows, la première chose à faire est de se déconnecter d’Internet et d’exécuter un logiciel anti-ransomware. Si vous parvenez à mettre le logiciel en quarantaine et à le supprimer, vous pouvez utiliser la restauration du système pour une sécurité renforcée. Windows crée régulièrement des points de restauration, qui vous permettent de revenir à un point antérieur à l’attaque de malware.

Les choses se compliquent si votre PC est infecté par un bloqueur qui vous empêche d’accéder à Windows ou d’exécuter des programmes.

Pour éliminer l’infection par un bloqueur sur un PC Windows, vous pouvez procéder de trois manières :

-

Effectuer une restauration du système pour rétablir une copie de Windows à un moment où votre PC n’était pas infecté : Allumez votre PC et maintenez la touche Maj enfoncée pour accéder aux écrans de récupération. Sélectionnez Dépannage > Options avancées > Restauration du système.

-

Lancer un programme antivirus à partir d’un disque amorçable ou d’un lecteur externe.

-

Réinstaller votre système d’exploitation.

Sur Mac

Pour se débarrasser d’un ransomware sur Mac, il convient d’isoler l’appareil en démarrant le Mac en mode sans échec et d’exécuter un logiciel antivirus. Si cela ne suffit pas à éliminer le ransomware, la meilleure solution consiste à effacer le disque dur et à le restaurer à partir d’une sauvegarde effectuée avant l’infection. La quantité de données perdues dépendra de l’ancienneté de la dernière sauvegarde utilisable.

Dans Android

Pour supprimer un ransomware d’un appareil Android, mettez-le d’abord en quarantaine en activant le mode avion. Désinstallez ensuite les applications que vous ne reconnaissez pas en ouvrant les Paramètres de l’appareil, puis la liste des applications. Après avoir supprimé toutes les applications inconnues ou suspectes, exécutez un outil antimalware pour vous assurer que l’infection a été complètement supprimée. Vous pouvez ensuite commencer à récupérer autant de données que possible.

Sur iPhone

La première étape pour supprimer un ransomware d’un iPhone consiste à l’isoler de tous les autres appareils. Débranchez-le et mettez-le en mode avion. Supprimez les fichiers de navigation temporaires et exécutez un logiciel antivirus. Envisagez de réinitialiser le téléphone et de le restaurer à partir d’une sauvegarde pour vous assurer que le ransomware a été complètement éliminé.

La suppression d’un ransomware sur n’importe quel appareil est similaire à l’élimination d’un autre programme malveillant : téléchargez un antivirus fiable, lancez une analyse pour repérer le ransomware, puis mettez-le en quarantaine ou supprimez-le. (Même si cette opération est un peu plus délicate, vous pouvez aussi supprimer manuellement des malwares.)

Les outils antivirus fiables comme AVG AntiVirus Gratuit peuvent non seulement éliminer les ransomwares et autres malwares dès qu’ils sont détectés sur votre système, mais aussi vous aider à empêcher ces infections de se produire en premier lieu.

Récupérer des fichiers chiffrés

Certains outils gratuits de déchiffrement de ransomwares peuvent vous aider à récupérer des fichiers infectés par les souches de ransomware Babuk, Fonix, HermeticRansom, TargetCompany, etc. Cependant, si vous sauvegardez régulièrement vos données, vous n’avez pas besoin de vous soucier de leur récupération suite à une attaque de ransomware. Supprimez simplement le ransomware, puis restaurez les fichiers à partir de la sauvegarde.

Si vous n’avez pas effectué de sauvegarde, il ne vous reste peut-être pas beaucoup de possibilités. Il est parfois possible de décoder le chiffrement 32 bits et 64 bits, vous avez donc peut-être une chance si c’est ce que les cybercriminels ont utilisé. Certains chercheurs en cybersécurité ont réussi à casser le code de certaines souches de ransomwares et à répliquer leurs clés de déchiffrement.

La prévention (à savoir l’utilisation d’un antivirus et la sauvegarde régulière de vos données) reste le meilleur moyen de vous protéger des attaques de ransomwares.

Mais actuellement, la plupart des souches de ransomwares utilisent un chiffrement à 128, voire 256 bits (et parfois une combinaison des deux). Ce niveau de chiffrement complexe est également utilisé par les serveurs, navigateurs et VPN pour protéger vos données, car il est hautement sécurisé.

Si vos fichiers sont infectés par une variante de ransomware qui utilise l’une de ces méthodes de chiffrement hautement sécurisé, la récupération est quasi impossible. C’est pourquoi la prévention, à savoir l’utilisation d’un antivirus et la sauvegarde régulière de vos données, reste le meilleur moyen de vous protéger des attaques de ransomwares.

Il est conseillé aux personnes qui ont déjà été victimes d’un ransomware de se renseigner sur la souche de ce ransomware et de demander de l’aide aux autorités. Ne payez pas la rançon. En effet, il n’y a aucune garantie que vous pourrez récupérer vos données et la valeur monétaire de la rançon est probablement bien supérieure à celle des données perdues.

Faut-il payer les ransomwares ?

Non. Nous vous conseillons de ne pas payer la rançon. Souvenez-vous que vous avez affaire à des cybercriminels et que vous n’avez aucune garantie qu’ils vont tenir parole. Le fait de payer la rançon est pour les pirates le signe que les ransomwares sont rentables, les encourage à les utiliser et finance d’autres actions cybercriminelles.

Dans certains cas, les fichiers pris en otage par un ransomware ne peuvent pas être déchiffrés. C’était le cas de Petya. En effet, l’algorithme de chiffrement de ce ransomware était irréversible. Même si les spécialistes de la cybersécurité conseillent en général de ne pas payer la rançon, tout le monde n’en tient pas compte. Et comme certaines entreprises risquent de faire face à des frais de récupération encore plus élevés si elles ne paient pas la rançon, elles cèdent parfois.

Évitez les ransomwares avec un logiciel de cybersécurité

Plutôt que de vous demander ce qu’il faut faire si vous êtes victime d’un ransomware, procurez-vous un bon antivirus doté d’une protection intégrée contre les ransomwares, afin de ne jamais avoir à vous soucier de payer une rançon. AVG Antivirus Gratuit vous aide à vous protéger des ransomwares, des virus, du phishing et de tous les autres types de menaces malveillantes. Démarrez votre protection anti-ransomwares dès aujourd’hui avec AVG Antivirus Gratuit.

Les ransomwares peuvent infecter votre appareil par le biais d’e-mails de phishing ou de pièces jointes malveillantes.

Les ransomwares peuvent infecter votre appareil par le biais d’e-mails de phishing ou de pièces jointes malveillantes. Les ransomwares utilisent généralement un chiffrement asymétrique de vos fichiers.

Les ransomwares utilisent généralement un chiffrement asymétrique de vos fichiers. Ne payez pas la rançon suite à une infection de ransomware, car le paiement ne garantit pas le déchiffrement de vos fichiers.

Ne payez pas la rançon suite à une infection de ransomware, car le paiement ne garantit pas le déchiffrement de vos fichiers. Exemple de la demande de rançon d’une version récente du ransomware Rhysida (source : decoded.avast.com)

Exemple de la demande de rançon d’une version récente du ransomware Rhysida (source : decoded.avast.com) La demande de rançon de WannaCry (Source : Wikimedia Commons)

La demande de rançon de WannaCry (Source : Wikimedia Commons) La sauvegarde de vos fichiers élimine une partie du danger que représentent les attaques de ransomwares.

La sauvegarde de vos fichiers élimine une partie du danger que représentent les attaques de ransomwares.