Wat is ransomware?

Ransomware is schadelijke software waarmee bestanden op uw computer worden versleuteld of waarmee uw apparaat wordt vergrendeld. Vervolgens wordt u om losgeld gevraagd om de bestanden of uw apparaat weer vrij te geven. Ransomwareaanvallen zijn gericht op individuen, bedrijven en overheidsinstellingen en kunnen leiden tot het verlies van gevoelige gegevens of kritieke informatie. Ransomware verspreidt zich via phishingaanvallen, geïnfecteerde websites of andere hackmethoden.

Ransomware-hackers willen het losgeld meestal in Bitcoins of een andere cryptovaluta hebben. Er is geen garantie dat uw bestanden weer worden ontsleuteld als u betaalt.

Dus is ransomware een virus? Nee, het is een andere soort schadelijke software. Virussen infecteren uw bestanden of software en vermenigvuldigen zichzelf. Ransomware maakt uw bestanden ontoegankelijk en onbruikbaar en eist vervolgens dat u betaalt. Ransomware en virussen kunnen beide worden verwijderd met sterke antivirussoftware. Maar als uw bestanden al versleuteld zijn, is het onwaarschijnlijk dat u ze terugkrijgt.

Hoe werkt ransomware?

Ransomware zorgt dat u de toegang kwijtraakt tot uw gegevens. Nadat de ransomware toegang heeft tot uw computer, worden uw bestanden stilletjes versleuteld en wordt er om losgeld gevraagd om u weer toegang te geven tot de versleutelde gegevens. Op dit punt is het te laat om uw bestanden te herstellen, omdat ze al zijn versleuteld.

Hoe een ransomwareaanval plaatsvindt

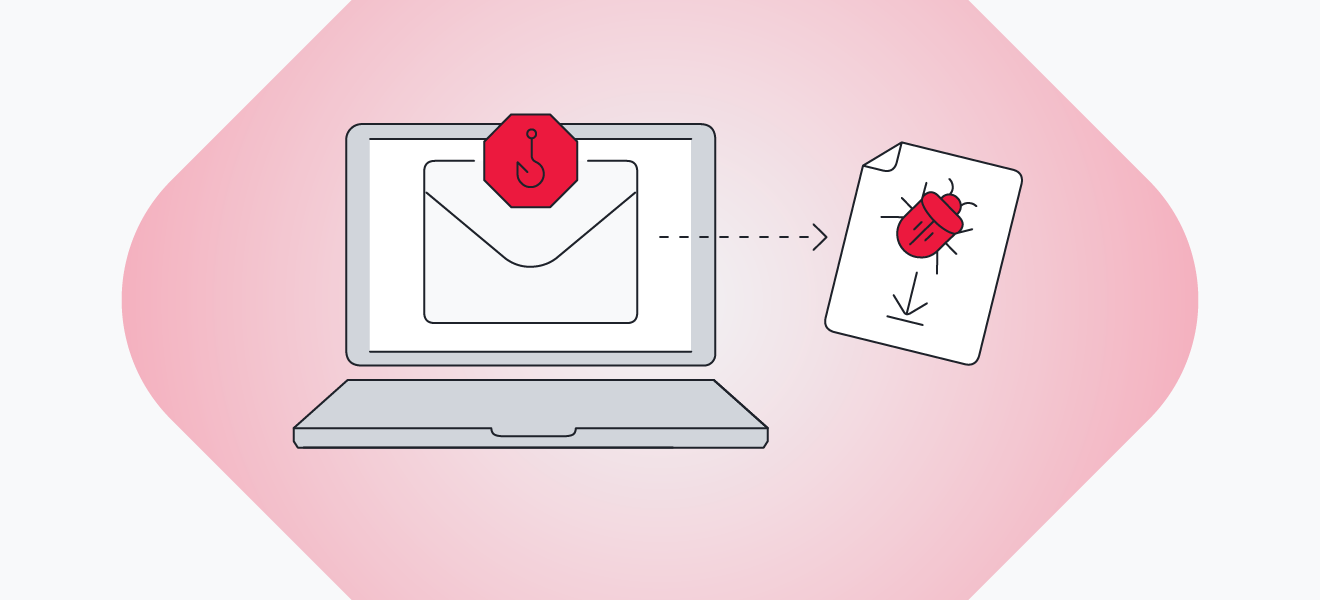

Ransomwareaanvallen vinden als volgt plaats: Ten eerste infiltreert malware uw computer via schadelijke bijlagen of links in phishingmails, geïnfecteerde websites, nepadvertenties, browserkapers en drive-by-downloads of door misbruik te maken van een beveiligingslek. Als de ransomware eenmaal in uw systeem zit, wordt begonnen met het versleutelen van uw gegevens. Als laatste ziet u een losgeldverzoek en weet u dat er ransomware is geïnstalleerd.

Nadat ransomware uw pc heeft geïnfecteerd, kunnen sommige soorten zich verspreiden naar uw contacten en dan naar hun contacten, en zo iedereen infecteren.

Zo vinden ransomwareaanvallen plaats:

Stap 1: Infectie van apparaat

Ransomware verspreid zich snel en richt veel schade aan. Hier zijn een paar manieren waarop ransomware uw apparaat kan infecteren:

-

Aanvallen via social engineering: Social engineering verwijst naar technieken waarbij mensen worden misleid om malware te downloaden, bijvoorbeeld via een valse bijlage of link die zogenaamd is verzonden door een gerenommeerd bedrijf of bekende instelling. Als u een van deze bestanden op uw computer downloadt en opent, wordt uw computer geïnfecteerd met ransomware.

-

Malvertising: Schadelijke reclamesoftware injecteert ransomware, spyware en virussen in advertenties en reclamenetwerken. Hackers kopen zelfs advertentieruimte op populaire websites (zoals sociale media of YouTube) om ransomware te verspreiden.

-

Exploitkits: Cybercriminelen kunnen vooraf geschreven programmacode verpakken in een hackingtool die meteen klaar is voor gebruik. Deze kits zijn gemaakt om zwakke plekken en beveiligingslekken in verouderde software uit te buiten.

-

Drive-by-downloads: Sommige schadelijke websites vereisen niet eens dat er geklikt wordt: deze downloaden stilletjes malware op de achtergrond terwijl u op een onschuldig uitziende website rondkijkt.

U kunt bijvoorbeeld een met ransomware geïnfecteerde e-mail ontvangen die er echt uitziet. U wordt hierin gevraagd om een factuur of een ander belangrijk document te downloaden, zoals een pdf- of Excel-bestand.

Maar wanneer u erop klikt, gedraagt het zich als een .exe-bestand. Dergelijke bestanden zijn gereserveerd voor het uitvoeren van software-installaties en hebben toestemming nodig om wijzigingen aan te brengen op uw computer. Voer ze niet uit als u niet zeker bent van de bron. Slimme hackers kunnen een bestand eruit laten zien als een pdf-bestand, zelfs als het in werkelijkheid een uitvoerbaar bestand is.

Ransomware kan uw apparaat infecteren via phishingmails of schadelijke bijlagen.

Ransomware kan uw apparaat infecteren via phishingmails of schadelijke bijlagen.

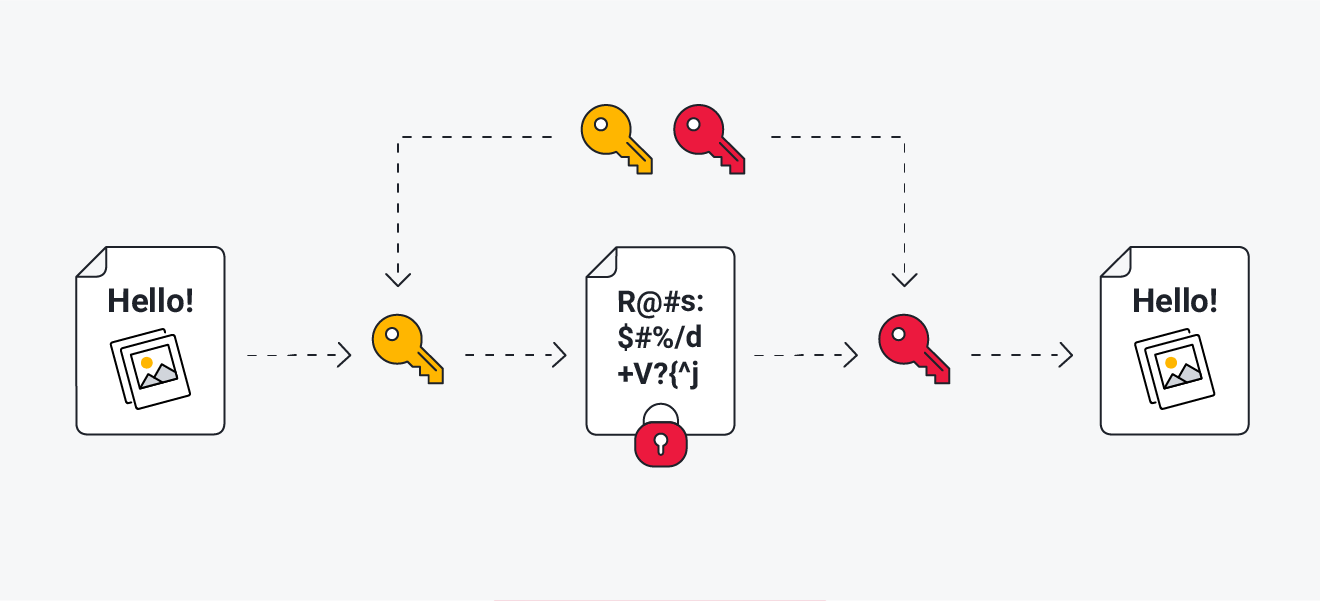

Stap 2: Gegevensversleuteling

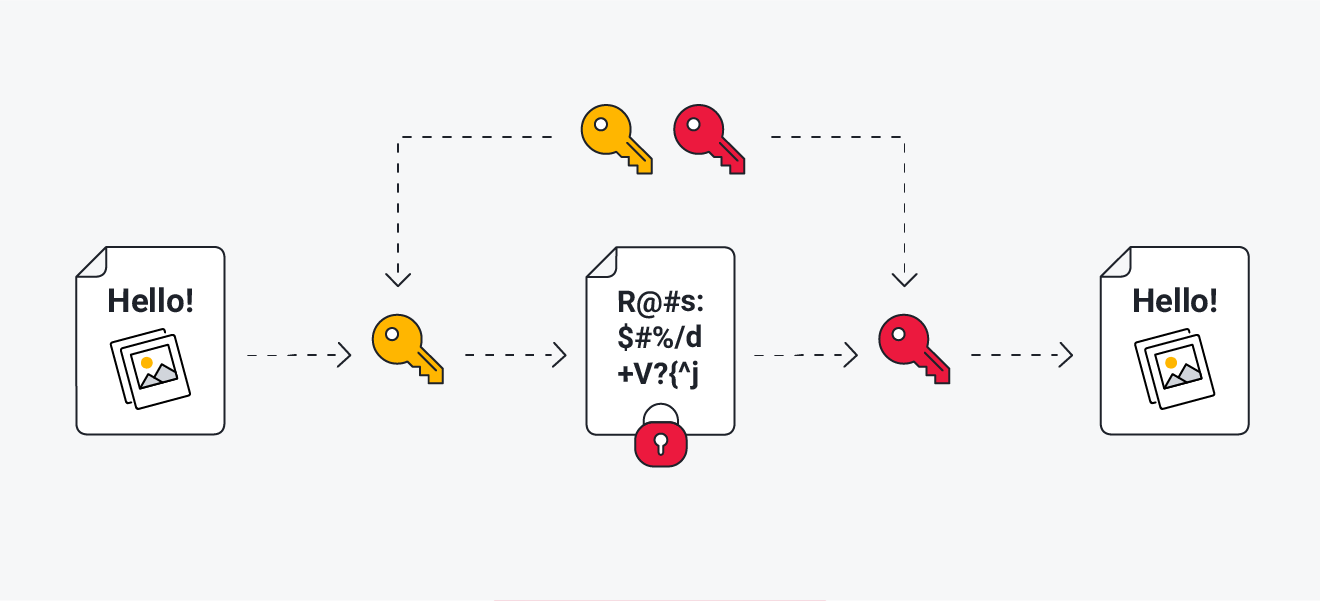

Nadat uw computer is geïnfecteerd, worden uw gegevens versleuteld zodat u er niet meer bij kunt. De malware maakt contact met de server van de hacker en genereert een stel sleutels: een openbare sleutel waarmee uw bestanden worden versleuteld en een verborgen sleutel op de server van de hacker om ze te ontsleutelen. Dit wordt ook asymmetrische versleuteling genoemd.

Zodra de ransomware op de harde schijf is binnengedrongen, is het te laat om uw gegevens te redden. De ransomware wordt uitgevoerd en uw bestanden worden versleuteld. U merkt het pas wanneer het kwaad is geschied.

Ransomware gebruikt meestal asymmetrische versleuteling op uw bestanden.

Ransomware gebruikt meestal asymmetrische versleuteling op uw bestanden.

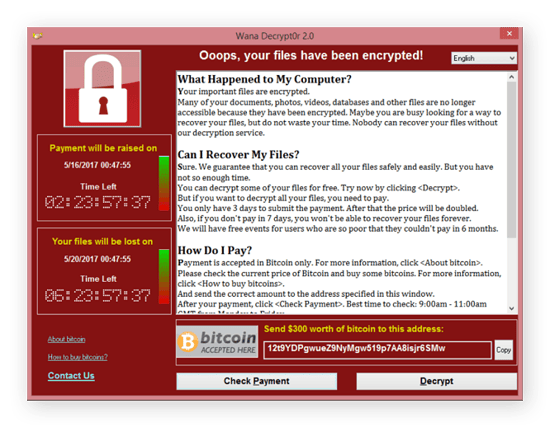

Stap 3: Het losgeldbericht

Nadat uw bestanden zijn versleuteld, verschijnt op uw scherm een losgeldbericht waarin wordt aangegeven hoeveel u moet betalen en hoe u het geld moet overmaken. Wanneer de klok eenmaal tikt, hebt u gewoonlijk maar een paar dagen de tijd om het losgeld te betalen. De prijs gaat omhoog als u de deadline niet haalt.

Maar er is geen garantie dat u de bestanden terugkrijgt als u het losgeld betaalt. Het is ook niet zeker dat de hackers de gegevens zullen verwijderen. Daarom is het raadzaam het losgeld niet te betalen.

Betaal het losgeld niet na een ransomware-infectie. Betaling garandeert immers niet dat uw bestanden worden ontsleuteld.

Betaal het losgeld niet na een ransomware-infectie. Betaling garandeert immers niet dat uw bestanden worden ontsleuteld.

U kunt de versleutelde bestanden niet meer openen. Als u dat wel probeert, ziet u een foutmelding met de mededeling dat het bestand niet kan worden geladen of dat het beschadigd of ongeldig is. Daarom is het een goed idee om regelmatig een back-up te maken van al uw belangrijke bestanden voor het geval u ooit wordt geïnfecteerd met ransomware.

Soorten ransomware

Ransomware komt voor in allerlei varianten. Sommige varianten zijn schadelijker dan andere, maar één ding hebben ze gemeen: bij ransomware wordt per definitie om een betaling geëist.

Cryptomalware

Cryptomalware

Cryptomalware of encryptors zijn de meest voorkomende vorm van ransomware. Deze vorm wordt cryptoransomware of cryptomalware genoemd, niet omdat er cryptovaluta bij komt kijken, maar omdat bestanden worden versleuteld en niet meer kunnen worden geopend. Dit type malware kan veel schade aanrichten, zowel financieel als anderszins, door gebruik te maken van supersterke methoden voor gegevensversleuteling.

Alleen al in de eerste helft van 2023 werd er in totaal zo'n 450 miljoen dollar afgeperst, bijna twee keer zoveel als in de eerste helft van 2022. Cryptomalware is meestal gericht op grotere bedrijven of instellingen, met gemiddelde losgeldbetalingen van meer dan 1 miljoen dollar voor sommige soorten, zoals Cl0p- en BlackCat-ransomware. Gebruikers worden vaak doorverwezen naar een betalingsportal in een Tor-browser, zoals bij de ransomware SamSam.

Maar de schade is meer dan alleen financieel. Eind 2020 bracht de cryptoransomware Ryuk duizenden levens in gevaar toen het ziekenhuizen trof en medisch personeel de toegang tot patiëntendossiers blokkeerde.

Lockers

Lockers

Lockers infecteren het besturingssysteem en sluiten u volledig buiten. U hebt dan geen toegang meer tot uw apps en bestanden. En door de verfijning van de protocollen die gebruikt worden om het systeem te versleutelen, is herstellen praktisch onmogelijk zonder de juiste ontsleutelingssleutel. Veel slachtoffers van lockermalware zullen serieus overwegen om het losgeld te betalen, maar de kans is klein dat ze dan hun bestanden terugkrijgen.

Scareware

Scareware

Scareware is nepsoftware (bijvoorbeeld antivirussoftware of een opschoningsprogramma) die aangeeft dat er iets aan de hand is met uw pc en geld vraagt om het probleem op te lossen. Sommige varianten van scareware vergrendelen uw computer, andere overstelpen u met irritante waarschuwingen en meldingen. Of scareware vertraagt uw computer en verbruikt alle systeembronnen.

Zelfs als er geld mee gemoeid is, is scareware die om betaling vraagt misschien geen ransomware. Het kan zijn dat u wordt misleid tot het doen van een betaling zonder dat er daadwerkelijk schade aan uw computer wordt aangericht. Maar dat betekent niet dat u het minder serieus moet nemen: malware vertelt u zelden hoeveel schade het achter de schermen aan uw computer toebrengt.

Doxware

Doxware

Doxware (of leakware) dreigt de gestolen informatie online te publiceren (of doxen) als u niet betaalt. Iedereen bewaart privacygevoelige bestanden op de pc, van contracten en privédocumenten tot gênante foto's. Het is dus begrijpelijk dat deze dreiging tot paniek kan leiden.

Ransomware as a Service

Ransomware as a Service

RaaS (Ransomware as a Service), zoals Medusalocker, is malware en wordt anoniem gehost door een hacker die alles afhandelt in ruil voor een deel van het losgeld: de ransomware verspreiden, betalingen ontvangen en bestanden ontsleutelen. LockBit werkte als een RaaS en was de meest actieve ransomware-groep in 2022.

Ransomware voor Android

Ransomware voor Android

Ook uw mobiele Android-apparaten zijn niet immuun voor ransomware. Ransomware voor Android is meestal van het type locker die zorgt dat u geen toegang hebt tot uw apparaat via de gebruikersinterface of een pop-up die niet meer weggaat.

Op gamingforums is zelfs een WannaCry-imitatie in omloop (WannaLocker) die gericht is op Android-apparaten in China. Omdat gegevens makkelijk kunnen worden hersteld door apparaten te synchroniseren, blokkeren cybercriminelen uw smartphone liever dan dat ze alleen de bestanden versleutelen.

Naarmate ransomware is toegenomen, is deze zich steeds meer gaan richten op Windows, waardoor Android-ransomware relatief zeldzaam is geworden. Maar blijf toch altijd op uw hoede voor verdachte Android-apps.

Ransomware voor Mac

Ransomware voor Mac

Hoewel Apple-apparaten moeilijker met malware te infecteren zijn dan Windows-pc's, kan ook ransomware voor Mac steeds vaker opduiken. De LockBit-ransomwaregroep is actief bezig om de beveiliging van de Mac te doorbreken, die gelukkig nog steeds sterk is. Maar op het gebied van cyberbeveiliging is het makkelijker om een systeem te kraken dan om het te verdedigen. Het is dus slechts een kwestie van tijd.

Voorbeelden van ransomwareaanvallen

De eerste bekende ransomwareaanval vond plaats in 1989, toen evolutionair bioloog Joseph Popp diskettes infecteerde met het Trojaans paard AIDS en aan zijn collega's gaf. De malware wachtte tot slachtoffers hun pc's 90 keer hadden opgestart voordat het alle systeembestanden versleutelde en gebruikers vroeg om $ 189 te betalen om de schade ongedaan te maken. Gelukkig wisten experts de malware te verwijderen en de getroffen bestanden te ontsleutelen.

De afgelopen jaren zijn organisaties, zoals ziekenhuizen, overheden en grote bedrijven, het doelwit geweest van grootschalige ransomwareaanvallen. Hierbij moesten ze kiezen tussen duizenden euro's losgeld betalen aan cybercriminelen of miljoenen euro's steken in herstelkosten.

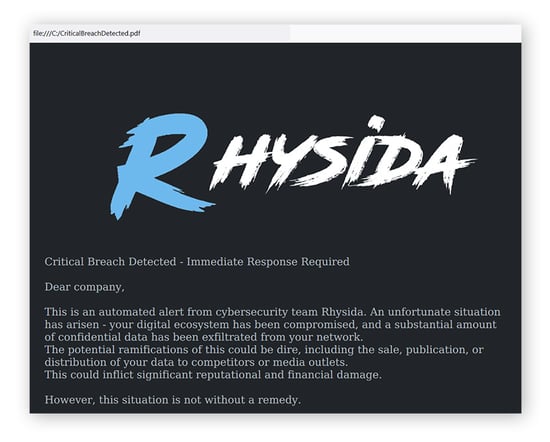

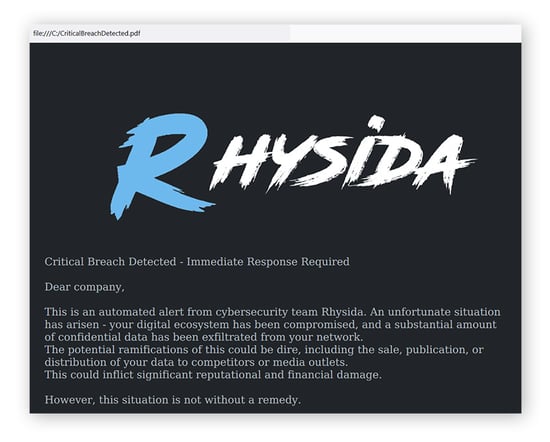

Rhysida

Rhysida ontstond in 2023 en heeft het al met succes op 50 organisaties gemunt. Rhysida werkt snel door efficiënt gebruik te maken van de CPU van het slachtoffer en alleen belangrijke delen van de doelgegevens te versleutelen in plaats van alles. Het losgeldbericht van Rhysida doet zich voor als cyberbeveiligingsteam dat zal helpen de gegevens te herstellen en te voorkomen dat ze uitlekken.

Rhysida heeft instellingen als de British Library aangevallen via phishingtechnieken waarmee de aanvallers op afstand toegang kregen tot informatie van medewerkers.

Een voorbeeld van het losgeldbericht bij een recente versie van Rhysida-ransomware. (bron: decoded.avast.com)

Een voorbeeld van het losgeldbericht bij een recente versie van Rhysida-ransomware. (bron: decoded.avast.com)

Clop

Clop (soms geschreven als 'CL0P') is een ransomwaregroep die in mei 2023 gebruikmaakte van een zero-day-kwetsbaarheid in MOVEit-software voor bestandsoverdracht.

Clop verspreidt zich via Remote Access Trojans (Trojaans paard met externe toegang), waarbij systeeminformatie wordt verzameld en toegang wordt verkregen tot het beoogde netwerk. Dit leidt uiteindelijk leidt tot verborgen diefstal van gegevens. Clop heeft zich ook verspreid via – u raadt het al – phishing. Met slechts één klik ging maar liefst 20 miljoen dollar verloren. Naar verluidt is het bedrijf erin geslaagd om uitbetalingen tot 500 miljoen dollar af te dwingen.

BlackCat

BlackCat-ransomware maakt gebruik van geavanceerde versleutelingstechnieken die verschillend werken op basis van de bestandsextensie. Er worden versleutelingspatronen gebruikt om met zo min mogelijk inspanning bestanden onbruikbaar of ontoegankelijk te maken. Die activiteit piekte in 2022, maar is vandaag de dag nog steeds een bedreiging. Voorkom BlackCat door uit te kijken voor phishingmails en sms'jes, maak sterkere wachtwoorden en schakel macro's uit in Microsoft Office.

Ryuk

Ryuk lijkt op de activiteiten van oudere ransomwareaanvallen zoals WannaCry, met als bijzonder sluwe eigenschap om zoveel mogelijk toegang te krijgen voordat het iets versleutelt. Deze dreiging detecteert zelfs back-ups van bestanden en geeft specifiek prioriteit aan het versleutelen ervan. De Ryuk-ransomware, die ook voornamelijk via phishing wordt verspreid, is gebruikt om ziekenhuizen te targeten en de toegang tot patiëntendossiers in gevaar te brengen. Dit soort aanvallen vond plaats tijdens de coronapandemie en verstoorde zelfs de chemotherapiebehandelingen van kankerpatiënten.

CryptoLocker

CryptoLocker was een ransomwareaanval waarbij meerdere slachtoffers meldden dat ze losgeld hadden betaald, maar hun gegevens niet terugkregen. Ook werd het losgeld na een bepaalde deadline verhoogd om mensen aan te zetten eerder te betalen. Het Nederlandse cyberbeveiligingsbedrijf Fox-IT slaagde erin de code te ontfutselen en ontsleuteling mogelijk te maken. Sindsdien zijn er echter verschillende klonen van CryptoLocker opgedoken.

Hive

Het verhaal van de Hive-ransomware loopt gelukkig ten einde, nu de groep is uitgeschakeld en de cyberaanvallen begin 2023 zijn stopgezet. Er kwam een einde aan hun activiteiten toen er een kwetsbaarheid werd gevonden in hun encryptietool. Maar niet voordat ze slachtoffers en instellingen over de hele wereld hadden lamgelegd en meer dan 120 miljoen dollar aan losgeld hadden vergaard.

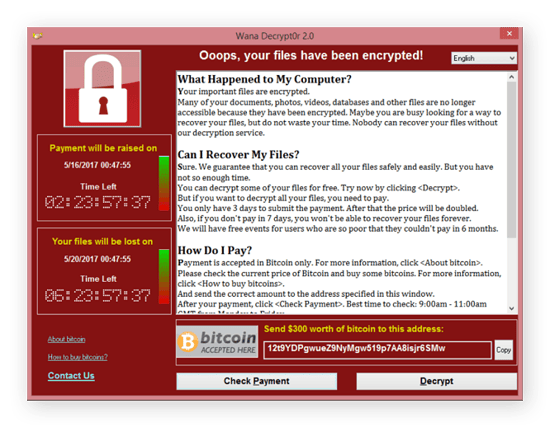

WannaCry

WannaCry infecteerde meer dan 10.000 organisaties en 200.000 mensen in ruim 150 landen en is daarmee de meest wijdverspreide ransomwareaanval van zijn tijd. Het gebruikte een exploit met de naam EternalBlue. Deze maakte het mogelijk een zwakke plek in Windows SMB (Server Message Block, een protocol voor het delen van bestanden in een netwerk) uit te buiten met de naam MS17-010. Tegen de tijd dat WannaCry was verslagen, waren meer dan 100 miljoen Windows-gebruikers het slachtoffer geworden.

Het ransomwarebericht van WannaCry. (bron: Wikimedia Commons)

Het ransomwarebericht van WannaCry. (bron: Wikimedia Commons)

Petya

De ransomwareaanval met Petya (en vergelijkbare soorten met de naam Petna, NotPetya, EternalPetya of Nyetya) joeg iedereen de stuipen op het lijf, maar was gelukkig veel minder schadelijk dan WannaCry. De slachtoffers van Petna bevonden zich voornamelijk in Oekraïne (meer dan 90% van de aanvallen), maar er waren ook aanvallen in de VS, Rusland, Litouwen, Wit-Rusland, België en Brazilië.

Andere bekende soorten ransomware zijn Bad Rabbit, Cryptolocker-klonen, GoldenEye, Jigsaw en Maze. Sommige, zoals REvil-ransomware, zijn gestopt, maar er duiken er steeds meer op.

Wie zijn het doelwit van ransomware?

Ransomware richt zich meestal op organisaties en instellingen, omdat van deze slachtoffers een aanzienlijke hoeveelheid losgeld kan worden geëist, vaak miljoenen of tientallen miljoenen dollars. Maar ransomware kan iedereen treffen, van instellingen (zowel privé als publiek) tot individuen (zowel high als low-profile), waaronder:

-

Zorginstellingen, ziekenhuizen en apotheken

-

Universiteiten, hogescholen en andere onderwijsinstellingen

-

Bouwbedrijven

-

Overheidsinstellingen, zowel landelijk als lokaal

-

Mediabedrijven

-

Kleine en middelgrote bedrijven

-

Nutsvoorzieningen

-

Juridische diensten

-

Financiële dienstverlening

-

Productiebedrijven

-

Individuen

Als u uzelf niet beschermt tegen ransomware met bijgewerkte software en een betrouwbare tool voor antiransomware, dan kunt u het doelwit worden van ransomware. Ransomware is vaak ontworpen om te profiteren van beveiligingslekken in oudere software en niet-beveiligde apparaten. Omdat de ondersteuning voor Windows 10 in 2025 officieel eindigt, raden we u ten zeerste aan om uw besturingssysteem voor die tijd te updaten. Doet u dat niet, dan loopt u een verhoogd risico op ransomware-infecties.

Hoewel reguliere gebruikers meestal snel en makkelijk beveiligingsupdates kunnen installeren, kunnen grotere organisaties veel kwetsbaarder zijn. Zij gebruiken vaak gevoelige, aangepaste software en moeten de fixes installeren op een groot aantal apparaten. Hierdoor is dit proces moeilijker en kost het meer tijd.

Sommige organisaties kunnen nieuwe software gewoon niet betalen. Het budget van een ziekenhuis moet levens redden, geen computers. Maar soms vallen die twee samen, bijvoorbeeld wanneer het systeem wordt overgenomen en patiëntendossiers niet meer toegankelijk zijn.

Cybercriminaliteit is de grootste zorg voor organisaties die met gevoelige gegevens werken, maar dat betekent niet dat gewone gebruikers veilig zijn. Uw familiefoto's en persoonlijke bestanden zijn ook waardevol voor hackers en kunnen tegen u worden gebruikt.

Ransomware voorkomen

De beste manier om ransomware en andere malware te voorkomen is om slimme digitale gewoonten toe te passen. Dat betekent dat u verdachte websites, links, bijlagen en spam moet vermijden en veilig met e-mail moet omgaan. Hier ziet u enkele extra tips om uzelf te beschermen tegen ransomware:

Maak back-ups van belangrijke bestanden

Maak een back-up van belangrijke bestanden of kloon uw hele harde schijf om alles te bewaren. U kunt een externe harde schijf, een cloudservice of beide gebruiken. Kies Dropbox, Google Drive, Mega of een andere gratis cloudservice om alle belangrijke documenten en foto's veilig op te slaan. Zoek een service waarmee u gegevens kunt terugzetten op een eerdere versie voor als er iets gebeurt met uw account.

Als cybercriminelen uw belangrijke bestanden vergrendelen en u een beveiligde back-up hebt, kunnen ze u niets maken. U kunt eenvoudig de ransomware verwijderen, uw bestanden herstellen en vragen om losgeld negeren.

Door een back-up te maken van uw bestanden, haalt u de angel uit ransomwareaanvallen.

Door een back-up te maken van uw bestanden, haalt u de angel uit ransomwareaanvallen.

Gebruik een bijgewerkt antivirusprogramma

Antivirussoftware biedt essentiële bescherming tegen alles wat het op uw computer heeft gemunt. Probeer AVG AntiVirus FREE voor 24/7 bescherming tegen ransomware en andere soorten malware. AVG Internet Security biedt zelfs nog meer bescherming tegen ransomware met de krachtige functie Enhanced Ransomware Protection.

Werk uw besturingssysteem bij

Beveiligingsupdates zijn een essentieel onderdeel van de verdediging van uw computer tegen online dreigingen. Verouderde software maakt u kwetsbaarder voor allerlei soorten malware, waaronder ransomware. Houd uw besturingssysteem en apps altijd bijgewerkt. Gebruik waar mogelijk automatisch bijwerken. Als dit niet mogelijk is, installeert u updates zodra deze beschikbaar zijn.

Ransomware verwijderen

Ransomware kan vrij makkelijk worden verwijderd, behalve als uw pc is vergrendeld en u er niet meer in kunt. De procedure is hetzelfde als bij het verwijderen van een virus of een ander bekend type malware. Als u de ransomware verwijdert, worden uw bestanden echter niet ontsleuteld. Sommige van de onderstaande methoden u kunnen helpen u apparaat te herstellen. Maar houd er rekening mee dat alle gegevens die erop zijn opgeslagen definitief worden verwijderd, versleuteld of niet.

U kunt als volgt van ransomware afkomen op verschillende platforms:

In Windows

Als u in Windows van ransomware wilt afkomen, is het eerste wat u moet doen de verbinding met internet verbreken en antiransomwaresoftware uitvoeren. Als het u lukt om de software in quarantaine te plaatsen en te verwijderen, kunt u nog veiliger te werk gaan door Systeemherstel te gebruiken. Windows maakt regelmatig herstelpunten aan, zodat u kunt teruggaan naar een punt voordat de malware toesloeg.

Moeilijker wordt het als uw pc is vergrendeld. Dan kunt u niet meer bij Windows en kunt u ook geen programma's meer uitvoeren.

Er zijn drie manieren om een locker-infectie op een Windows-pc op te lossen:

-

Voer Systeemherstel uit om Windows te herstellen naar een tijdstip waarop uw pc nog veilig was: Schakel de pc in en houd de Shift-toets ingedrukt om de herstelvensters weer te openen. Selecteer Probleemoplossing > Geavanceerde opties > Systeemherstel.

-

Voer uw antivirusprogramma uit vanaf een bootable schijf of een externe schijf.

-

Installeer het besturingssysteem opnieuw.

Op Mac

Als u van ransomware op de Mac wilt afkomen, moet u het apparaat isoleren door uw Mac in de veilige modus op te starten en antivirussoftware uit te voeren. Als hiermee de ransomware niet wordt verwijderd, is uw beste optie om de harde schijf te wissen en deze te herstellen vanaf een back-up die is gemaakt voordat u geïnfecteerd raakte. Hoeveel gegevens u verliest, hangt af van hoelang geleden uw laatste bruikbare back-up is gemaakt.

Op Android

U verwijdert ransomware van een Android-apparaat door het eerst in quarantaine te plaatsen met de vliegtuigmodus. Verwijder vervolgens alle apps die u niet herkent: open Apparaatinstellingen en vervolgens de lijst met uw apps. Verwijder onbekende of verdachte apps en voer dan een antimalwareprogramma uit om ervoor te zorgen dat de infectie volledig wordt verwijderd. Daarna kunt u beginnen met het herstellen van zoveel mogelijk gegevens.

Op iPhone

De eerste stap bij het verwijderen van ransomware van een iPhone is om de telefoon te isoleren van andere apparaten, alle verbindingen te verbreken en de vliegtuigmodus aan te zetten. Verwijder tijdelijke browserbestanden en voer antivirussoftware uit. Overweeg de telefoon te resetten en al uw content vanaf een back-up terug te zetten om er zeker van te zijn dat de ransomware volledig is verwijderd.

Ransomware verwijderen van een apparaat werkt net als andere schadelijke software verwijderen: download vertrouwde antivirussoftware, voer een scan uit om de ransomware te identificeren en plaats de malware vervolgens in de quarantaine of verwijder deze. Hoewel dit moeilijker is, kunt u malware ook handmatig verwijderen.

En betrouwbare antivirustool, zoals AVG AntiVirus FREE, verwijdert niet alleen ransomware en andere malware zodra deze worden gedetecteerd in uw systeem, maar kan ook helpen voorkomen dat uw computer wordt geïnfecteerd.

Versleutelde bestanden herstellen

Sommige gratis ontcijferingstools voor ransomware kunnen u helpen bij het herstellen van bestanden die geïnfecteerd zijn met de ransomwaresoorten Babuk, Fonix, HermeticRansom, TargetCompany en andere. Als u echter regelmatig een back-up maakt van uw gegevens, hoeft u zich vaak geen zorgen te maken over herstel na ransomware. U kunt gewoon de ransomware verwijderen en uw bestanden herstellen vanaf de back-up.

Als u geen back-up hebt gemaakt, hebt u waarschijnlijk pech gehad. Het is soms mogelijk om 32-bits en 64-bits versleuteling te kraken. Als de cybercriminelen dat dus hebben gebruikt, hebt u mogelijk geluk. Ook zijn onderzoekers op het gebied van cyberbeveiliging erin geslaagd enkele soorten ransomware te kraken en de ontsleutelingssleutels te repliceren.

Voorkomen (door antivirussoftware te gebruiken en regelmatig een back-up te maken van uw gegevens) is de beste manier om uzelf te beschermen tegen ransomwareaanvallen.

Tegenwoordig gebruiken de meeste soorten ransomware echter 128-bits of 256-bits versleuteling (en soms een combinatie van beide). Dit complexe versleutelingsniveau wordt ook gebruikt door servers, browsers en VPN's om uw gegevens te beschermen, omdat het heel veilig is.

Als uw bestanden geïnfecteerd zijn met een ransomwarevariant die een van deze extreem veilige versleutelingsmethoden gebruikt, is herstel zo goed als onmogelijk. Daarom is voorkomen (door antivirussoftware te gebruiken en regelmatig een back-up te maken van uw gegevens) de beste manier om uzelf te beschermen tegen ransomwareaanvallen.

Degenen die al slachtoffer zijn geworden van ransomware, moeten uitzoeken met welke soort ransomware ze te maken hebben gehad en hulp zoeken bij de autoriteiten. Betaal het losgeld niet, want er is geen garantie dat u uw gegevens terugkrijgt. Ook is de waarde van het losgeld waarschijnlijk veel groter dan de geldwaarde van de gegevens die u bent kwijtgeraakt.

Moet u het losgeld betalen?

Nee. We raden u aan het losgeld niet te betalen. Dit zijn immers cybercriminelen. Er is geen garantie dat ze zich aan hun belofte houden. Als u het losgeld betaalt, leert u hackers dat ransomware voordeel biedt, waardoor ze het blijven gebruiken. Ook krijgen ze geld om andere cybermisdaden uit te voeren.

In sommige gevallen kunnen de bestanden die door de ransomware worden vastgehouden, niet ontsleuteld worden. Dit was het geval met Petya. Het versleutelingsalgoritme van deze ransomware kon niet worden omgekeerd. Hoewel cyberbeveiligingsbedrijven meestal afraden om het losgeld te betalen, luistert niet iedereen naar dit advies. Als bedrijven nog meer geld kwijt zijn door niet te betalen, geven ze soms toe.

Ransomware voorkomen met software voor cyberbeveiliging

In plaats van u zorgen te maken over wat u moet doen als u getroffen wordt door ransomware, kunt u beter goede antivirussoftware aanschaffen met ingebouwde bescherming tegen ransomware. Dan hoeft u zich nooit zorgen te maken over het betalen van losgeld. AVG AntiVirus FREE beschermt tegen ransomware, virussen, phishing en alle andere dreigingen. Start vandaag nog uw bescherming tegen ransomware met AVG AntiVirus FREE.

Ransomware kan uw apparaat infecteren via phishingmails of schadelijke bijlagen.

Ransomware kan uw apparaat infecteren via phishingmails of schadelijke bijlagen. Ransomware gebruikt meestal asymmetrische versleuteling op uw bestanden.

Ransomware gebruikt meestal asymmetrische versleuteling op uw bestanden. Betaal het losgeld niet na een ransomware-infectie. Betaling garandeert immers niet dat uw bestanden worden ontsleuteld.

Betaal het losgeld niet na een ransomware-infectie. Betaling garandeert immers niet dat uw bestanden worden ontsleuteld. Een voorbeeld van het losgeldbericht bij een recente versie van Rhysida-ransomware. (bron: decoded.avast.com)

Een voorbeeld van het losgeldbericht bij een recente versie van Rhysida-ransomware. (bron: decoded.avast.com) Het ransomwarebericht van WannaCry. (bron: Wikimedia Commons)

Het ransomwarebericht van WannaCry. (bron: Wikimedia Commons) Door een back-up te maken van uw bestanden, haalt u de angel uit ransomwareaanvallen.

Door een back-up te maken van uw bestanden, haalt u de angel uit ransomwareaanvallen.