Les renifleurs sont connus sous de nombreux noms : renifleurs de paquets, analyseurs de paquets, sondes réseau, renifleurs Wi-Fi ou renifleurs Ethernet. Le « Sniffer » avec un S majuscule désigne l’outil de la marque déposée de NetScout. Il permet aux administrateurs réseau de surveiller la bande passante pour empêcher qu’un seul utilisateur ne s’accapare trop de ressources. Avec une minuscule (« sniffer »), il s’agit des renifleurs de paquets, aussi bien les malveillants que les bénins.

Les renifleurs ne sont pas vraiment des virus. Cependant, ils peuvent être accompagnés de malwares et utilisés par les pirates pour espionner votre activité en ligne : ils enregistrent tout ce que vous faites, y compris vos identifiants, mots de passe, coordonnées bancaires et autres informations privées.

Que fait-on des renifleurs réseau ?

Les renifleurs ont initialement été conçus pour les ingénieurs réseau et les administrateurs système devant surveiller le trafic et garantir la sécurité de leurs réseaux. Malheureusement, les pirates d’aujourd’hui peuvent exploiter les logiciels renifleurs disponibles en ligne.

Utilisations des renifleurs légaux

La plupart des renifleurs légitimes servent à maintenir la fluidité du trafic sur un réseau. Voici quelques-unes des utilisations légales des renifleurs par des professionnels de la cybersécurité, des administrateurs système et des ingénieurs réseau :

-

Assurer la fluidité du trafic

-

Capturer les paquets de données qui transitent sur un réseau

-

Enregistrer et analyser du trafic

-

Tester un pare-feu

-

Déchiffrer des paquets

-

Résoudre des problèmes de réseau

-

Détecter des malwares ou une activité de piratage

Comment les pirates utilisent-ils les renifleurs ?

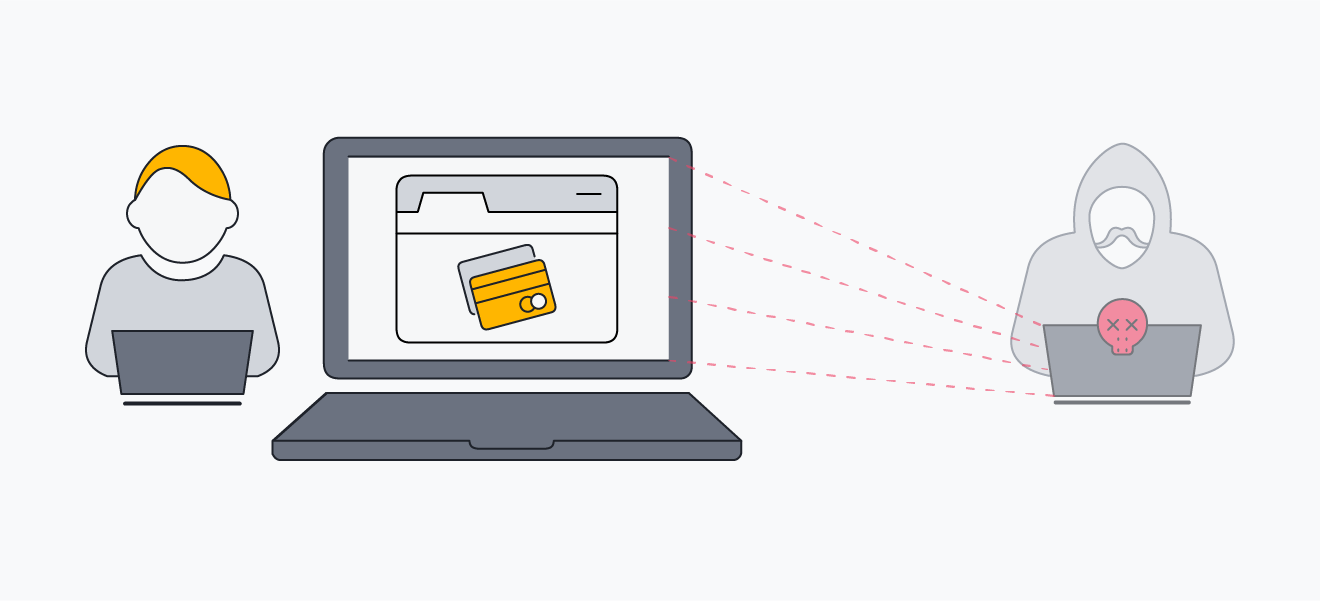

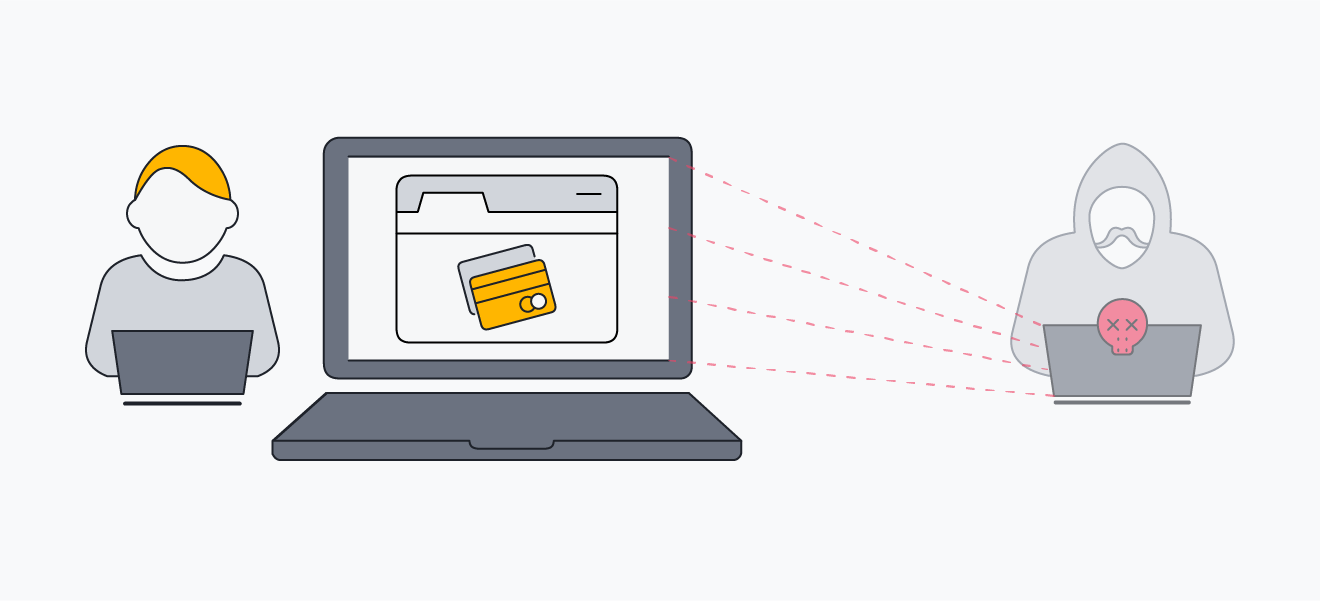

Les pirates utilisent des renifleurs pour capturer, décoder et analyser les paquets de données envoyés sur un réseau à l’aide du protocole TCP/IP ou d’autres protocoles. Grâce aux renifleurs de paquets, les pirates peuvent espionner les gens et voler leurs données personnelles, généralement pour du vol d’identité ou d’autres fraudes.

Les pirates ont recours au reniflement pour :

-

Capturer des informations personnelles (noms d’utilisateur, mots de passe, numéros de carte de crédit, etc.).

-

Enregistrer des communications (e-mails, messages instantanés, etc.)

-

Pour voler une d’identité

-

Pour commettre des crimes financiers

Comment fonctionnent les renifleurs ?

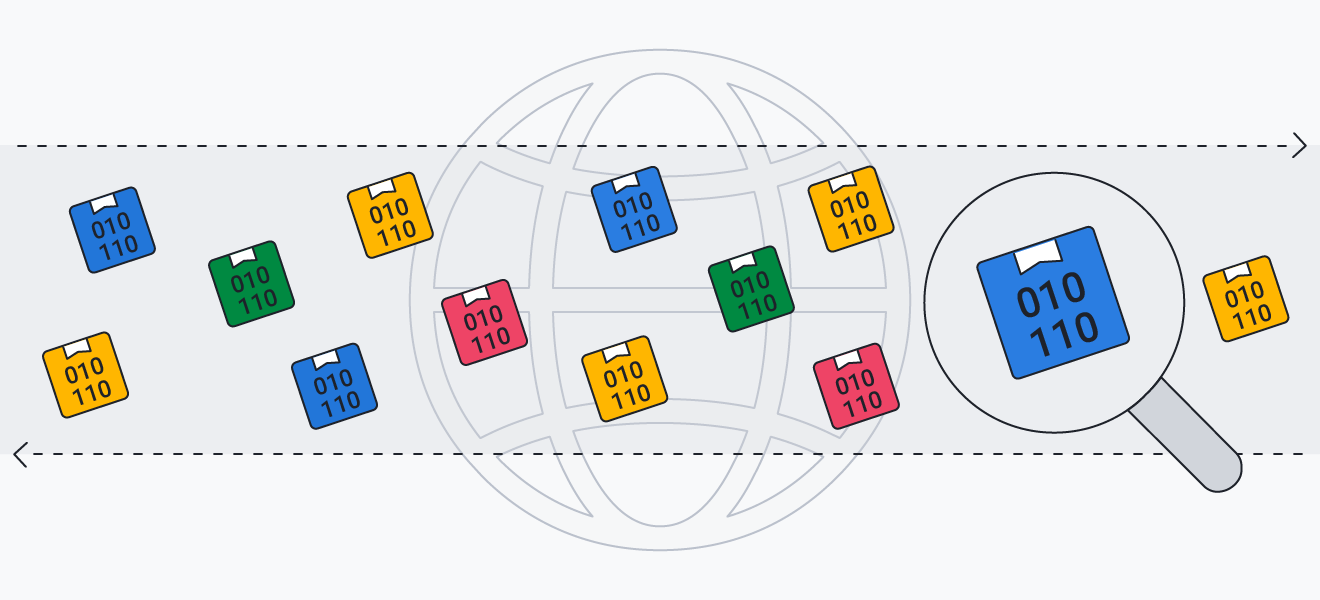

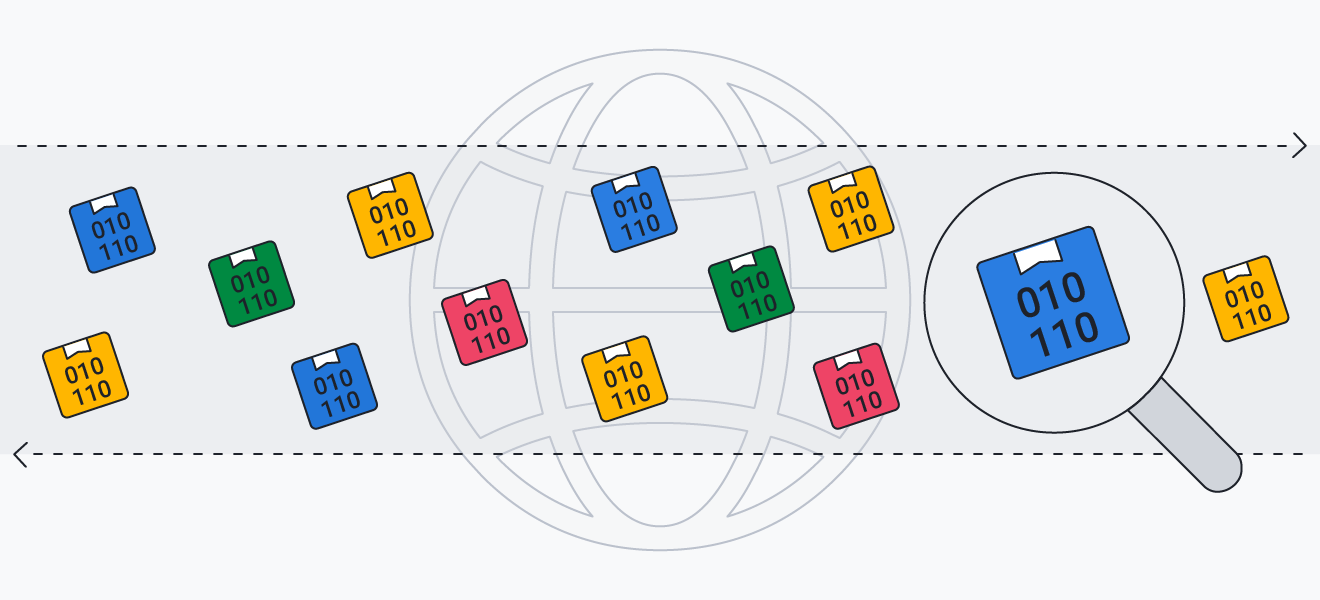

Les renifleurs capturent le trafic Internet et analysent les flux de données afin de découvrir la nature, et parfois le contenu, des données qui transitent par un réseau.

Tout comme les voitures créent du trafic sur les routes, le trafic Internet est composé de paquets de données qui transitent sur un réseau. Vous ignorez généralement la plupart des voitures que vous croisez, mais si un camion se gare dans votre allée, vous voudrez peut-être avoir quelques explications. De même, votre ordinateur ignore la plupart du trafic réseau et n’inspecte que les paquets de données spécifiques qui lui sont envoyés.

Les renifleurs sont un peu comme des cabines de péage : ils inspectent toutes les voitures qui passent, et pas seulement celles qui se garent dans votre allée. Les renifleurs sans filtre inspectent toutes les voitures et collectent tout le trafic d’un réseau. Les renifleurs avec filtre sont configurés pour n’inspecter que certains types de trafic.

Les renifleurs de paquets capturent et analysent les paquets de données qui transitent par un réseau.

Les renifleurs de paquets capturent et analysent les paquets de données qui transitent par un réseau.

Logiciels renifleurs vs Renifleurs via matériel

Les renifleurs peuvent prendre la forme d’un logiciel ou d’un appareil. Les administrateurs réseau ou système peuvent renifler le trafic grâce à des appareils tels que des routeurs dotés de capacités de reniflement intégrées. Les renifleurs via matériel sont en fait des adaptateurs spéciaux se connectant au réseau existant. L’adaptateur collecte les données et les stocke ou les envoie à un collecteur, pour une inspection plus approfondie.

Les pirates utilisent plutôt des logiciels renifleurs. Normalement, les ordinateurs ignorent tout le trafic réseau qui se dirige ailleurs, mais ces logiciels renifleurs modifient leurs paramètres et autorisations pour qu’ils collectent et copient tous les paquets de données disponibles sur le réseau. Cela permet au pirate de stocker toutes les données du réseau et de les analyser ultérieurement. Ce type de reniflement est appelé mode promiscuité et il est presque aussi sournois et sans restriction que son nom le laisse penser.

Même s’il n’existe pas de sites Web de reniflement, vous pouvez tomber sur des renifleurs en vous rendant sur des sites Web non sécurisés qui téléchargent automatiquement des applications néfastes de reniflement. Vous pouvez aussi vous faire prendre dans arnaque de phishing avec des pièces jointes ou des liens infectés. Vous pouvez également être victime de reniflement lorsque vous utilisez des réseaux Wi-Fi non sécurisés.

Reniflement actif vs passif

Le reniflement se divise en deux catégories : le reniflement actif et passif. Le reniflement passif peut capturer le trafic sans interagir directement avec lui. Cependant, certains réseaux nécessitent un reniflement plus actif qui implique de dérégler des protocoles pour intercepter des données.

Si votre réseau est structuré à l’aide de hubs (qui connectent plusieurs appareils sur un même réseau), alors tout le trafic circule librement. Cela signifie que votre ordinateur reçoit réellement tout le trafic du réseau, mais qu’il ignore tout ce qui ne lui est pas adressé. Un renifleur peut y jeter un coup d’œil passif et, au lieu d’ignorer le trafic non pertinent, tout absorber. Ce type de renifleur passif est assez difficile à détecter.

Sur les plus grands réseaux, le trafic ne peut pas atteindre tous les appareils. Dans ce cas, les commutateurs réseau dirigent le trafic uniquement vers le périphérique auquel il est adressé. Pour qu’un pirate puisse réussir à renifler dans ce type d’environnement, il doit contourner les contraintes imposées par les commutateurs, ce qui constitue un reniflement actif. Cela se fait généralement en usurpant un réseau en y ajoutant du trafic supplémentaire, ce qui le rend plus facilement détectable que le reniflement passif.

Quelles informations peuvent-être trouvées par un renifleur de paquets ?

Les renifleurs de paquets peuvent servir à collecter presque toutes les données et les communications qui transitent par un réseau. Un renifleur de paquets peut enregistrer vos identifiants de connexion et mots de passe, suivre les sites que vous visitez et ce que vous y faites et dévoiler votre adresse IP ainsi que votre localisation physique. Les entreprises utilisent des renifleurs pour suivre les activités sur leurs réseaux et trouver les malwares dans leur trafic.

À l’inverse d’autres formes d’usurpation moins intrusives, comme le suivi publicitaire, les renifleurs de paquets peuvent intercepter et capturer presque tous les types d’informations. C’est la raison pour laquelle ils sont des outils très dangereux entre de mauvaises mains.

Les renifleurs de paquets peuvent collecter presque toutes les informations et données partagées sur un réseau.

Les renifleurs de paquets peuvent collecter presque toutes les informations et données partagées sur un réseau.

Exemples de renifleurs de paquets

Divers renifleurs gratuits ou à faible prix sont disponibles sur Internet. La plupart sont proposés pour vous apprendre à capturer et à analyser du trafic réseau pour la résolution de problèmes. Des solutions comme Wireshark et CloudShark sont proposées seulement à des fins légitimes. D’autres, comme BUTTsniffer, sont plus transparentes sur leurs possibles usages malveillants.

Si vous suivez nos quelques conseils de prévention ci-dessous, vous devriez pouvoir éviter d’être victime de renifleurs.

Comment protéger son système des renifleurs

Mieux vaut prévenir que guérir, et c’est bien le cas pour les renifleurs réseau. Voici comment empêcher des attaques de renifleurs :

-

Utilisez un bon logiciel antivirus : un puissant antivirus empêchera les logiciels malveillants d’envahir votre système. Il détectera également tout ce qui ne devrait pas se trouver sur votre ordinateur (comme un renifleur) et vous aidera à le supprimer. AVG Antivirus Gratuit est la protection qu’il vous faut pour supprimer et bloquer les malwares.

-

Évitez les réseaux Wi-Fi publics : les réseaux Wi-Fi ouverts, comme ceux des cafés ou des aéroports, sont souvent des réseaux non sécurisés. Même s’il est possible de naviguer en toute sécurité sur des réseaux Wi-Fi publics, il peut être très facile pour les pirates de renifler tout un réseau. Évitez de naviguer sur ces réseaux publics sans un VPN.

-

Utilisez un VPN : un réseau privé virtuel (VPN) protège toutes les données envoyées depuis votre ordinateur sur Internet en chiffrant votre connexion et en masquant votre adresse IP. En utilisant un VPN solide tel que le VPN AVG Secure, le renifleur qui espionne votre trafic ne peut voir que des données brouillées. Vos données sont en sécurité.

-

Évitez les protocoles non sécurisés : vérifiez que le protocole HTTPS (souvent indiqué par un cadenas) est bien appliqué aux sites que vous visitez. Ce symbole signifie que ce site est sécurisé et que votre trafic Web est chiffré. Vous devriez éviter autant que possible les adresses HTTP, surtout pour vos transactions bancaires et vos achats en ligne.

-

Méfiez-vous de l’ingénierie sociale : les cybercriminels utilisent des méthodes comme le spear-phishing par e-mail et l’infection de sites Web pour pousser les internautes à mettre en danger leur propre sécurité et à télécharger des renifleurs à leur insu. Évitez les attaques de phishing en suivant de bonnes pratiques de navigation et en faisant preuve de bon sens.

Comment détecter un renifleur sur un réseau

Les renifleurs passifs peuvent être compliqués à détecter. Et même si les renifleurs actifs sont plus visibles, ils requièrent tout de même une certaine expertise. Si vous pensez qu’un pirate renifle votre trafic, exécutez votre propre renifleur et surveillez tout le trafic DNS de votre réseau pour détecter toute activité suspecte.

En théorie, même les renifleurs passifs les plus furtifs peuvent être détectés si vous vous y connaissez. Cependant, vous aurez besoin du statut d’administrateur et de bonnes connaissances pour découvrir si certaines interfaces ont été configurées en « mode promiscuité » (par exemple via la commande Linux ifconfig).

Une solution plus simple et plus efficace est d’appliquer les méthodes préventives mentionnées plus haut : surtout utiliser un antivirus haut de gamme et un réseau privé virtuel (VPN) pour chiffrer votre connexion.

Comment supprimer un renifleur

Si un renifleur infecte votre appareil, vous devez tout de suite vous débarrasser du malware afin de protéger votre confidentialité. Vous pouvez le faire manuellement en vérifiant toutes les applications installées sur votre ordinateur et en désinstallant toutes celles qui vous semblent suspectes ou que vous ne souvenez pas avoir téléchargées. Mais vous pourriez tomber sur une application de reniflement que vous ne pourrez pas désinstaller.

Dans ce cas, il vous faut un puissant logiciel anti-malware pour le détecter et le supprimer, AVG Antivirus Gratuit, par exemple. Il vous protège aussi contre les téléchargements infectés, les liens non sécurisés et les pièces jointes malveillantes pour empêcher d’autres renifleurs ou virus d’infecter votre appareil. Téléchargez AVG dès aujourd’hui pour bloquer les menaces en ligne et préserver la confidentialité de vos données.

Les renifleurs de paquets capturent et analysent les paquets de données qui transitent par un réseau.

Les renifleurs de paquets capturent et analysent les paquets de données qui transitent par un réseau. Les renifleurs de paquets peuvent collecter presque toutes les informations et données partagées sur un réseau.

Les renifleurs de paquets peuvent collecter presque toutes les informations et données partagées sur un réseau.