Qu’est-ce que Cobalt Strike ?

Cobalt Strike est un logiciel de test d’intrusion ou d’émulation de menaces disponible commercialement, initialement développé pour la communauté de la sécurité afin de simuler des cyberattaques et d’identifier des vulnérabilités. Alors que les organisations utilisent Cobalt Strike pour éviter les malwares, les cybercriminels le volent régulièrement et l’exploitent en tant qu’outil de piratage réel.

Un élément clé de Cobalt Strike est le Beacon, un logiciel injecté dans l’ordinateur cible pour créer un canal de communication secret permettant au serveur Cobalt Strike (contrôlé par le pirate informatique) d’envoyer des commandes au Beacon. Les commandes possibles incluent les enregistrements de vos frappes sur le clavier, le piratage de votre webcam et l’installation de ransomwares ou autres malwares sur votre ordinateur. À son tour, le Beacon peut transmettre à nouveau les données volées au serveur.

Le Beacon de Cobalt Strike peut également effectuer une reconnaissance, ce qui signifie qu’il analyse la cible pour identifier le type et la version du logiciel utilisé. Le but est d’identifier tout logiciel présentant des vulnérabilités faciles à exploiter, ce qui est très utile pour différents types de pirates informatiques qui cherchent à obtenir un accès non autorisé à un système.

Ces fonctions de Cobalt Strike permettent aux organisations de simuler un pirate informatique opérant secrètement dans leur réseau sur une longue période, connu sous le nom de Menace persistante avancée (Advanced Persistent Threat, APT). En identifiant les types d’attaques potentiellement réalisables par cet acteur « silencieux », l’organisation découvre quelles parties de son réseau doivent être renforcées.

Une différence principale entre Cobalt Strike et Metasploit, un autre outil d’émulation de menaces, est que vous devez acheter une licence auprès du développeur de Cobalt Strike, HelpSystems, tandis que Metasploit est un logiciel gratuit et open-source.

Comment les pirates utilisent-ils Cobalt Strike ?

Des pirates informatiques sophistiqués ont trouvé des moyens de craquer la clé de licence de Cobalt Strike et de l’utiliser pour cibler et infiltrer des ordinateurs sous couvert de logiciel légitime afin de voler de l’argent et des données. Une fois qu’un cybercriminel installe Cobalt Strike sur un appareil cible, il peut évaluer les vulnérabilités, libérer des ransomwares et exécuter d’autres commandes via le canal de communication secret de Beacon.

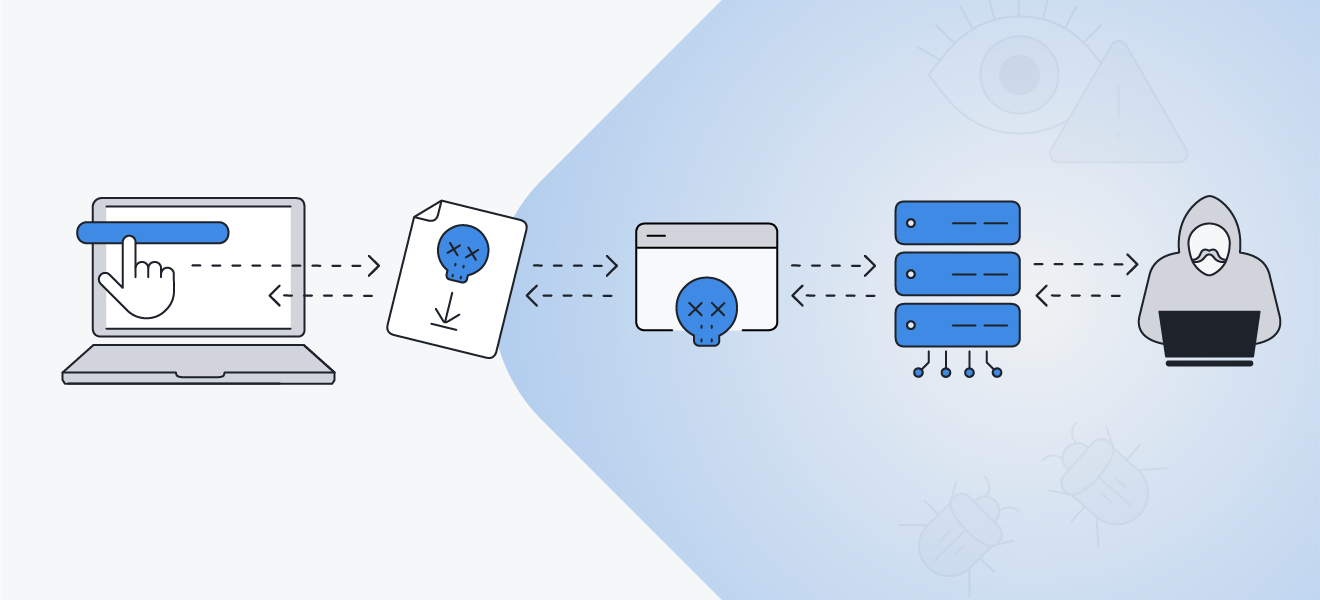

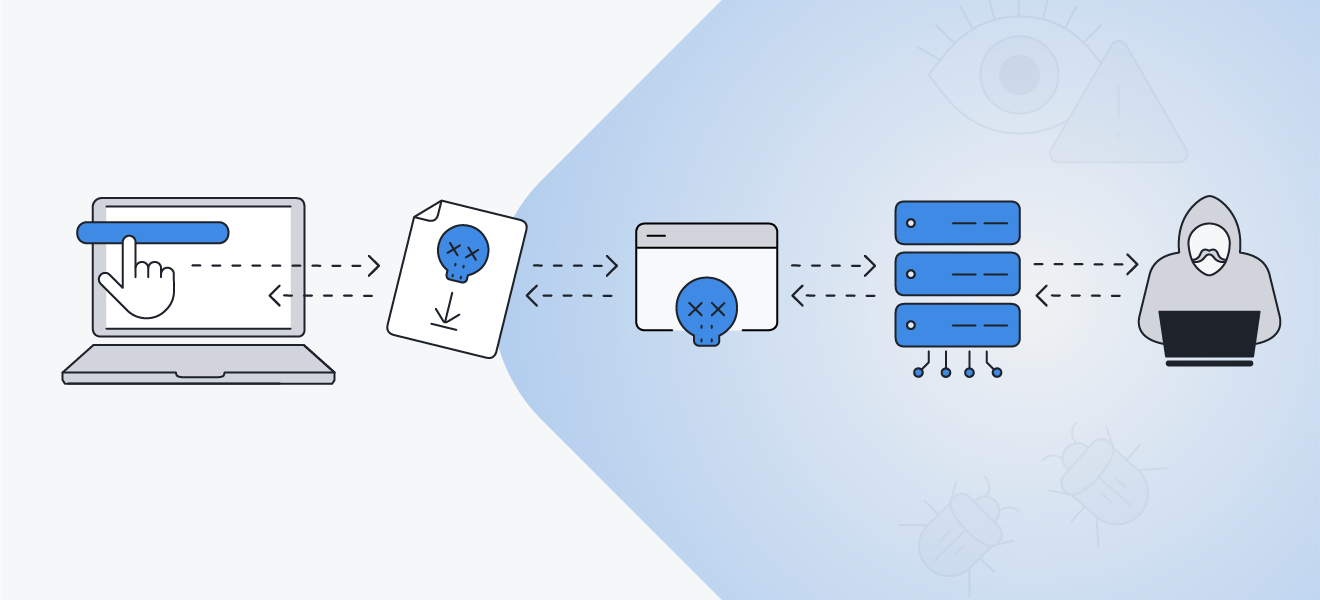

Voici une analyse étape par étape de la manière dont les pirates informatiques utilisent Cobalt Strike pour rechercher des vulnérabilités spécifiques à exploiter :

-

Un pirate informatique achète ou vole un logiciel Cobalt Strike divulgué, modifié ou craqué.

-

Le pirate informatique lance un téléchargement de Cobalt Strike en incitant la cible à cliquer sur un lien de phishing, ou via un éventail d’autres techniques de piratage.

-

Une fois le logiciel installé, les pirates informatiques lancent Beacon pour rechercher et identifier les vulnérabilités sur l’ordinateur de la cible.

-

Une fois qu’un vecteur d’attaque est découvert, le Beacon de Cobalt Strike est utilisé pour obtenir un accès distant à l’appareil et télécharger des ransomwares ou d’autres malwares.

-

Le Beacon envoie secrètement les données volées au serveur Cobalt Strike.

Les pirates utilisent Cobalt Strike pour obtenir un accès à distance aux appareils afin d’installer des malwares et de voler des données.

Les pirates utilisent Cobalt Strike pour obtenir un accès à distance aux appareils afin d’installer des malwares et de voler des données.

Qui est exposé à une attaque Cobalt Strike ?

Tout le monde peut être exposé à une attaque Cobalt Strike, mais les pirates ont tendance à cibler les individus fortunés ou les grandes organisations en utilisant des tactiques de spear phishing. Cela est dû au fait que le malware installé via le Beacon de Cobalt Strike, également connu sous le nom de ransomware Cobalt Strike, malware Cobalt Strike, ou malware Beacon, est généralement utilisé pour extorquer de l’argent ou voler des données.

Heureusement, il existe des moyens de vous protéger contre les attaques de Cobalt Strike, notamment en maintenant tous vos logiciels à jour afin de réduire les vulnérabilités.

Comment identifier Cobalt Strike sur votre réseau

Ce qui rend les attaques basées sur Cobalt Strike si néfastes, c’est qu’elles sont difficiles à détecter, même par des experts. Alors que les experts en cybersécurité peuvent utiliser une analyse complexe pour détecter Cobalt Strike sur votre réseau, une personne lambda ne serait probablement pas en mesure de déterminer que le Beacon de Cobalt Strike a infecté son système.

Ceci étant, vous devriez toujours être à l’affût des signes indiquant que votre ordinateur a été piraté, notamment des messages provenant de faux logiciels antivirus, des schémas de trafic réseau inhabituels et des barres d’outils de navigateur inconnues. Cependant, votre meilleure option reste d’empêcher les pirates d’accéder à votre réseau.

Comment éviter d’installer des malwares

Comme c’est généralement le cas en cybersécurité, la prévention est le meilleur remède. Que le malware provienne de Cobalt Strike ou d’une autre source, voici quelques mesures que vous pouvez prendre pour éviter d’installer des malwares sur votre ordinateur :

-

Utilisez un puissant logiciel antivirus. Obtenez une protection contre les ransomwares ou un outil de suppression des malwares et des virus pour vous aider à identifier et supprimer les malwares, et à empêcher les nouvelles menaces d’infecter votre appareil.

-

Gardez votre appareil à jour. Assurez-vous de toujours mettre à jour vos pilotes et logiciels pour aider à corriger les vulnérabilités connues.

-

Utilisez une vérification supplémentaire. Ajoutez une deuxième couche de protection à vos mots de passe avec l’authentification à deux facteurs pour rendre l’accès à vos comptes plus difficile pour les pirates.

-

Faites confiance à vos instincts. Lorsque quelque chose vous semble « bizarre » dans un e-mail, comme une adresse e-mail, une orthographe ou une mise en forme étrange, ou une demande de cliquer sur un lien ou de télécharger un fichier zip, faites confiance à votre instinct car il pourrait s’agir d’une tentative de phishing.

-

Utilisez un bloqueur de publicités automatique. Les malwares peuvent être dissimulés dans des publicités, plus connus sous le nom de malvertising. Le moyen le plus simple d’éviter cette menace est de bloquer les publicités avec un bloqueur de publicités ou un navigateur doté d’un bloqueur de publicités intégré.

-

Ne payez pas la rançon. Les ransomwares peuvent vous coûter cher si vous payez la rançon, mais payer ne garantit en rien que le pirate libérera vos fichiers ou supprimera tout code malveillant implanté.

Identifier les menaces de ransomware le plus tôt possible avec AVG

Peu importe à quel point vous êtes prudent, les pirates astucieux peuvent encore réussir à introduire des malwares. Mais vous pouvez garder l’esprit tranquille grâce à la protection permanente d’AVG Antivirus Gratuit.

Notre puissant logiciel de sécurité fournit des mises à jour en temps réel et six couches de sécurité pour aider à détecter et bloquer les virus, les malwares et les ransomwares avant qu’ils ne posent problème. Sécurisez vos appareils gratuitement dès aujourd’hui.

Les pirates utilisent Cobalt Strike pour obtenir un accès à distance aux appareils afin d’installer des malwares et de voler des données.

Les pirates utilisent Cobalt Strike pour obtenir un accès à distance aux appareils afin d’installer des malwares et de voler des données.