C'est la Baby Shower du futur enfant de Jenny et toutes les invitées échangent avec insouciance, avouant à quel point elles sont impatientes de voir ce petit être d'amour et de joie voir le jour en criant et en s'agitant. Becky, qui est une véritable perle, surprend soudainement la future maman avec un baba au rhum géant. Les amies se demandent alors si un tel gâteau est sans danger pour une femme enceinte. Elles sortent leur téléphone pour vérifier mais alors qu'elles se rendent sur gateaux-et-bebes.com, elles découvrent qu'elles ne peuvent plus accéder au site. Tous les autres sites fonctionnent bien, mais pour une raison quelconque, celui-ci ne charge pas.

Il y a de bonnes chances que le site Web qu'elles affectionnent tant soit victime d'une redoutable attaque par déni de service.

Mais qu'est-ce qu'une attaque DoS ?

Une attaque DoS (de l'anglais Denial of Service, soit déni de service en français) concentre l'effort de plusieurs pirates pour limiter ou éliminer complètement le trafic Web vers un site Web, un serveur ou un service en ligne particulier.

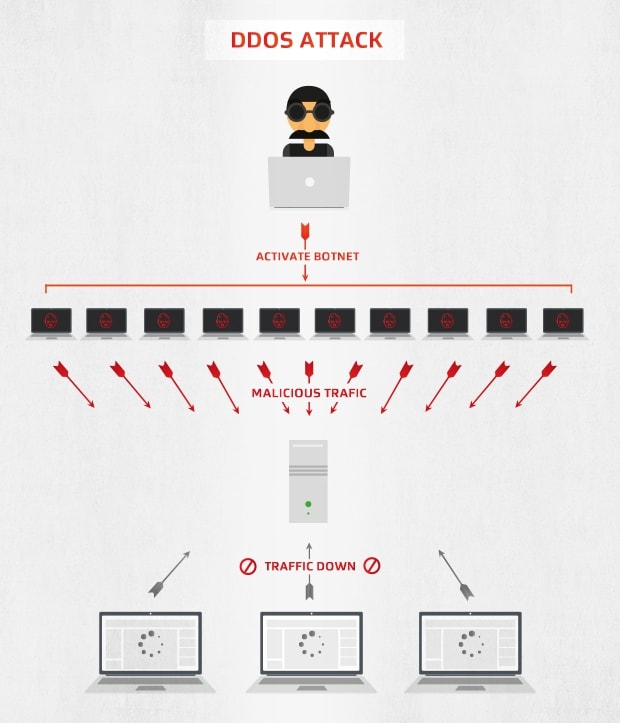

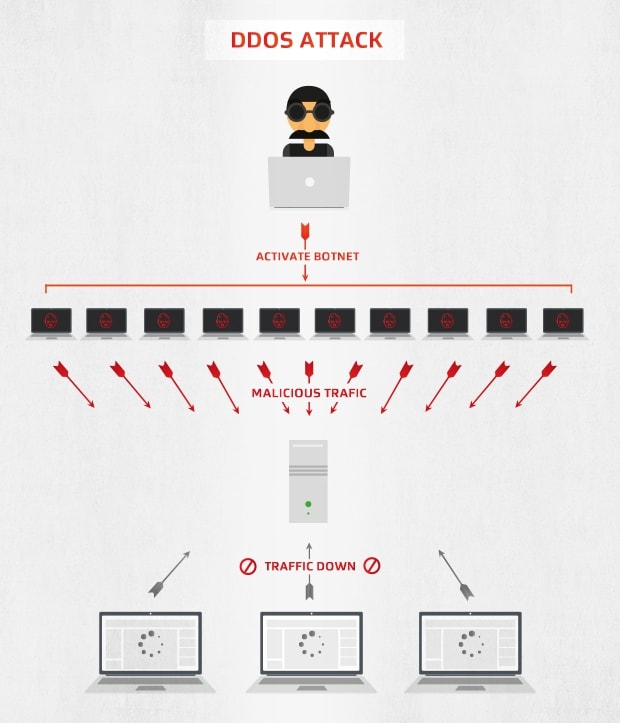

Il existe de nombreuses façons d'effectuer une attaque DoS, la plus célèbre et la plus répandue étant une attaque DDoS (de l'anglais distributed denial of service ou déni de service distribué en français) qui consiste à forcer ou à piéger un groupe d'ordinateurs pour inonder un serveur de données au point qu'il ne puisse plus être utilisé. Nous en parlerons plus en détail plus loin.

Une attaque DDoS inonde un serveur de tant de requêtes qu'il ne réagit plus, ce qui interrompt alors son service.

Quant à savoir pourquoi les attaques DoS existent, c'est un peu plus compliqué. Une des raisons les plus courantes, mais loin d'être la seule, est le cyber-activisme : un moyen de protester contre un site Web ou une organisation avec laquelle les pirates sont en profond désaccord et veulent faire taire ou intimider. Mais les attaques peuvent aussi être de simples farces, une menace pour obtenir une rançon, une tentative d'extorsion de fonds ou une distraction cachant un piratage plus grave et plus destructeur se déroulant en arrière-plan. Et parfois, elles sont simplement utilisées pour tester les capacités d'un serveur.

Des attaques DoS ont été perpétrées contre tous, depuis les institutions financières jusqu'aux médias électroniques en passant par les jeux vidéo et les groupes religieux et même les gouvernements. Elles sont un composant de base du piratage en ligne et ne vont probablement pas disparaître de sitôt. Mais il y a de bonnes chances que cela ne soit pas vraiment un problème pour vous.

Pourtant, vous êtes venu ici pour en savoir plus et vous ne serez pas déçu.

Comment fonctionne une attaque DoS distribuée ?

Une attaque DDoS repose sur un principe simple : encombrer un serveur d'un trafic inutile pour que les sites Web qu'il héberge fonctionnent lentement, voire pas du tout. Mais comme rien n'est simple sur Internet, en expliquer le fonctionnement en détail nécessitera un peu plus d'informations techniques.

Essayons de rester aussi simple que possible, d'accord ?

Quelques notions de base sur Internet

En 2006, le sénateur américain Ted Stevens est devenu un meme lorsqu'il a décrit Internet comme une « série de tubes », et même si c'est une image imparfaite à bien des égards, il s'agit tout de même d'une analogie efficace que nous allons reprendre. À chaque fois que vous essayez de faire quelque chose en ligne, que ce soit envoyer un message, aller sur un site Web ou jouer à un jeu, votre ordinateur doit communiquer avec un autre ordinateur et/ou serveur. Pour ce faire, ils ont besoin d'un vecteur, comme l'air dans le cas du Wi-Fi ou d'un fil de cuivre/une fibre optique si vous êtes connecté avec des câbles LAN. La vitesse à laquelle le vecteur peut transmettre des données est appelée bande passante : dans le cadre de cette analogie, le diamètre du tube représente donc la largeur de bande passante et un tube plus grand permet de faire circuler davantage d'informations plus rapidement.

Le fait est que vous devez toujours partager votre bande passante/tube avec d'autres ordinateurs, qui essaient eux aussi d'envoyer des messages, d'aller sur des sites Web ou de jouer à des jeux. Les tubes peuvent donc se remplir assez rapidement et si vous essayez d'utiliser un tube déjà plein, vous risquez de brouiller toutes les données qui s'y trouvent déjà.

Prenons une image inexacte mais tout de même utile : imaginez Internet comme une série de tubes et une attaque DDoS comme une obstruction de ces tubes.

Il y a plusieurs façons d'éviter que cela ne se produise : la première est le domaine de collision, qui réduit les réseaux en tubes multiples mais connectés. Pensez à l'eau : si vous raccordez plusieurs tubes et en remplissez un avec de l'eau, alors l'eau se répandra de manière égale dans tous les tubes. Les données se comportent de la même manière, se répartissant sur l'ensemble du réseau de tubes à la recherche d'un ordinateur ou d'un serveur spécifique, ce qui prend à la fois du temps et de l'espace. Pour éviter que cela ne se produise, nous utilisons des « domaines » séparés mais connectés qui agissent comme une sorte de point de contrôle : si vos données tentent de passer et que le point de contrôle réalise qu'elles essaient d'atteindre un ordinateur ou un serveur en dehors du domaine, il rejette la tentative de vos données pour protéger les tubes de toute contamination par vos données. C'est ainsi que fonctionne Internet à échelle internationale.

Mais le deuxième élément à retenir et le plus important dans le cadre de cet article est ce qu'on appelle le retour exponentiel. Si votre ordinateur essaie d'utiliser un tube et remarque qu'il est plein, il attendra une seconde avant d'essayer de l'utiliser à nouveau, en espérant que d'ici là il sera vide et qu'il pourra remplir le tube avec ses propres données. Mais s'il est encore plein, votre ordinateur attendra deux secondes (et un intervalle aléatoire de millisecondes) avant de réessayer. Puis quatre. Puis huit. Puis seize. Et le nombre continuera d'augmenter jusqu'à ce qu'il réussisse enfin ou cesse complètement d'essayer.

Quel est le rapport avec les attaques DDoS ?

Une attaque DDoS est une tentative de remplir le tube ou la bande passante d'un serveur avec une telle quantité de données qu'un retour exponentiel ralentira les sites Web jusqu'à les rendre impossible à utiliser ou totalement inaccessibles. Pour y parvenir, vous avez besoin de beaucoup de données, qui, dans le cas d'attaques DDoS, sont des ordinateurs essayant d'accéder à un serveur. Cela signifie que pour organiser une telle attaque, il vous faut soit avoir de nombreux amis très bien coordonnés à travers le monde, soit, de façon plus réaliste, un botnet.

Si vous êtes trop paresseux pour cliquer sur le lien ci-dessus, disons qu'il s'agit essentiellement d'une gigantesque collection d'ordinateurs et d'appareils connectés à Internet par le biais de malwares qu'un pirate peut commander pour faire toutes sortes de choses peu recommandables, de l'envoi de vagues de spam au piratage de mots de passe. Ils peuvent aussi, bien sûr, orchestrer des attaques DDoS.

Un niveau de complexité supplémentaire

N'allez pas croire que le botnet va attaquer la cible lui-même : seuls des hackers paresseux et inefficaces s'y risqueraient. Les meilleures attaques DDoS ajoutent une couche supplémentaire de complexité (et de protection pour elles-mêmes) en incitant des ordinateurs innocents à faire le sale boulot à leur place. Ces ordinateurs innocents, appelés « réflecteurs », reçoivent une demande de connexion trompeuse de l'un des ordinateurs « zombies » du botnet. Cette demande de contact amènera le réflecteur à penser que le serveur cible essaie de lui tendre la main, et comme une bonne machine, il essaiera de lui répondre pour voir ce dont il a besoin. Si vous obtenez suffisamment de « réflecteurs » innocents pour solliciter le serveur tous en même temps, vous vous retrouvez alors avec une attaque DDoS.

Même des ordinateurs innocents et non infectés peuvent être poussés à participer à une attaque DDoS en devenant des « réflecteurs ».

Les pirates préfèrent cette méthode pour deux raisons. Tout d'abord, il est beaucoup plus facile d'envoyer ces demandes de connexion que d'essayer manuellement de faire une attaque DDoS sur un site Web vous-même et cela permet aux botnets de petite envergure de tromper des réseaux beaucoup plus importants pour qu'ils fassent leur dur labeur pour eux. Deuxièmement, cette méthode offre une couche de protection supplémentaire entre le pirate et le serveur attaqué ; il est donc plus difficile de remonter jusqu'à lui.

Les pirates peuvent également cibler des sections spécifiques d'un site Web ou d'un service à l'aide de cette technique, appelée attaque DDoS de couche d'application, pour désactiver des fonctions particulières (comme par exemple, la fonction de recherche). Généralement, l'objectif est de faire diversion et d'occuper les professionnels de l'informatique alors qu'un autre piratage beaucoup plus important ou nuisible est en cours.

Le problème de l'IoT

Dans le passé, les attaques DDoS étaient un peu plus difficiles à réaliser, parce qu'elles nécessitaient beaucoup d'appareils connectés à Internet et qu'il n'en existait qu'un seul type : les ordinateurs. Mais ces dernières années, de plus en plus d'appareils sont capables de se connecter en ligne, ce qui permet aux botnets de gagner en envergure. Plus il y a d'objets, plus il y a de pings et d'opportunités de remplir un « tube » de données, nous pouvons donc dire en quelque sorte que nous vivons à un véritable âge d'or pour les attaques DDoS. Très réjouissant !

Vous pouvez consulter notre guide ultime des botnets pour en savoir plus.

Autres types d'attaques DoS

Bien sûr, il existe bien d'autres façons que la bonne vieille méthode de l'attaque DDoS pour bloquer un site Web ! Il existe une foule d'autres outils et techniques populaires pour exécuter une attaque par déni de service, même si l'attaque DDoS reste de loin la plus courante.

-

Les attaques dites « Teardrop » envoient des adresses IP fragmentées et des paquets de données surdimensionnés à l'ordinateur cible pour le ralentir ou le faire planter lorsqu'il essaie d'y trouver un sens.

-

Les attaques dites « Banana » créent une boucle de rétroaction en renvoyant tous les messages sortants à l'intérieur d'une cible, ce qui entraîne plus de messages et engendre un véritable chaos.

-

Les attaques par réflexion profitent des appareils réseau mal configurés pour envoyer des fichiers volumineux à tous les appareils connectés en même temps, faisant ainsi exploser le réseau.

-

Les attaques par PDoS (pour Permanent Denial of Service, soit déni de service permanent) impliquent le piratage d'appareils d'IoT et le remplacement complet du micrologiciel par quelque chose de corrompu ou défectueux.

-

Les attaques Nuke impliquent l'envoi de messages d'erreur corrompus ou de données d'information opérationnelle à la cible, la ralentissant jusqu'à ce qu'elle soit complètement bloquée.

-

Lors d'attaques peer-to-peer, des pirates s'introduisent dans le réseau d'une cible et ordonnent à tous les appareils connectés d'essayer de se connecter à un seul site Web ou serveur en même temps.

-

Les inondations par ping (« ping flood ») consistent simplement à envoyer un grand nombre de pings d'un ordinateur à l'autre (une forme d'attaque simple et un outil courant pour tricher sur les jeux en ligne).

-

Lors des attaques par dégradation de service, les botnets attaquent un site Web par vagues successives, de sorte que le site Web ne s'arrête pas complètement, mais ralentit fréquemment de façon imprévisible.

-

Les attaques HTTP POST sont une méthode d'attaque obsolète qui implique l'envoi de données cibles mais leur diffusion est si lente que les autres données doivent « attendre » qu'elles soient terminées avant de partir.

-

Les attaques de déni de service de niveau 2 trompent le mécanisme de défense d'une cible en bloquant le réseau à partir d'Internet et en mettant tout hors ligne.

-

L'attaque « Ping of Death » est un ping malveillant et malformé de plus de 65 535 octets, qui provoque la panne de certains systèmes lorsqu'ils tentent de le traiter.

-

Les attaques par amplification manipulent le DNS accessible au public pour envoyer le trafic DNS vers des sites non préparés. Il s'agit en quelque sorte d'une attaque par réflecteur à plus grande échelle.

-

L'attaque « Slowloris » (ou RUDY) essaie d'accaparer autant de connexions à un site Web ou à un service que possible pendant aussi longtemps que possible, pour limiter la disponibilité laissée aux utilisateurs légitimes.

-

Les attaques de type « shrew » ciblent le protocole de commission de transmission avec des rafales d'activité rapides pour exploiter les mécanismes de temporisation et ralentir le trafic légitime.

Et cette liste ne cesse de s'allonger à mesure que l'on découvre de nouvelles vulnérabilités et crée de nouveaux outils pour combler les lacunes et perturber le trafic.

Quelles sont les cibles des attaques DoS ?

Si vous êtes réfugié dans votre bunker souterrain, terrifié à l'idée qu'un mystérieux individu va essayer de vous lancer une attaque DDoS pour vous empêcher de découvrir la vérité, vous pouvez respirer et enlever le papier aluminium de votre tête. Les attaques DoS ne sont jamais effectuées contre des individus : elles sont toutes effectuées contre des serveurs pour détruire des sites Web spécifiques (et tout autre site Web qui pourrait être hébergé accidentellement sur ledit serveur). De plus, contrairement à la plupart des autres attaques en ligne, il n'y a aucun avantage financier ou pratique à attaquer au hasard des sites via une attaque DoS : elles sont toujours effectuées dans un but précis. Tant que vous n'hébergez pas de données douteuses (ou que vous n'êtes pas un personnage controversé avec un blog ou un site Web spécifique ou autre), vous n'avez pas vraiment à avoir peur.

Les attaques DoS sont-elles légales ?

En théorie, non. En pratique, comment dire...

Fondamentalement, l'exécution d'une attaque DoS sur n'importe quelle organisation ou site Web est considérée comme un crime, mais pas comme un crime vraiment terrible. Dans la plupart des cas, vous serez passible d'environ un an d'emprisonnement et d'une lourde amende, mais si votre attaque DoS vise quelque chose de plus grave (par exemple, un poste de police), alors d'autres accusations pourraient s'ajouter. Certains soutiennent qu'une attaque DoS devrait être une forme légitime de protestation, mais d'une manière générale, vous rencontrerez toujours des problèmes aux États-Unis et au Royaume-Uni si vous vous amusez à lancer des attaques DoS.

Mais dans la pratique, la légalité des attaques DoS reste matière à débat. En effet, les gouvernements peuvent utiliser et ont déjà utilisé les attaques DoS (voir ci-dessous) comme une forme de cyberguerre et les organisations peuvent se cibler mutuellement avec des attaques DoS pour tester la capacité des serveurs et/ou leur équipe de cybersécurité. Même si vous ne devriez pas lancer d'attaques DoS tout court, sachez simplement que le fait d'être pris vous attirera des ennuis.

Exemples d'attaques DoS célèbres

Il y a eu beaucoup d'attaques DoS dans l'histoire relativement courte d'Internet. Voyons quelques exemples, d'accord ?

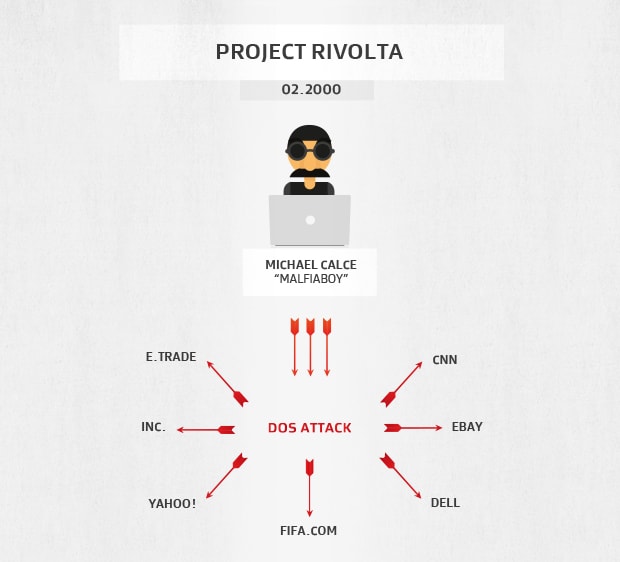

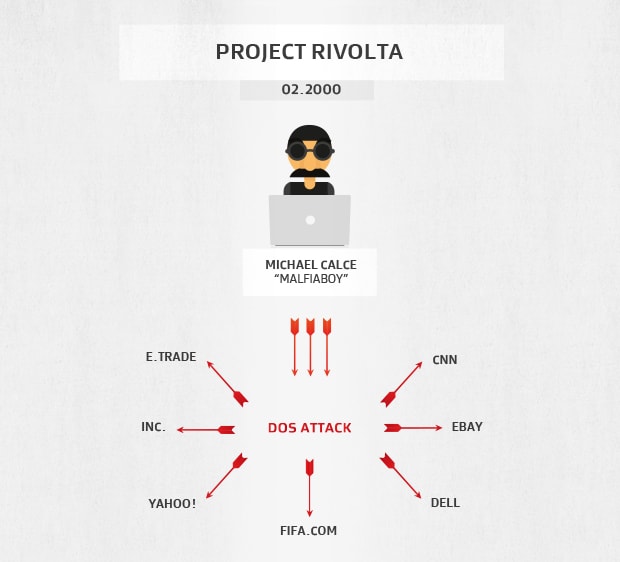

Projet Rivolta : la terreur de la fin du siècle

Alors que sonnaient les douze coups de minuit et que débutait un nouveau millénaire, les gens retenaient leur souffle dans l'attente du fameux bug de l'an 2000. En fin de compte, rien ne s'est produit qui justifie une telle anxiété mais un autre cataclysme sur Internet se cachait en coulisses : Le projet Rivolta. Le 7 février de la même année, un maître canadien du piratage informatique, Mafiaboy, lance une attaque DoS massive contre les plus grands sites Web sur le net de l'époque : Yahoo!, Fifa.com, Amazon.com, Dell, Inc., E*TRADE, eBay, CNN, et d'autres. Il s'est introduit par effraction dans chaque réseau pour installer un logiciel gouffre, qui a inondé les cibles d'un trafic agressif. En d'autres termes, il a effectué une attaque PDoS.

L'affaire était énorme : il s'agissait non seulement de l'une des premières attaques DoS jamais effectuées, mais elle a duré beaucoup plus longtemps que les attaques DoS standard, limitant l'accès à ce qui représentait plus ou moins l'ensemble de l'Internet pendant une semaine entière avant que les gouffres puissent être résolus.

Le projet Rivolta a été la première véritable attaque DoS

Une chasse à l'homme internationale a été organisée pour capturer l'auteur, et comme il parlait trop (il s'en vantait beaucoup en ligne), Mafiaboy a été arrêté et on a découvert qu'il était un simple adolescent canadien nommé Michael Calce. Il a été condamné à 8 mois dans un centre de détention, avec un accès limité à Internet.

L'attaque DoS n'a duré qu'une semaine, mais le fait de savoir qu'Internet pouvait être « cassé » par un jeune de 15 ans ? Cela a eu un impact beaucoup plus important, nuisant à l'économie mondiale et conduisant de nombreuses personnes à reconsidérer sérieusement la sécurité en ligne.

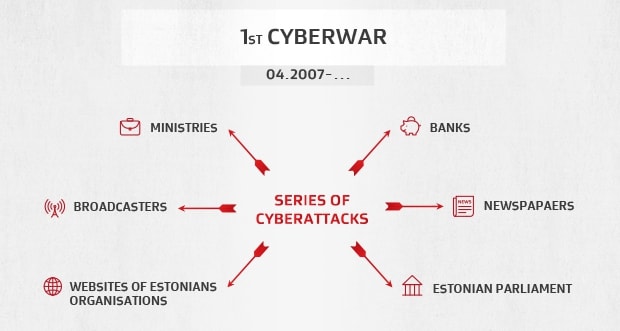

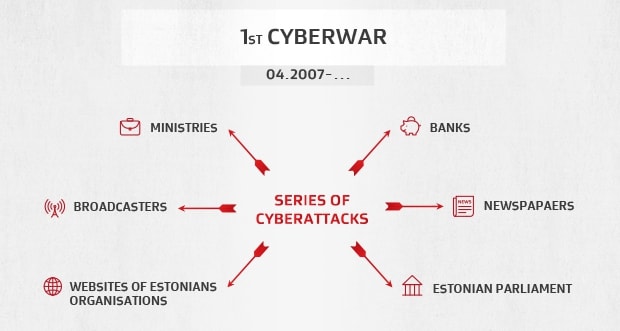

Les attaques sur l'Estonie de 2007 : la première cyberguerre

De nos jours, la cyberguerre est une chose courante et communément admise, les gouvernements se piratant, s'espionnant et s'infectant mutuellement à fréquence régulière afin de prendre le dessus sur leurs alliés et leurs ennemis. Mais en 2007, ce monde obscur a été révélé au public lorsque des dizaines de sites Web exploités par des organisations et des entreprises estoniennes ont été fermées en raison d'une attaque DoS à l'échelle de tout le pays, allant des ping floods aux attaques DDoS.

Les banques, les journaux et même le parlement ont tous été pris pour cible et ont été hors service pendant plusieurs semaines, ce qui a rapidement déclenché des émeutes dans un pays déjà instable. Les citoyens n'avaient plus accès à leur argent, les employés du gouvernement pouvaient à peine communiquer et il devenait pratiquement impossible de suivre l'actualité. Lorsque la situation a pu être contenue et corrigée, les dommages avaient déjà été faits : les émeutes ont provoqué en tout 150 blessés et un mort.

L'assaut contre l'Estonie a cimenté la place du DDoS dans l'arsenal des armes de cyberguerre.

Comme pour la plupart des cyberattaques, il s'est avéré difficile de retrouver les responsables. Des enquêteurs internationaux ont accusé la Russie car les attaques provenaient d'adresses IP russes, les instructions en ligne étaient en langue russe et Moscou n'a offert aucune aide lorsque l'Estonie l'a demandée, mais jusqu'à présent, le seul homme accusé est un nationaliste estonien qui pourrait être directement lié aux attaques. Il a été condamné à une amende.

Le résultat direct de cette attaque a été la création du Centre d'excellence de cyberdéfense coopérative de l'OTAN à Tallinn, en Estonie.

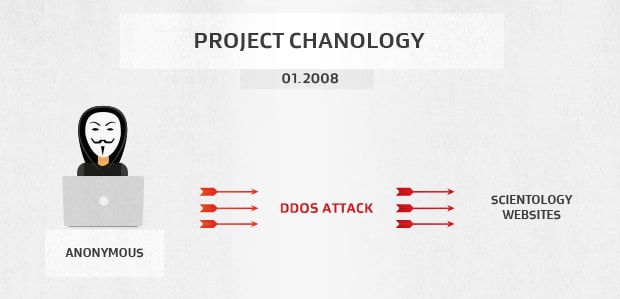

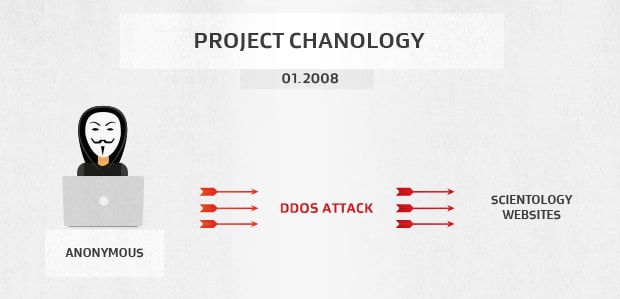

Projet Chanology : des rebelles avec une noble cause

Avant 2008, les Anonymous n'était qu'un groupe de plaisantins en ligne qui s'amusaient un peu à l'occasion mais n'avaient guère d'importance. Après 2008, ils sont devenus le visage du deep Web et on en parlait comme s'ils étaient une sorte de divinité en ligne sans forme. Le projet Chanology en est la principale cause.

Une campagne en ligne contre l'Église de Scientologie, le projet Chanology, marque la première fois où les attaques DoS ont été utilisées comme une forme de protestation : les Anonymous s'opposent à presque tout ce que la Scientologie défend. Bien que les attaques DoS contre les sites Web de Scientologie aient été la principale méthode d'attaque, les Anonymous ont également divulgué des documents, fait des farces à longue distance pour perturber et déranger l'Église, et organisé des manifestations en direct cachés derrière leurs iconiques masques de Guy Fawkes. L'opération a duré pendant plus d'un an.

Bien que des coups aient été échangés des deux côtés, l'Église de Scientologie et les Anonymous sont tous deux restés sur pied, bien qu'ils aient considérablement changé depuis cette expérience. Mais le plus grand héritage laissé par le projet Chanology est qu'il allait inspirer d'innombrables autres formes de protestation en ligne à l'intérieur et à l'extérieur du groupe : en 2010 par exemple, dans le cadre de l'« Operation Payback », les Anonymous ont réalisé des attaques DDoS contre la Motion Picture Association of America, la Fédération internationale de l'industrie phonographique et d'autres détenteurs de droits d'auteurs en protestation contre les attaques lancées contre des sites Web de piratage. Un autre exemple au hasard : en 2016, plusieurs pirates informatiques ont lancé une attaque DDoS contre le gouvernement thaïlandais pour protester contre une réglementation stricte d'Internet.

Une chose est sûre : cette querelle avec l'Église de Scientologie a cimenté l'importance des attaques DDoS dans l'histoire de la protestation.

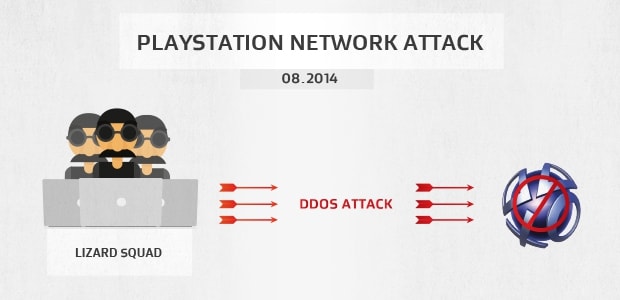

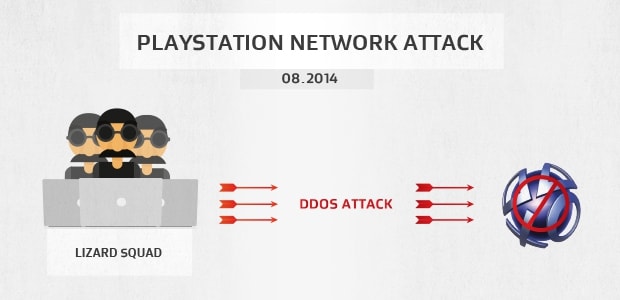

Le piratage du Playstation Network de 2014 : une attaque qui donne l'exemple

En août 2014, le réseau PlayStation Network (c'est-à-dire la façon dont les consoles PlayStation se connectaient pour permettre de jouer en ligne) a été rendu inutilisable par une attaque DDoS à grande échelle, qui a détruit les serveurs et empêché des dizaines de millions de personnes de jouer en ligne.

Les pirates à l'origine de l'attaque, du feu collectif Lizard Squad, ont affirmé que l'attaque avait été orchestrée par le groupe terroriste ISIS et qu'ils avaient également posé une bombe dans l'avion que le président de Sony Online Entertainment, John Smedley, avait utilisé pendant l'attaque. L'avion avait toutefois atterri sans problème.

Les attaques DoS sont assez courantes dans le monde du jeu, il n'y aurait donc a priori rien de spécial à retenir de cette attaque... mais le PSN avait déjà été victime d'un piratage énorme et d'une violation de données en 2011 qui a laissé Sony aux prises avec de sérieuses difficultés, promettant malgré tout d'améliorer sa sécurité en ligne. Ce piratage, à peine trois ans plus tard, était de bien plus petite envergure, mais a fait de gros dégâts en nuisant encore plus à la confiance des consommateurs envers Sony et en montrant à quel point les entreprises peuvent être impuissantes face au monde connecté moderne.

Un peu dommage, non ?

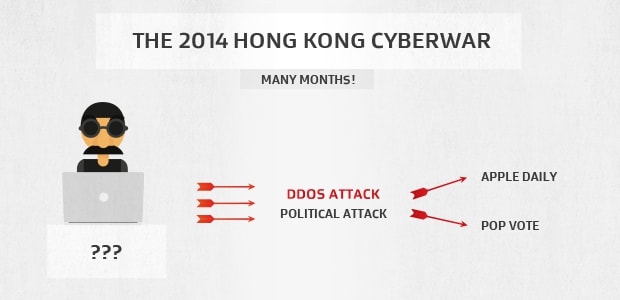

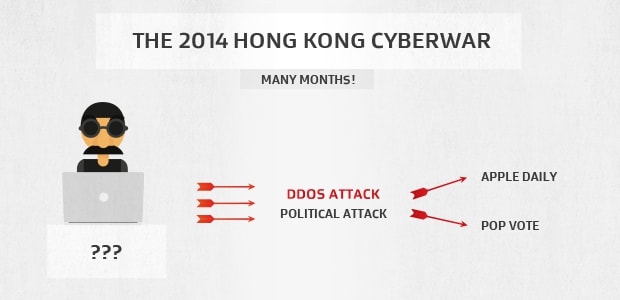

La cyberguerre de Hong Kong de 2014 : une attaque pas comme les autres

L'Estonie a peut-être été le premier pays à être victime d'une attaque politique, mais ce n'était pas la dernière, ni même la pire. Cet honneur revient à la presse indépendante de Hong Kong, qui n'a pas été victime d'attaques DDoS pendant des jours ou des semaines, mais pendant plusieurs mois, à mesure que les protestations « Occupy Central » se sont multipliées et ont gagné en violence.

Les sites Apple Daily et PopVote, qui ont orchestré de fausses élections et encouragé les manifestations qui ont submergé la ville de Hong Kong, se sont retrouvés victimes d'une attaque DDoS sans précédent, avec plus de 500 gigaoctets de trafic indésirable transmis à leurs serveurs en même temps via les serveurs Amazon et LeaseWeb. Cette attaque les a rendus presque totalement inutiles. Au bout du compte, la société mère de ces deux sites Web, Cloudflare, s'est également retrouvée ciblée par l'attaque DoS.

Jusqu'à 250 millions de requêtes DNS ont été rajoutées par seconde.

Malheureusement, les attaques DoS n'ont pris fin que lorsque les manifestations ont été violemment dispersées en décembre 2014, avec 955 arrestations, 255 blessés parmi les manifestants, 130 policiers blessés, sans que la Chine ne se rapproche pour autant d'un système d'élections libres.

Que pouvez-vous faire pour vous protéger des attaques DoS ?

Pas grand-chose, pour résumer.

À part vérifier que votre ordinateur ne fait pas partie d'un botnet (il vous faut donc installer un antivirus, améliorer la sécurité de votre routeur et mettre à jour les mots de passe de votre appareil connecté), pour vous assurer que vous ne contribuez pas directement aux attaques DoS, vous ne pouvez rien faire en prévention. Et même si vous n'êtes pas l'auteur d'une attaque DoS, il n'y a pas grand-chose que vous ne puissiez faire si votre ordinateur est l'un des appareils réflecteurs car ce concept exploite des pratiques informatiques légitimes.

Cela dit, si vous exécutez un serveur ou si vous êtes un administrateur Web, vous disposez de quelques outils pour faire face à de nombreux types d'attaques DoS... si vous êtes assez rapide pour les détecter :

-

Le trafic indésirable peut être redirigé vers un « trou noir », un serveur inexistant où il ne dérangera personne.

-

Il existe des outils de gestion de la bande passante qui peuvent examiner et identifier les paquets de données potentiellement dangereux et les bloquer avant qu'ils n'accèdent à votre réseau.

-

Des filtres en amont peuvent utiliser des « centres d'épuration » pour filtrer les mauvaises connexions et ne permettre qu'aux bonnes d'atteindre le réseau.

-

Et il existe toujours la possibilité de louer plus de bande passante pour accommoder tout le « trafic » supplémentaire.

Les pare-feux que nous proposons dans AVG AntiVirus Business Edition peuvent également bloquer les attaques DoS extrêmement simples si vous leur demandez de bloquer tout le trafic provenant d'une certaine adresse IP problématique.

Mais pour l'utilisateur moyen ? Ce n'est pas vraiment quelque chose qu'il peut contrôler. Vous devriez vous en sortir ou peut-être vous résoudre à utiliser un autre service pour l'instant. Il y a des destins pires que celui d'utiliser Hulu, non ?

Outils d'oppression. Outils de protestation.

Les attaques DoS n'ont pas fini de faire parler d'elles, pour le meilleur ou pour le pire.

Bien qu'il soit généralement facile pour nous de condamner toutes les formes d'attaques en ligne, les attaques DoS prennent une place très particulière dans le paysage des menaces en ligne. Ce sont des outils d'oppression, mais aussi de protestation. Elles ont bien sûr un caractère malveillant mais restent moins condamnables que les fuites de données et le doxxing. Elles peuvent faire de gros dommages collatéraux mais le citoyen moyen n'en est jamais la première cible. Bien que nous aimerions vivre dans un monde où les attaques DoS n'existent pas, il serait encore mieux d'exister dans un monde où elles ne seraient tout simplement pas nécessaires.

Et s'il n'y a peut-être rien que l'utilisateur moyen puisse faire pour contrer une attaque DoS d'un point de vue technique, peut-être que nous pourrions faire en sorte de nous rapprocher chaque jour un peu plus de ce monde idéal. Mais nous nous éloignons un peu du sujet d'origine, n'est-ce pas ?

En conclusion, n'oubliez pas le principal : attention à votre sécurité en ligne !

%20Attacks/What_is_a_DDoS_Attack-Hero.jpg?width=1200&name=What_is_a_DDoS_Attack-Hero.jpg)