O que é EternalBlue?

O EternalBlue é um exploit da Microsoft desenvolvido pela NSA (National Security Agency) para coletar informações — o exploit permite o acesso remoto a dados em dispositivos Microsoft. O EternalBlue foi roubado da NSA em 2017 pelo grupo de hackers Shadow Brokers e, desde então, tem sido usado para lançar ataques cibernéticos devastadores em todo o mundo, como o WannaCry, o Petya/NotPetya e o Indexsinas.

Como o EternalBlue funciona?

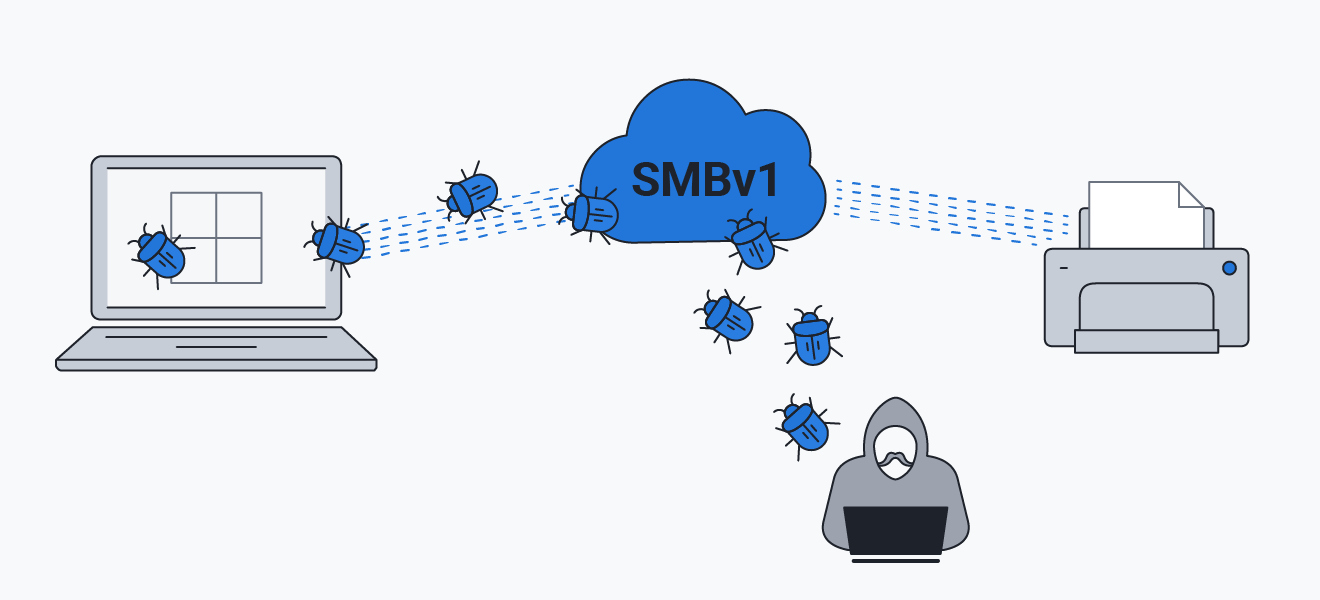

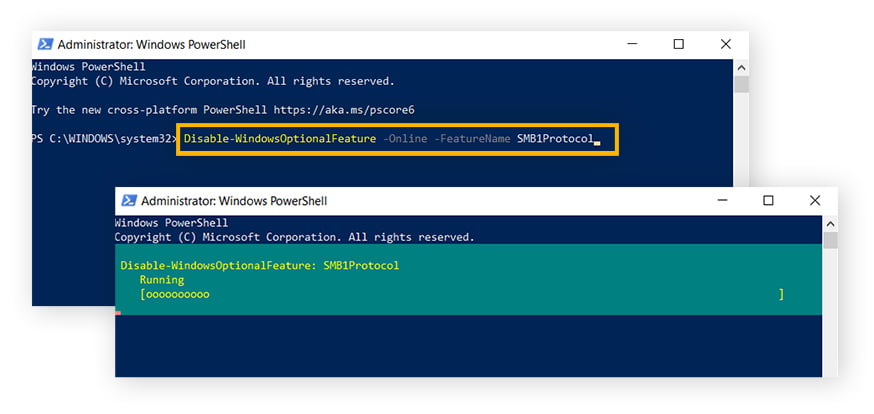

O exploit EternalBlue (também conhecido como MS17-010) tira proveito de uma falha em um protocolo de compartilhamento de arquivos de rede em computadores Microsoft chamado SMBv1. O protocolo de rede Server Message Block versão 1 ajuda os computadores a compartilhar arquivos com impressoras, portas e outras máquinas Windows. Mas o SMBv1 contém erros que permitem que os hackers enviem pacotes de dados maliciosos para a rede. Uma vez dentro, o malware pode se espalhar para todos os dispositivos na rede e além dela.

O EternalBlue aproveita as vulnerabilidades do SMBv1.

O EternalBlue aproveita as vulnerabilidades do SMBv1.

Apesar das tentativas da Microsoft de corrigir a vulnerabilidade e proteger os usuários, os hackers usaram esse exploit de computador para lançar alguns dos maiores ataques cibernéticos da história. Atualmente, a maioria dos computadores Microsoft está protegida contra o EternalBlue, mas muitos ainda estão em risco.

Se o EternalBlue é antigo, por que devemos nos preocupar?

Os ataques cibernéticos mais famosos envolvendo o exploit EternalBlue ocorreram em 2017. Desde então, a maioria dos dispositivos da Microsoft foi corrigida, o que significa que a vulnerabilidade EternalBlue foi corrigida. Mas ainda há muitos dispositivos que não receberam o patch de segurança vital.

A atualização de software que corrige as vulnerabilidades e exposições do EternalBlue (denominada patch MS17-010) tem um ponto fraco: ela precisa ser instalada pelo usuário. Os pesquisadores estimaram que há mais de 1 milhão de servidores SMB acessíveis a qualquer pessoa na Internet, e muitos deles são vulneráveis a ataques do EternalBlue.

Indexsinas

O Indexsinas é o mais recente ataque do EternalBlue que se tornou global. O Indexsinas é um worm de computador, ou seja, um vírus de computador autorreplicante que infecta um computador, replica-se e infecta outro. Os ataques de worms causam uma reação em cadeia de infecção que é difícil de ser interrompida.

Desde 2019, o Indexsinas vem obtendo acesso a servidores Windows usando a vulnerabilidade EternalBlue. Quando um dispositivo é infectado pelo worm, os invasores podem usá-lo como quiserem. Eles podem excluir arquivos, controlar funções e até mesmo vender o acesso ao seu computador para outros agentes mal-intencionados e hackers perigosos. Acredita-se que os computadores afetados pelo Indexsinas estejam sendo usados para minerar criptomoedas, que são então depositadas nas carteiras dos cibercriminosos.

O indexsinas está vivo e saudável, e é possível que os hackers por trás dele não sejam pegos tão cedo. Para se manterem protegidos, os indivíduos e as empresas que usam dispositivos Microsoft devem realizar atualizações regulares para corrigir as vulnerabilidades. Com um software antivírus poderoso como o AVG AntiVirus, você pode executar uma verificação de rede para ver se seu dispositivo está vulnerável ao EternalBlue ou a outras vulnerabilidades de segurança.

Histórico do EternalBlue: anos de destruição de dados

O EternalBlue é um pouco como o monstro de Frankenstein. Ele foi criado propositalmente pelo governo dos EUA, que depois perdeu o controle sobre ele. Desde então, ele percorre o mundo causando estragos por onde passa – e simplesmente não morre.

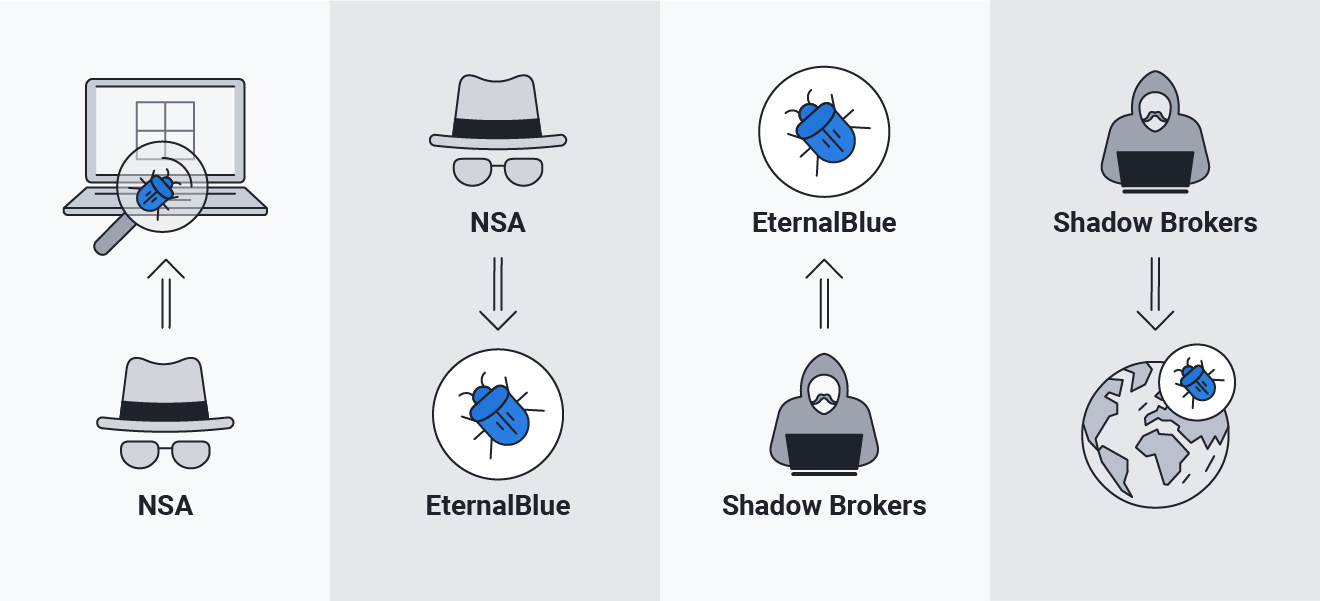

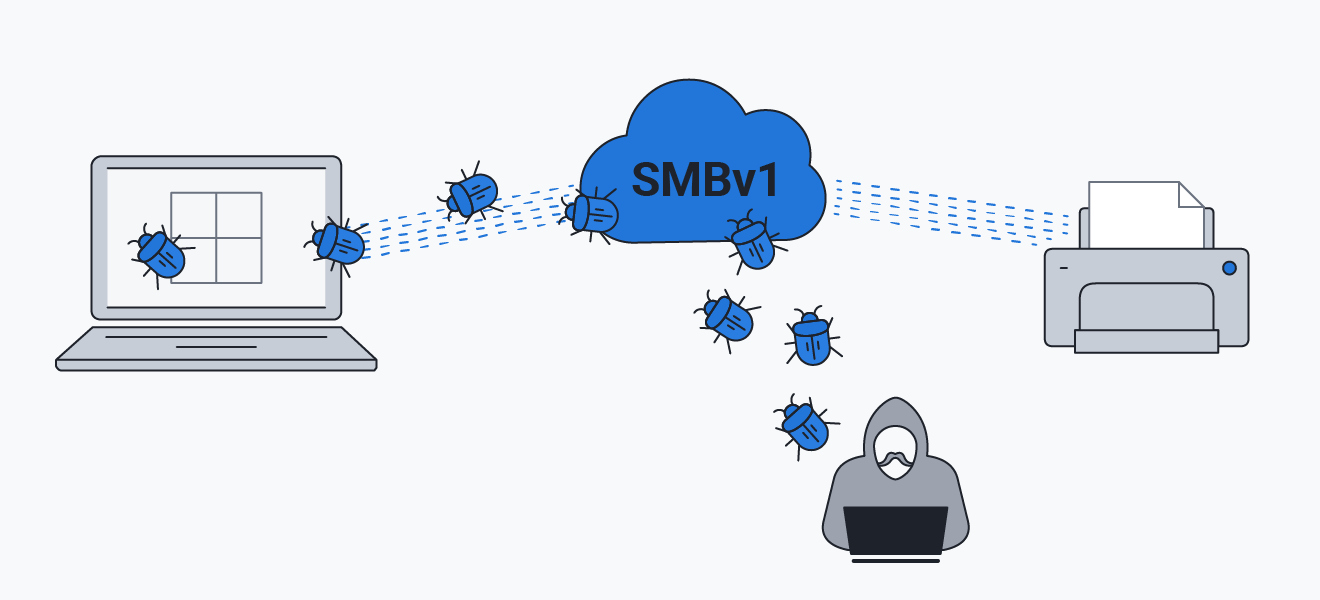

Não se sabe exatamente quando o exploit EternalBlue foi identificado, mas sabemos que ele foi originalmente encontrado pela Agência de Segurança Nacional dos EUA (NSA) como parte de seu plano para estocar e transformar vulnerabilidades de segurança cibernética em armas. Aparentemente, a NSA usou o EternalBlue durante anos para coletar informações.

Então, em abril de 2017, a NSA foi invadida pelo grupo de hackers Shadow Brokers, e o EternalBlue foi exposto. Shadow Brokers vazou o EternalBlue no Twitter (agora X), liberando-o para o mundo. O EternalBlue está registrado no National Vulnerability Database como CVE-2017-0144.

Cerca de um mês antes do vazamento, a Microsoft havia lançado o Boletim de Segurança MS17-010, uma correção para o exploit EternalBlue. Isso sugere que a NSA provavelmente informou a Microsoft sobre a violação logo após a invasão do Shadow Brokers. Mas os esforços da Microsoft não foram suficientes para impedir os grandes ataques cibernéticos que começaram apenas um mês após o vazamento dos Shadow Brokers. Milhões de indivíduos e organizações ficaram vulneráveis ao roubo de dados e a toda uma gama de malware.

Os maiores hacks possibilitados pelo EternalBlue foram o WannaCry e o NotPetya, ambos iniciados dois meses após o vazamento do EternalBlue.

O EternalBlue foi descoberto pela NSA e posteriormente disseminado pelo grupo de hackers Shadow Brokers.

O EternalBlue foi descoberto pela NSA e posteriormente disseminado pelo grupo de hackers Shadow Brokers.

WannaCry

O WannaCry foi o primeiro grande ataque cibernético que aproveitou o exploit EternalBlue. Lançado em maio de 2017, cerca de um mês depois que o Shadow Brokers vazou o EternalBlue, o WannaCry foi um tipo de ataque de ransomware, que é um ataque cibernético que captura dados e os bloqueia atrás de um paywall até que um resgate seja pago.

Espalhando-se rapidamente, o WannaCry não tinha um alvo específico, mas não demorou muito para que grandes instituições fossem afetadas. Alguns dos maiores nomes incluem FedEx, LATAM Airlines e o Serviço Nacional de Saúde do Reino Unido (NHS). Estima-se que os danos causados pelo WannaCry sejam da ordem de bilhões de dólares.

Petya/NotPetya

O Petya foi um ataque cibernético lançado originalmente em 2016. Mas, na época, isso não causou muitos danos. O EternalBlue foi a ferramenta de que ele precisava para se tornar um ataque realmente devastador. Cerca de um mês após o WannaCry, a segunda versão do Petya (denominada NotPetya) começou a se espalhar, tendo como alvo a vulnerabilidade EternalBlue.

O NotPetya foi um ataque de ransomware com um toque particularmente insidioso: Era um vírus sem cura. O ataque cibernético criptografava permanentemente a tabela de arquivos mestre (MFT) e o registro de inicialização mestre (MBR) do computador. Mesmo que você pagasse, seus arquivos não seriam liberados – os sistemas afetados pelo NotPetya foram inutilizados para sempre.

O WannaCry tinha acabado de ganhar as manchetes como um dos maiores hacks da história. Agora, apenas um mês depois, o NotPetya ofuscou o WannaCry em seu alcance e no custo dos danos que causou.

O custo surpreendente do EternalBlue

É difícil determinar o custo da devastação global causada pelo EternalBlue, especialmente porque ele continua a causar danos até hoje.

Estima-se que o WannaCry e o NotPetya tenham causado danos de bilhões de dólares cada um, sendo o NotPetya o pior infrator. E o Indexsinas, em andamento, ainda está aumentando a sua conta.

Aqui estão algumas das organizações que sofreram as maiores perdas devido ao EternalBlue:

-

Merck/MSD (gigante farmacêutica): uS$ 670 milhões

-

FedEx (negócio europeu da TNT Express): uS$ 400 milhões

-

Maersk: uS$ 300 milhões

-

Mondelez: uS$ 180 milhões

Quando você soma os números, é fácil ver por que o EternalBlue ainda é tão importante hoje em dia. Os hackers continuam a usar esse exploit para causar estragos e não vão parar até que não possam mais fazer isso. Todo dispositivo Microsoft deve ser protegido pelo melhor software antivírus gratuito possível para ajudar a evitar o EternalBlue e bloquear outras ameaças perigosas.

Como combater os ataques do EternalBlue

O EternalBlue é como uma porta dos fundos desbloqueada para o seu computador, dando aos hackers acesso aos seus dados pessoais ou até mesmo a toda a sua rede. Os hackers podem facilmente inserir e depositar qualquer malware que desejarem, de ransomware a worms, cavalos de Troia e muito mais.

Veja como evitar ataques do EternalBlue e a possibilidade de ser hackeado:

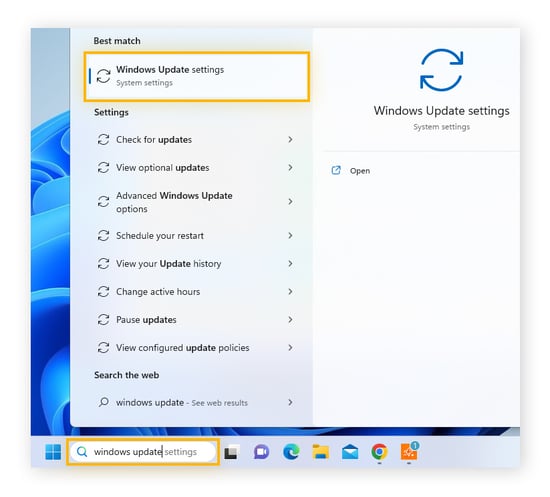

Mantenha os dispositivos atualizados

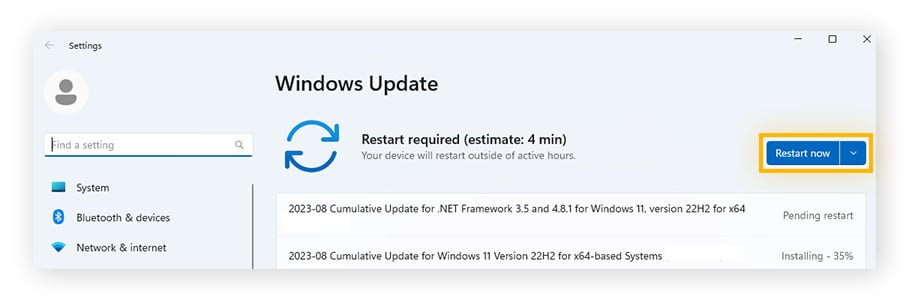

Seja você uma pessoa física ou uma empresa, certifique-se de que todos os seus dispositivos Microsoft estejam atualizados. A atualização de seus dispositivos instalará automaticamente o patch MS17-010 do EternalBlue, fechando efetivamente a porta que o EternalBlue deixou aberta.

-

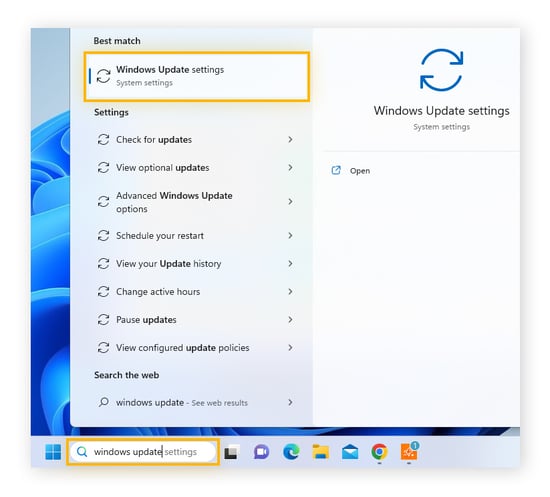

Comece digitando Configurações do Windows Update na caixa de pesquisa e clique em Abrir.

-

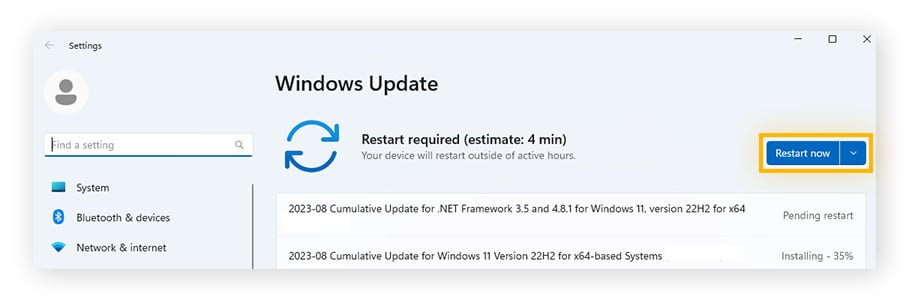

Clique em Restart now (Reiniciar agora) se houver atualizações disponíveis ou Check for updates (Verificar atualizações).

Desativar SMBv1

O SMBv1 é o protocolo de proteção com bugs que causa as vulnerabilidades do EternalBlue. Desative-o se ele estiver em seu computador – normalmente, ele está em versões mais antigas do Windows.

O SMBv1 não é instalado por padrão no:

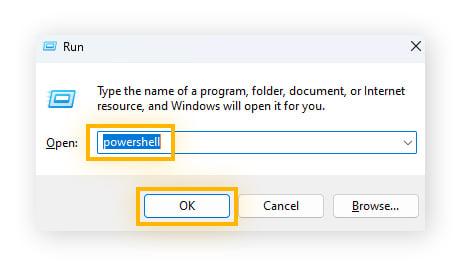

Você pode desativar o SMBv1 por meio do PowerShell:

-

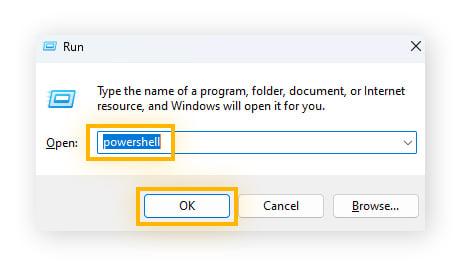

Abra o PowerShell pressionando as teclas Windows + R, digite powershell e clique em OK.

-

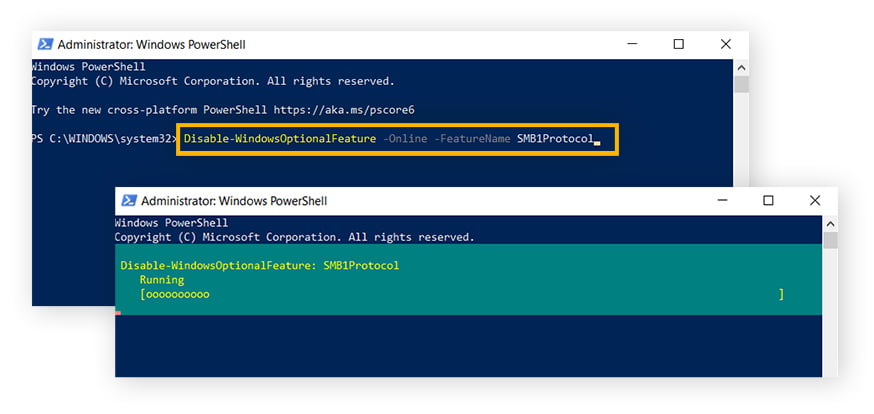

Digite o comando Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol e pressione Enter.

Baixar software antivírus

É fundamental instalar um software antivírus de boa reputação em todos os seus dispositivos. Isso o protegerá do EternalBlue e ajudará a evitar outros ataques de hackers e malware.

Para instalar nosso software antivírus gratuito, siga estas etapas:

-

Faça download do AVG AntiVirus.

-

Siga as instruções na tela para abrir o AVG AntiVirus e instalá-lo.

Instalar o software EDR (para empresas)

Se você estiver administrando uma empresa, certifique-se de que todos os dispositivos da sua rede tenham um software eficiente de detecção e resposta para terminais (EDR). Essa tecnologia protege contra ataques cibernéticos e detecta comportamentos suspeitos e possíveis ameaças em dispositivos para combatê-los antes que possam causar danos.

Proteja-se contra ameaças on-line com o AVG

O mundo digital está repleto de ameaças, e os ataques de segurança cibernética causam estragos em empresas e indivíduos o tempo todo. Mas, ao tomar as precauções corretas, você pode ajudar a se proteger de ataques cibernéticos e malware.

O AVG AntiVirus ajuda a bloquear links inseguros, prevenir vírus de computador e identificar vulnerabilidades como a exploração EternalBlue para ajudar a proteger sua vida digital. Obtenha hoje mesmo a proteção online líder do setor.

O EternalBlue aproveita as vulnerabilidades do SMBv1.

O EternalBlue aproveita as vulnerabilidades do SMBv1. O EternalBlue foi descoberto pela NSA e posteriormente disseminado pelo grupo de hackers Shadow Brokers.

O EternalBlue foi descoberto pela NSA e posteriormente disseminado pelo grupo de hackers Shadow Brokers.