Wat is EternalBlue?

EternalBlue is een Microsoft-software-exploit ontwikkeld door de NSA (National Security Agency) om informatie te verzamelen. De exploit maakt externe toegang tot gegevens op Microsoft-apparaten mogelijk. EternalBlue werd in 2017 gestolen van de NSA door de hackersgroep Shadow Brokers en wordt sindsdien gebruikt om verwoestende cyberaanvallen over de hele wereld uit te voeren, zoals WannaCry, Petya/NotPetya en Indexsinas.

Hoe werkt EternalBlue?

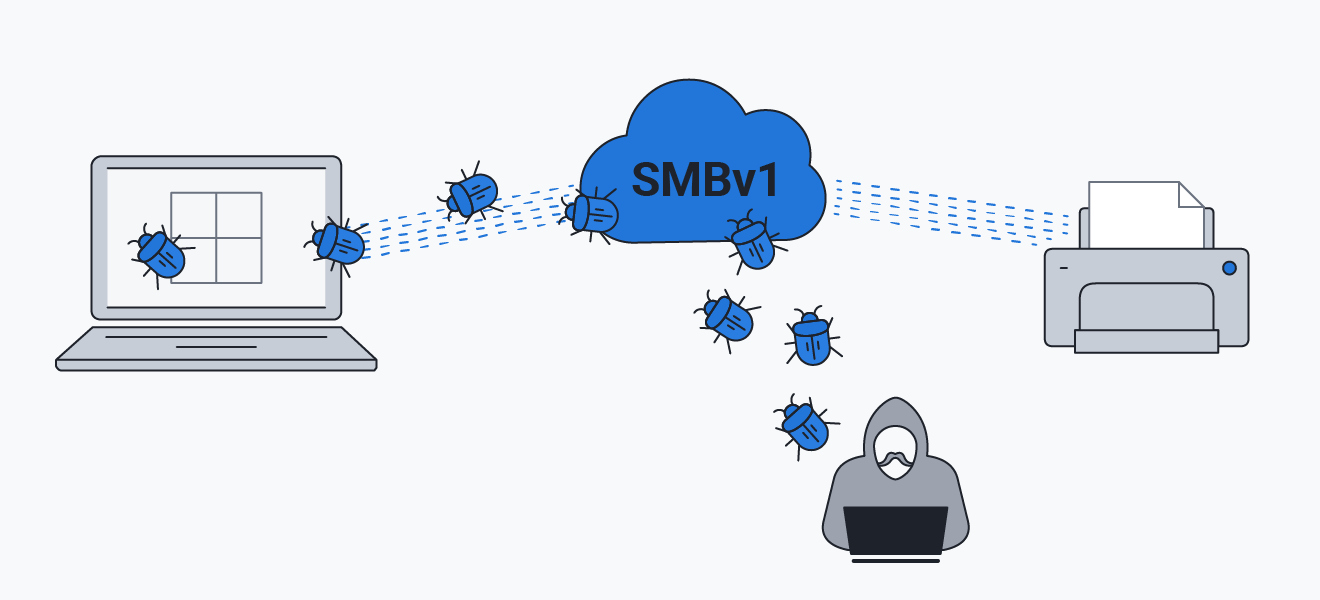

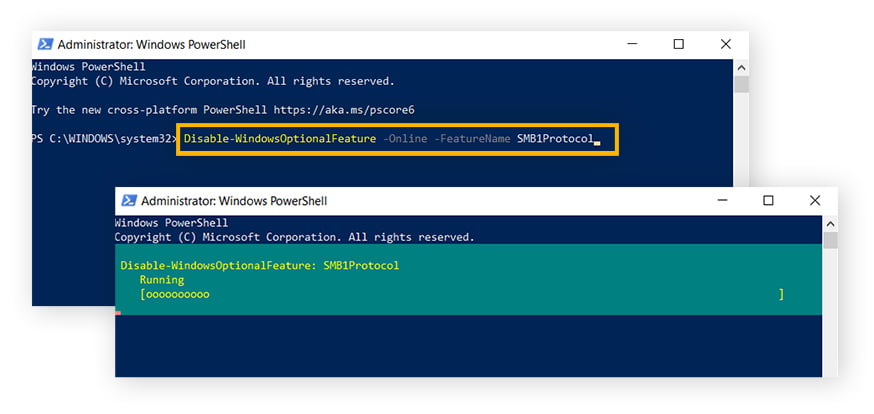

De EternalBlue-exploit (ook bekend als MS17-010) maakt gebruik van een fout in een netwerkprotocol voor het delen van bestanden in Microsoft-computers, SMBv1 genaamd. Het netwerkprotocol van Server Message Block versie 1 helpt computers bestanden te delen met printers, poorten en andere Windows-pc's. Maar SMBv1 bevat bugs waardoor hackers schadelijke gegevenspakketten het netwerk in kunnen sturen. Eenmaal binnen kan malware zich verspreiden naar alle apparaten op het netwerk en daarbuiten.

EternalBlue maakt gebruik van SMBv1-kwetsbaarheden.

EternalBlue maakt gebruik van SMBv1-kwetsbaarheden.

Ondanks pogingen van Microsoft om de kwetsbaarheid te verhelpen en gebruikers te beschermen, gebruikten hackers deze computerexploit om enkele van de grootste cyberaanvallen ooit uit te voeren. Tegenwoordig zijn de meeste Microsoft-pc's beschermd tegen EternalBlue, maar velen lopen nog steeds risico.

Als EternalBlue verouderd is, waarom zouden we ons dan zorgen maken?

De meest beruchte cyberaanvallen met de EternalBlue-exploit vonden plaats in 2017. Sindsdien zijn de meeste Microsoft-apparaten gepatcht, wat betekent dat de EternalBlue-kwetsbaarheid is verholpen. Maar er zijn nog steeds veel apparaten die de essentiële beveiligingspatch niet hebben ontvangen.

De software-update die de kwetsbaarheden en het risico van EternalBlue verhelpt (de MS17-010-patch genoemd) heeft één zwak punt: de patch moet door de gebruiker worden geïnstalleerd. Onderzoekers hebben geschat dat er meer dan 1 miljoen SMB-servers toegankelijk zijn voor iedereen op het internet, en veel daarvan zijn kwetsbaar voor EternalBlue-aanvallen.

Indexsinas

Indexsinas is de nieuwste EternalBlue-aanval die de wereld over is gegaan. Indexsinas is een computerworm, een zichzelf vermenigvuldigend computervirus dat de ene computer infecteert, zich repliceert en vervolgens een andere infecteert. Wormaanvallen veroorzaken een kettingreactie van infecties die moeilijk te stoppen is.

Sinds 2019 krijgt Indexsinas toegang tot Windows-servers met behulp van de EternalBlue-kwetsbaarheid. Zodra een apparaat door de worm is geïnfecteerd, kunnen aanvallers ermee doen wat ze willen. Ze kunnen bestanden verwijderen, functies overnemen en zelfs toegang tot uw computer verkopen aan andere kwaadwillende partijen en gevaarlijke hackers. Er wordt aangenomen dat computers die door Indexsinas zijn getroffen, worden gebruikt voor cryptomining, waarvan de opbrengsten vervolgens in de portemonnee van de aanvallers belanden.

Indexsinas is springlevend en het is mogelijk dat deze hackers niet snel gepakt zullen worden. Om beschermd te blijven moeten personen en bedrijven die Microsoft-apparaten gebruiken, regelmatig updates uitvoeren om kwetsbaarheden te verhelpen. Met krachtige antivirussoftware zoals AVG AntiVirus kunt u een netwerkscan uitvoeren om te zien of uw apparaat kwetsbaar is voor EternalBlue of andere beveiligingslekken.

De geschiedenis van EternalBlue: jarenlange gegevensverstoring

EternalBlue lijkt een beetje op het monster van Frankenstein. Het werd opzettelijk gecreëerd door de Amerikaanse overheid, die er vervolgens de controle over verloor. Sindsdien zwerft het de wereld rond en veroorzaakt het overal schade, en het wil maar niet verdwijnen.

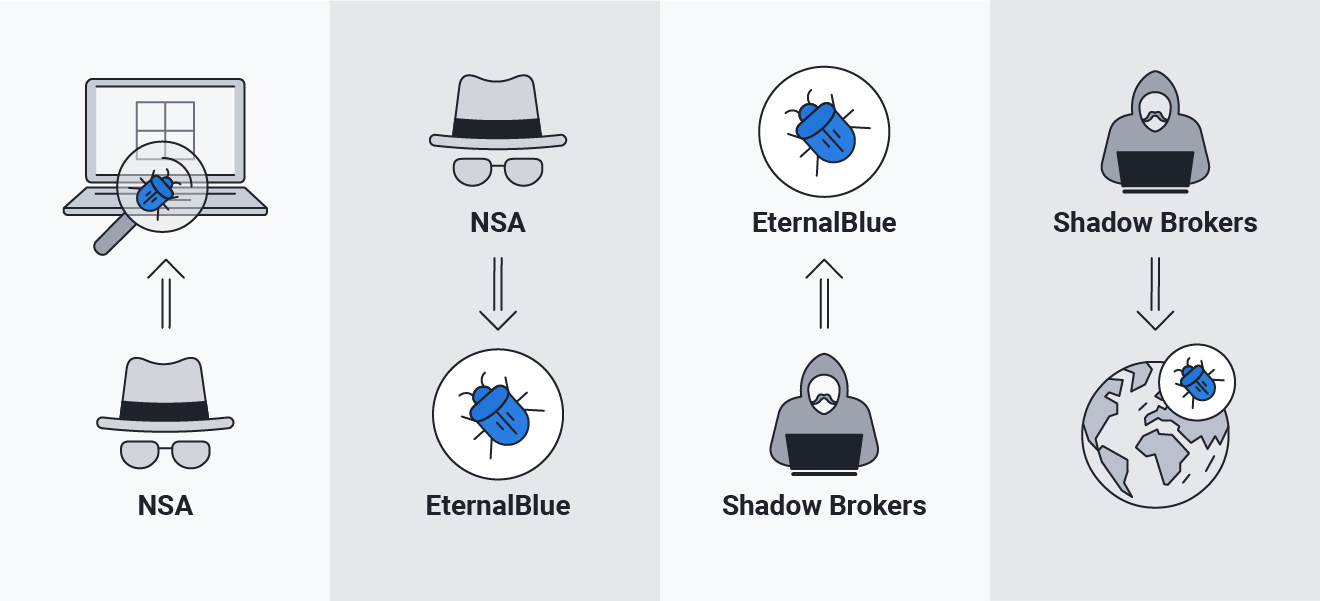

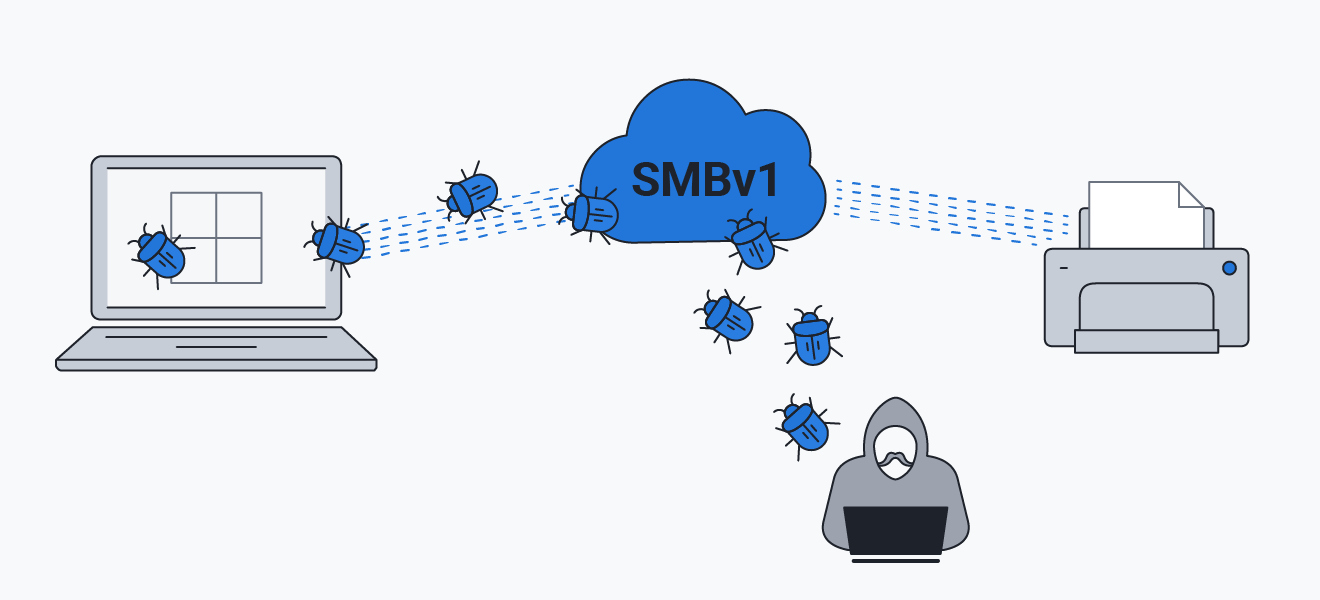

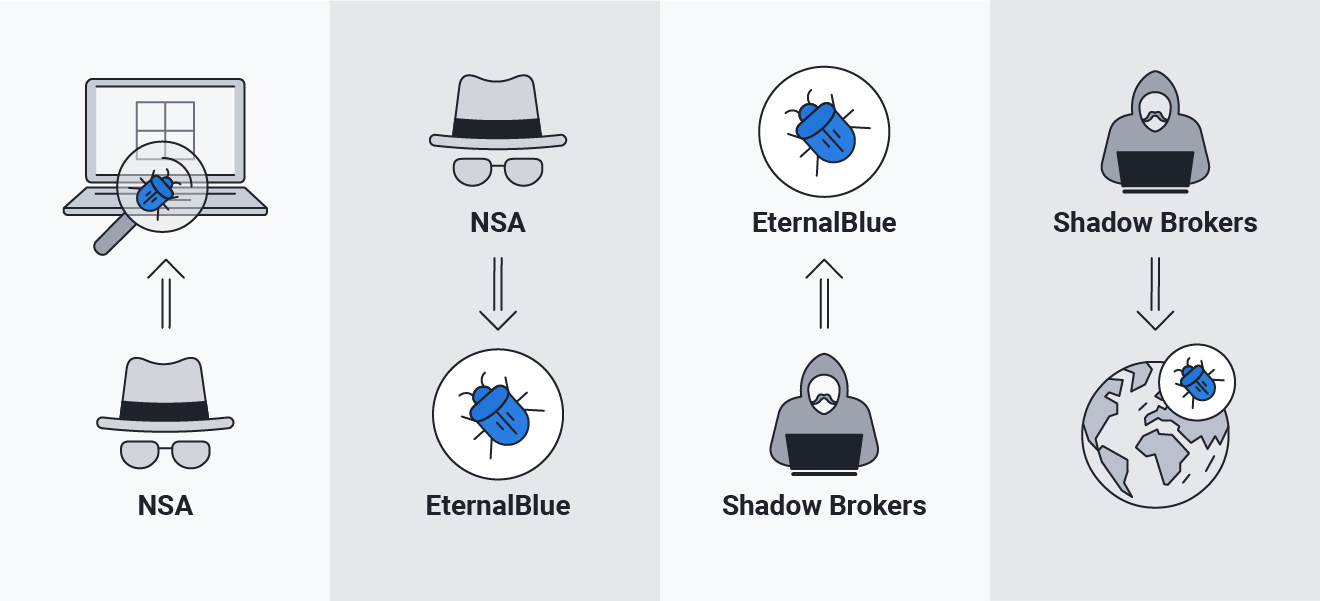

Wanneer EternalBlue precies werd geïdentificeerd, is onbekend. We weten dat de exploit oorspronkelijk werd gevonden door de Amerikaanse National Security Agency (NSA) als onderdeel van hun plan om kwetsbaarheden in cyberbeveiliging te verzamelen en te bewapenen. Blijkbaar heeft de NSA EternalBlue jarenlang gebruikt om inlichtingen te verzamelen.

Vervolgens werd de NSA in april 2017 gehackt door de hackersgroep Shadow Brokers en kwam EternalBlue naar buiten. Shadow Brokers liet EternalBlue uitlekken op Twitter (nu X), waardoor het de wereld in ging. EternalBlue is opgenomen in de National Vulnerability Database als CVE-2017-0144.

Ongeveer een maand voor het lek had Microsoft Security Bulletin MS17-010 uitgebracht, een patch voor de EternalBlue-exploit. Dit suggereert dat de NSA Microsoft waarschijnlijk kort na de hack van Shadow Brokers op de hoogte heeft gesteld van de inbreuk. Maar de inspanningen van Microsoft waren niet genoeg om grote cyberaanvallen te stoppen, die slechts een maand na het lek van Shadow Brokers begonnen. Miljoenen personen en organisaties waren kwetsbaar voor gegevensdiefstal en een stortvloed aan malware.

De grootste hacks die mogelijk werden gemaakt door EternalBlue waren WannaCry en NotPetya, die beide binnen twee maanden na het EternalBlue-lek begonnen.

EternalBlue werd ontdekt door de NSA en werd later verspreid door de hackersgroep Shadow Brokers.

EternalBlue werd ontdekt door de NSA en werd later verspreid door de hackersgroep Shadow Brokers.

WannaCry

WannaCry was de eerste grote cyberaanval die misbruik maakte van de EternalBlue-exploit. WannaCry werd verspreid in mei 2017, ongeveer een maand nadat Shadow Brokers EternalBlue had laten uitlekken. Het was een ransomwareaanval: een cyberaanval waarbij gegevens worden buitgemaakt en achter een betaalmuur worden opgesloten totdat er losgeld wordt betaald.

WannaCry verspreidde zich snel en had geen specifiek doel, maar het duurde niet lang voordat grote instellingen werden getroffen. Enkele van de grootste namen waren FedEx, LATAM Airlines en de Britse National Health Service (NHS). De schade veroorzaakt door WannaCry wordt geschat op miljarden dollars.

Petya/NotPetya

Petya was een cyberaanval die in 2016 voor het eerst werd gelanceerd. Op dat moment richtte Petya niet veel schade aan. Met EternalBlue kon het echter een echte verwoestende aanval worden. Ongeveer een maand na WannaCry begon de tweede versie van Petya (genaamd NotPetya) zich te verspreiden door zich te richten op de EternalBlue-kwetsbaarheid.

NotPetya was een ransomwareaanval met een bijzonder verraderlijke twist: Het was een virus zonder geneesmiddel. Het versleutelde permanent de Master File Table (MFT) en Master Boot Record (MBR) van een computer. Zelfs als u zou betalen, zouden uw bestanden niet worden vrijgegeven. Systemen die door NotPetya werden getroffen, werden voorgoed uitgeschakeld.

WannaCry had net de krantenkoppen gehaald als een van de grootste hacks ooit. Slechts een maand later overtrof NotPetya WannaCry al in zijn reikwijdte en de kosten van de schade die NotPetya veroorzaakte.

De duizelingwekkende kosten van EternalBlue

Het is moeilijk om de kosten van de wereldwijde ravage van EternalBlue te bepalen, vooral omdat het tot op de dag van vandaag schade blijft veroorzaken.

WannaCry en NotPetya hebben elk naar schatting miljarden dollars aan schade veroorzaakt, waarbij NotPetya de grootste boosdoener is. En voor Indexsinas tikt de teller door.

Dit zijn enkele organisaties die het grootste verlies hebben geleden door EternalBlue:

-

Merck/MSD (groot farmaceutisch bedrijf): 670 miljoen dollar

-

FedEx (Europees TNT Express-bedrijf): 400 miljoen dollar

-

Maersk: 300 miljoen dollar

-

Mondelez: 180 miljoen dollar

Als we de cijfers bij elkaar optellen, is het duidelijk waarom EternalBlue nog steeds zo'n groot probleem is. Hackers blijven deze exploit gebruiken om ravage aan te richten en zullen hiermee doorgaan totdat dit niet meer mogelijk is. Elk Microsoft-apparaat moet worden beschermd door de best mogelijke gratis antivirussoftware om EternalBlue te voorkomen en andere gevaarlijke dreigingen te blokkeren.

EternalBlue-aanvallen afweren

EternalBlue is een soort open achterdeur naar uw computer, waardoor hackers toegang krijgen tot uw persoonlijke gegevens of zelfs uw hele netwerk. Hackers kunnen eenvoudig binnenkomen en alle malware installeren die ze maar willen, van ransomware tot wormen tot trojans en meer.

Hier leest u hoe u aanvallen met EternalBlue en mogelijke hacks kunt voorkomen:

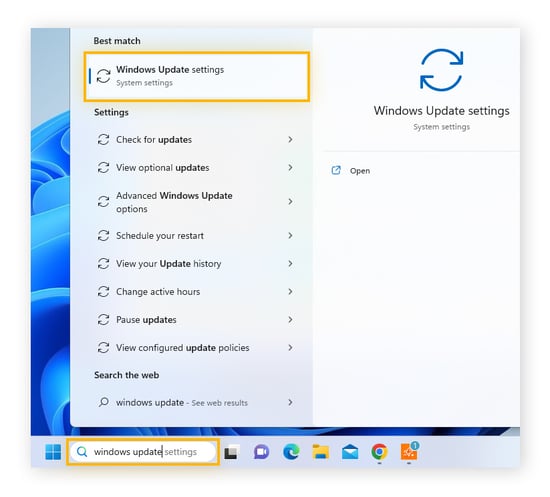

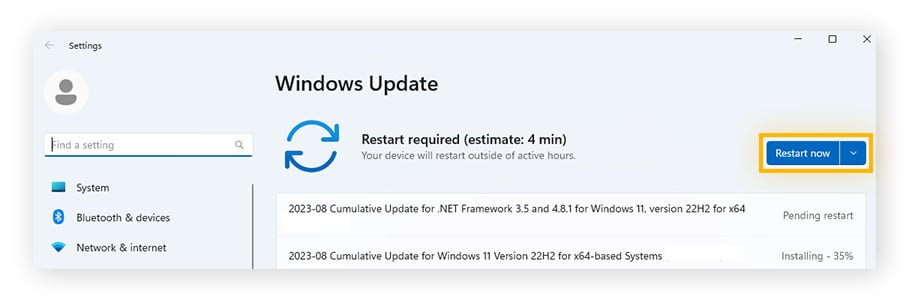

Houd uw apparaten up-to-date

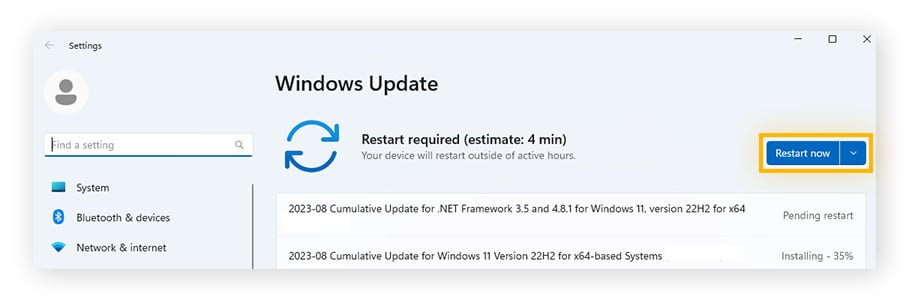

Of u nu een particulier bent of een bedrijf runt, zorg ervoor dat al uw Microsoft-apparaten up-to-date zijn. Als u uw apparaten bijwerkt, wordt automatisch de EternalBlue-patch MS17-010 geïnstalleerd, waardoor de deur die EternalBlue openliet effectief wordt gesloten.

-

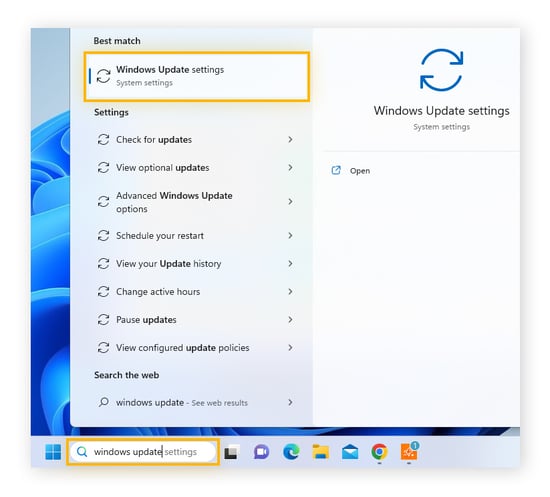

Type Instellingen Windows Update in het zoekvak en klik vervolgens op Openen.

-

Klik op Nu opnieuw opstarten als er updates beschikbaar zijn of op Controleren op updates.

SMBv1 uitschakelen

SMBv1 is het gebrekkige beschermingsprotocol dat de EternalBlue-kwetsbaarheden veroorzaakt. Schakel het uit als het op uw pc staat, meestal op oudere versies van Windows.

SMBv1 is niet standaard geïnstalleerd in:

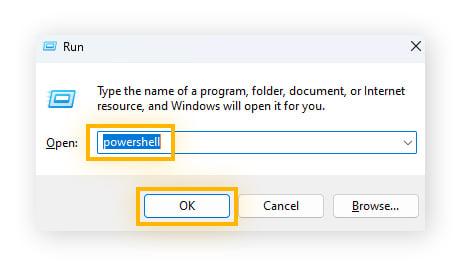

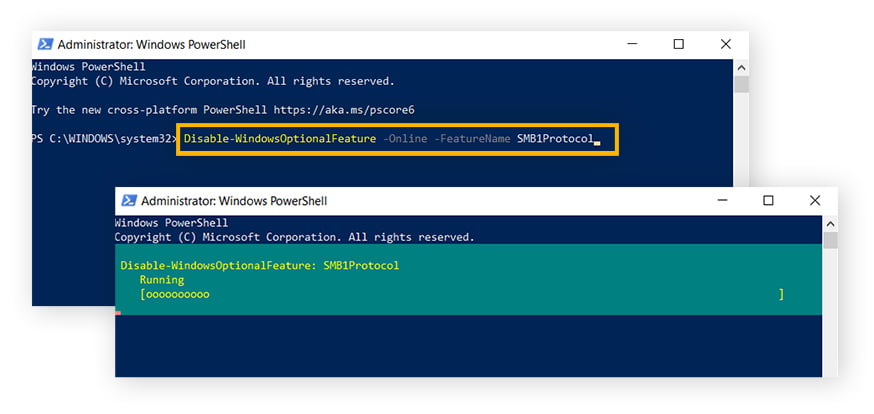

U kunt SMBv1 uitschakelen via PowerShell:

-

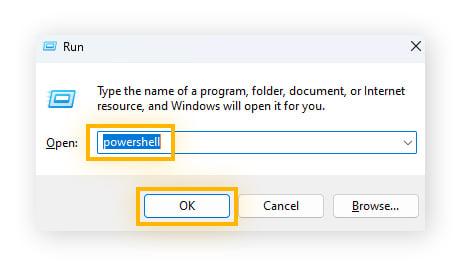

Open PowerShell door op de toetsen Windows + R te drukken, typ powershell en klik op OK.

-

Voer de opdracht Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol in en druk op Enter.

Antivirussoftware downloaden

Het is essentieel om gerenommeerde antivirussoftware op al uw apparaten te installeren. Dit beschermt u tegen EternalBlue en helpt andere hacking- en malware-aanvallen te voorkomen.

Volg deze stappen om onze gratis antivirussoftware te installeren:

-

Download AVG AntiVirus.

-

Volg de instructies op het scherm om AVG AntiVirus te openen en te installeren.

EDR-software installeren (voor bedrijven)

Als u een bedrijf runt, zorg er dan voor dat elk apparaat in uw netwerk beschikt over efficiënte EDR-software (eindpuntdetectie en -respons). Deze technologie beschermt tegen cyberaanvallen en detecteert verdacht gedrag en potentiële dreigingen op apparaten en bestrijdt deze voordat ze schade kunnen aanrichten.

Bescherm uzelf tegen online dreigingen met AVG

De digitale wereld zit vol dreigingen en cyberaanvallen richten voortdurend schade aan bij bedrijven en individuen. Maar door de juiste voorzorgsmaatregelen te nemen, kunt u uzelf beter beschermen tegen cyberaanvallen en malware.

AVG AntiVirus helpt onveilige koppelingen te blokkeren, computervirussen te voorkomen en kwetsbaarheden zoals de EternalBlue-exploit te identificeren om uw digitale leven te beschermen. Haal vandaag nog toonaangevende online bescherming in huis.

EternalBlue maakt gebruik van SMBv1-kwetsbaarheden.

EternalBlue maakt gebruik van SMBv1-kwetsbaarheden. EternalBlue werd ontdekt door de NSA en werd later verspreid door de hackersgroep Shadow Brokers.

EternalBlue werd ontdekt door de NSA en werd later verspreid door de hackersgroep Shadow Brokers.