¿Qué es EternalBlue?

EternalBlue es un exploit del software de Microsoft desarrollado por la NSA (Agencia de Seguridad Nacional) para recopilar información al permitir el acceso remoto a los datos de dispositivos de Microsoft. El grupo de hackers Shadow Brokers robó EternalBlue a la NSA en 2017. Desde entonces, se ha utilizado para lanzar ciberataques devastadores en todo el mundo como WannaCry, Petya/NotPetya e Indexsinas.

¿Cómo funciona EternalBlue?

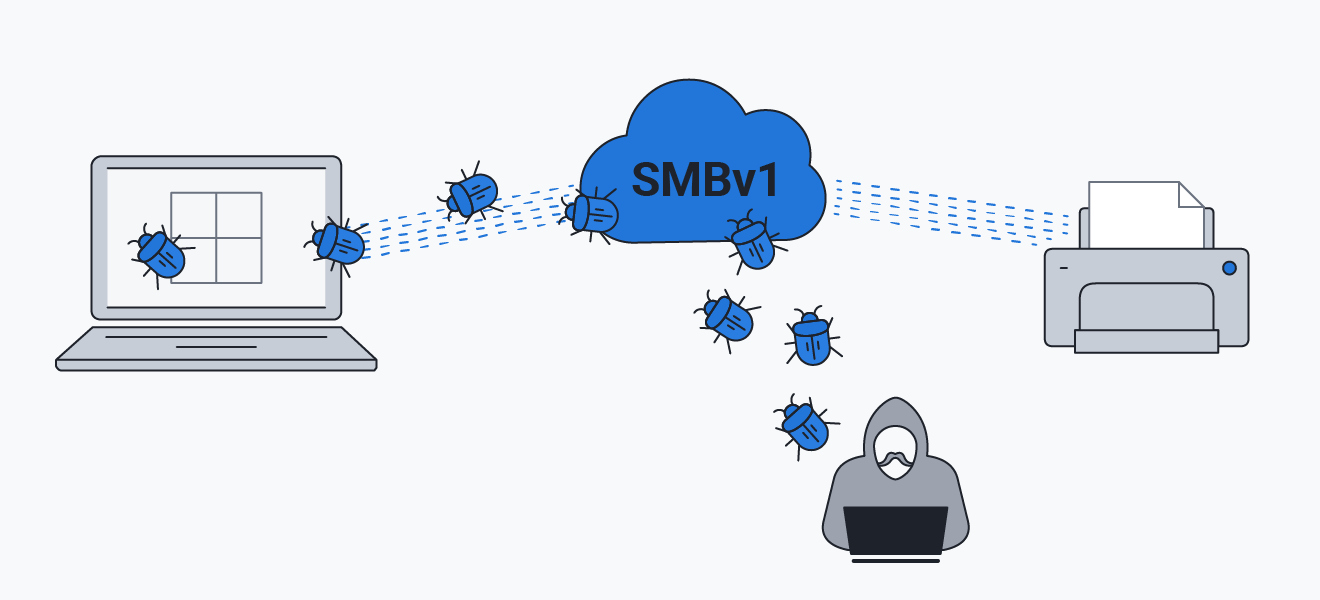

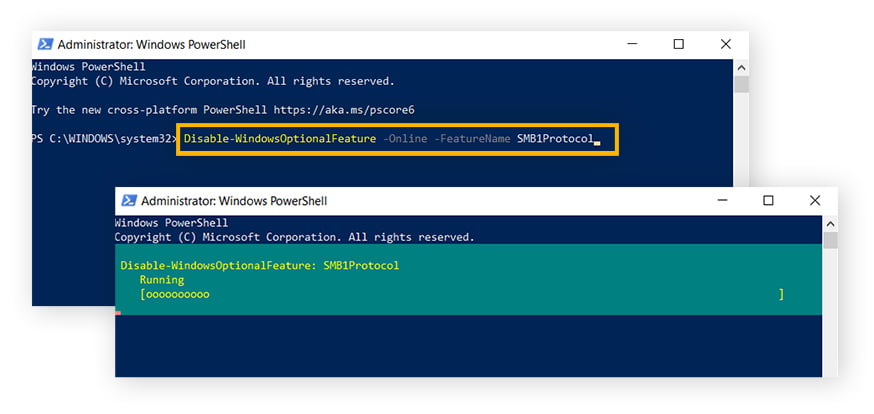

El exploit EternalBlue (o MS17-010) se aprovecha de un fallo en SMBv1, un protocolo de intercambio de archivos de red en ordenadores de Microsoft. El protocolo SMB (Server Message Block) versión 1 permite que los ordenadores compartan archivos con impresoras, puertos y otros dispositivos Windows. Ahora bien, SMBv1 contiene fallos que los hackers aprovechan para enviar paquetes de datos maliciosos a la red. Una vez infiltrado, el malware puede propagarse a todos los dispositivos de la red y más allá.

EternalBlue se aprovecha de las vulnerabilidades de SMBv1.

EternalBlue se aprovecha de las vulnerabilidades de SMBv1.

Pese a los intentos de Microsoft por solucionar la vulnerabilidad y proteger a los usuarios, los hackers han utilizado este exploit para lanzar varios de los mayores ciberataques de la historia. En la actualidad, la mayoría de los equipos de Microsoft cuentan con protección contra EternalBlue, pero aún hay muchos otros que siguen en peligro.

Si EternalBlue ya tiene algún tiempo, ¿por qué debemos preocuparnos?

Los ciberataques más infames relacionados con el exploit EternalBlue tuvieron lugar en 2017. Desde entonces, se han aplicado parches a la mayoría de los dispositivos de Microsoft, lo que significa que se ha solucionado esta vulnerabilidad. Con todo, muchos dispositivos aún no cuentan con este parche de seguridad tan importante.

La actualización de software que soluciona las vulnerabilidades de EternalBlue (parche MS17-010) tiene un punto débil: debe instalarla el usuario. Los investigadores han calculado que hay más de un millón de servidores SMB accesibles a cualquier persona en Internet y muchos de ellos son vulnerables a los ataques de EternalBlue.

Indexsinas

Es el ataque de EternalBlue más reciente de alcance global. Indexsinas es un gusano, es decir, un virus informático autorreplicante que infecta un ordenador, se replica y luego infecta otro. Los ataques de gusanos provocan una reacción en cadena de infecciones que son difíciles de detener.

Desde 2019, Indexsinas ha obtenido acceso a servidores Windows mediante la vulnerabilidad EternalBlue. Una vez que el gusano infecta un dispositivo, los atacantes pueden utilizarlo a voluntad. Pueden eliminar archivos, controlar funciones e, incluso, vender el acceso a su ordenador a otras organizaciones maliciosas y hackers peligrosos. Se piensa que los ordenadores afectados por Indexsinas se utilizan para minar criptomonedas, que luego se depositan en las carteras de los atacantes.

Indexsinas sigue activo y es posible que aún se tarde en capturar a los hackers que están detrás. Para mantenerse protegidos, los usuarios particulares y las empresas que utilicen dispositivos de Microsoft deben realizar actualizaciones periódicas para aplicar parches sobre las vulnerabilidades. Con una potente solución antivirus como AVG AntiVirus, puede ejecutar un análisis de la red para ver si su dispositivo es vulnerable a EternalBlue o alberga otras vulnerabilidades de seguridad.

La historia de EternalBlue: años de estragos en los datos

En cierto modo, EternalBlue podría compararse al monstruo de Frankenstein. Lo creó el Gobierno de Estados Unidos y después perdió el control sobre él. Desde entonces, va causando estragos en todo el mundo y no hay manera de que desaparezca.

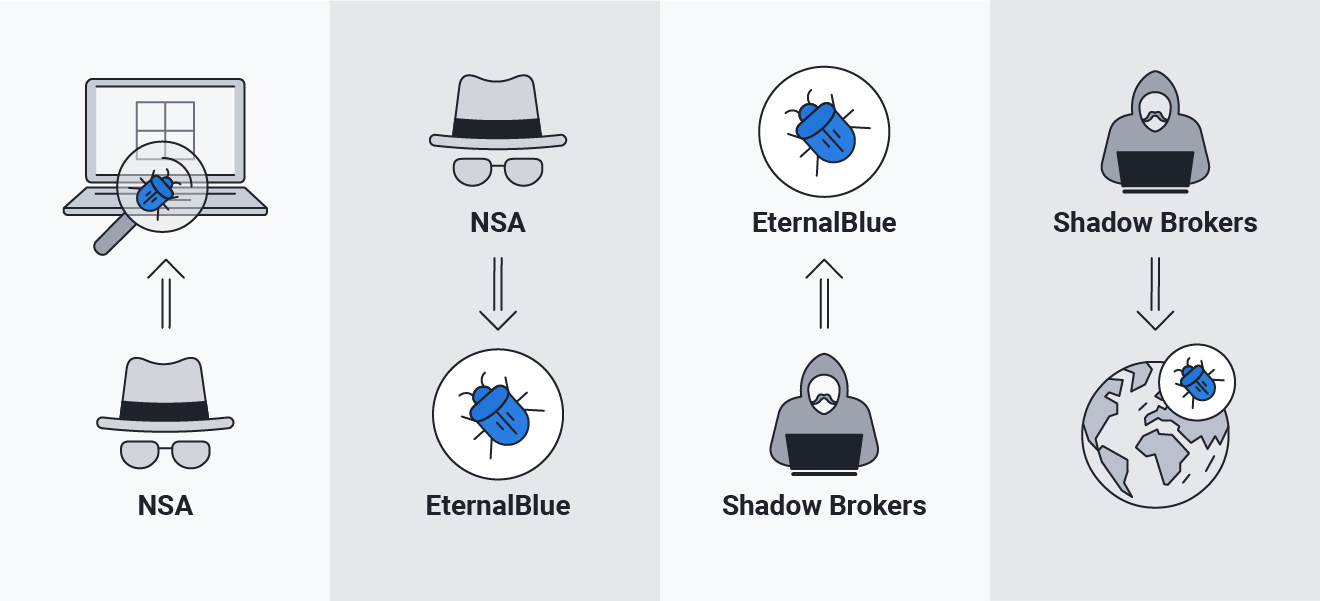

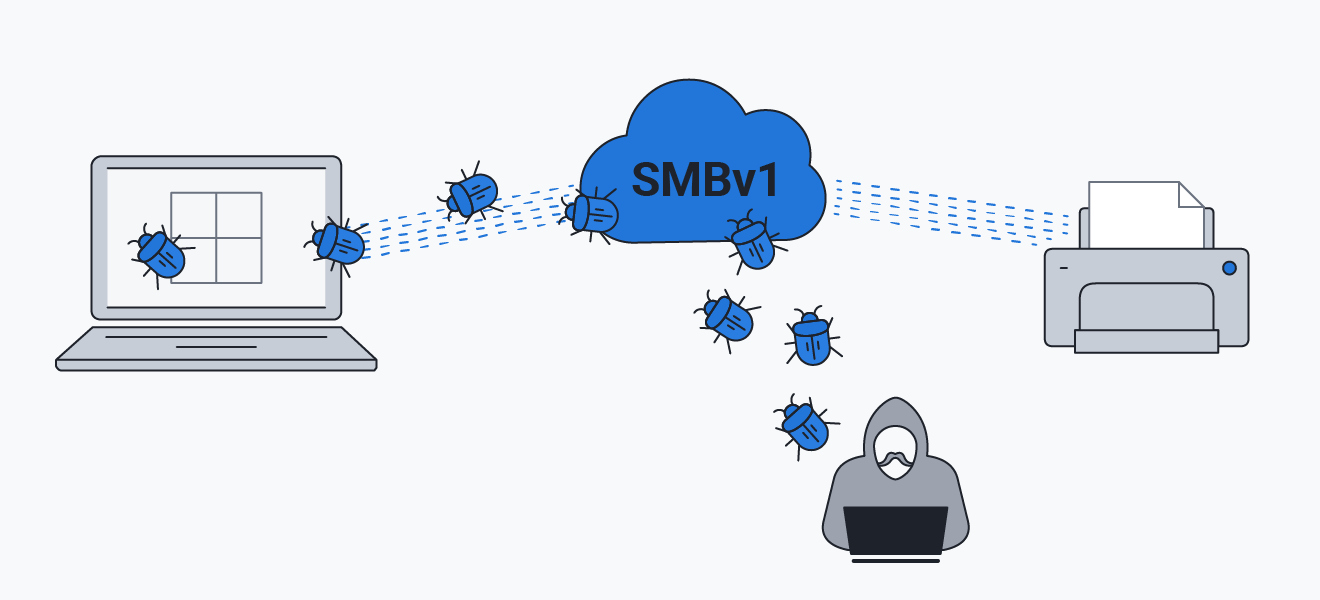

Se desconoce exactamente cuándo se identificó el exploit EternalBlue, pero se sabe que la NSA lo detectó como parte de su plan para recopilar vulnerabilidades de ciberseguridad y convertirlas en armas. Al parecer, la NSA utilizó EternalBlue durante años para recabar información.

Pero en abril de 2017, el grupo de hackers Shadow Brokers atacó a la NSA y se expuso EternalBlue. Shadow Brokers filtró EternalBlue en Twitter (ahora X) y la propagó por todo el mundo. EternalBlue se ha registrado en la Base de datos Nacional de Vulnerabilidades de Estados Unidos como CVE-2017-0144.

Más o menos un mes antes de la filtración, Microsoft había publicado el Boletín de seguridad de Microsoft MS17-010, un parche contra el exploit EternalBlue. Esto sugiere que la NSA probablemente informase a Microsoft de la filtración poco después del hackeo de Shadow Brokers. No obstante, las medidas de Microsoft fueron insuficientes para detener los grandes ciberataques que comenzaron apenas un mes después de la filtración de Shadow Brokers. Millones de personas y organizaciones fueron vulnerables al robo de datos y a una amplia variedad de malware.

Los mayores hackeos propiciados por EternalBlue fueron WannaCry y NotPetya, ambos iniciados en los dos meses siguientes a la filtración de EternalBlue.

La NSA descubrió EternalBlue; posteriormente, el grupo de hackers Shadow Brokers difundió este exploit.

La NSA descubrió EternalBlue; posteriormente, el grupo de hackers Shadow Brokers difundió este exploit.

WannaCry

WannaCry fue el primer ciberataque importante que aprovechó el exploit EternalBlue. Aparecido en mayo de 2017, aproximadamente un mes después de que Shadow Brokers filtró EternalBlue, WannaCry consistió en un tipo de ransomware, es decir, un ciberataque que captura datos y los bloquea tras un muro de pago hasta que se paga un rescate.

La veloz propagación de WannaCry no tenía un objetivo concreto, pero enseguida afectó a grandes empresas e instituciones. Algunas de las más destacadas fueron FedEx, LATAM Airlines y el Servicio Nacional de Salud del Reino Unido. Se calcula que los daños causados por WannaCry ascienden a miles de millones de dólares.

Petya/NotPetya

Petya fue un ciberataque que se lanzó por primera vez en 2016. Sin embargo, en ese momento no causó demasiados estragos. EternalBlue era la herramienta que necesitaba para convertirse en un ataque realmente devastador. Aproximadamente un mes después de WannaCry, la segunda versión de Petya, denominada NotPetya, comenzó a propagarse apuntando a el exploit EternalBlue.

NotPetya fue un ataque de ransomware con un giro particularmente peligroso: era un virus sin cura. Cifraba de forma permanente la tabla maestra de archivos y el registro de arranque maestro de un ordenador. Aunque un usuario hubiese pagado, sus archivos no se liberaban: los sistemas afectados por NotPetya quedaron inutilizados de por vida.

WannaCry acababa de surgir como uno de los mayores hackeos de la historia. Ahora bien, apenas un mes después, NotPetya empequeñeció a WannaCry en su alcance y en el coste de los daños que causó.

El asombroso coste de EternalBlue

Es difícil determinar el coste de las consecuencias de EternalBlue en todo el mundo, sobre todo porque a día de hoy sigue causando estragos.

Se estima que los daños perpetrados por WannaCry y NotPetya suman miles de millones de dólares y NotPetya es el más perjudicial. Por su parte, la factura de Indexsinas sigue acrecentándose.

Estas son algunas de las organizaciones que han sufrido las mayores pérdidas debido a EternalBlue:

-

Merck/MSD (gigante farmacéutico): 670 millones de dólares

-

FedEx (empresa europea de TNT Express): 400 millones de dólares

-

Maersk: 300 millones de dólares

-

Mondelez: 180 millones de dólares

Si se suman las cifras, es fácil ver por qué EternalBlue sigue siendo tan importante hoy en día. Los hackers continúan utilizando este exploit para causar estragos y no pararán hasta que ya no puedan hacerlo. Todos los dispositivos de Microsoft deberían tener instalado el mejor software antivirus gratuito para protegerse contra EternalBlue y bloquear otras amenazas peligrosas.

Cómo combatir los ataques de EternalBlue

EternalBlue equivale a una puerta trasera abierta del ordenador por la que los hackers acceden a sus datos personales o, incluso, a toda su red. Los hackers se pueden infiltrar fácilmente y depositar el malware que deseen, desde ransomware hasta gusanos, troyanos y mucho más.

A continuación, se indica cómo prevenir ataques de EternalBlue y ser víctimas de hackeos:

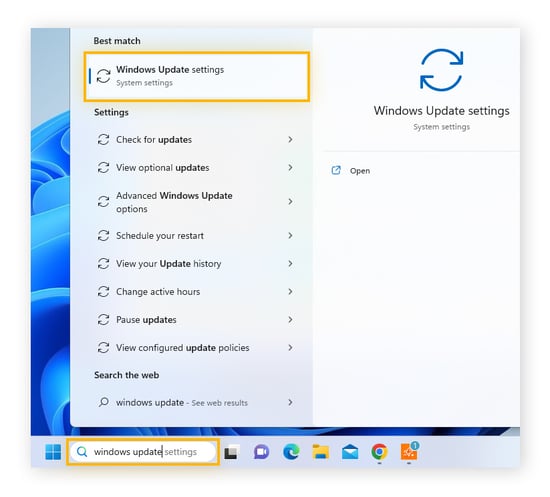

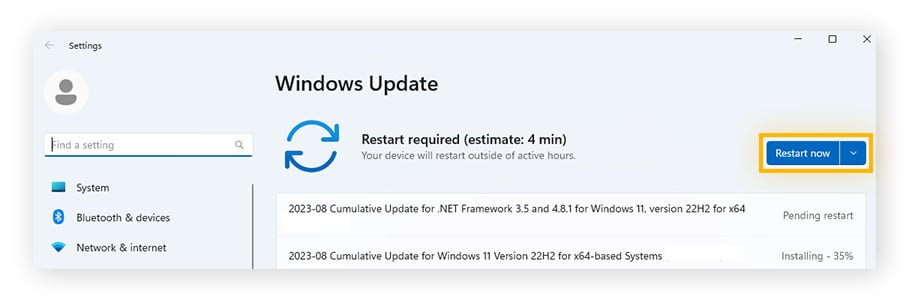

Mantenga los dispositivos actualizados

Los usuarios particulares y los cargos ejecutivos de las empresas tienen que asegurarse de que todos sus dispositivos de Microsoft están actualizados. La actualización de los dispositivos instalará automáticamente el parche MS17-010 de EternalBlue. De este modo, se cierra con eficacia la puerta que EternalBlue dejó abierta.

-

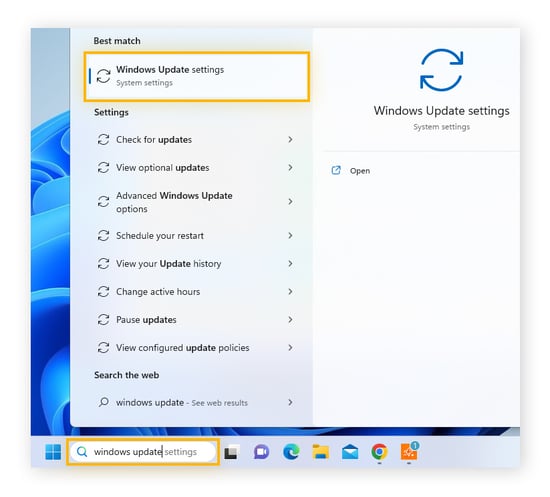

Escriba Configuración de Windows Update en el cuadro de búsqueda y haga clic en Abrir.

-

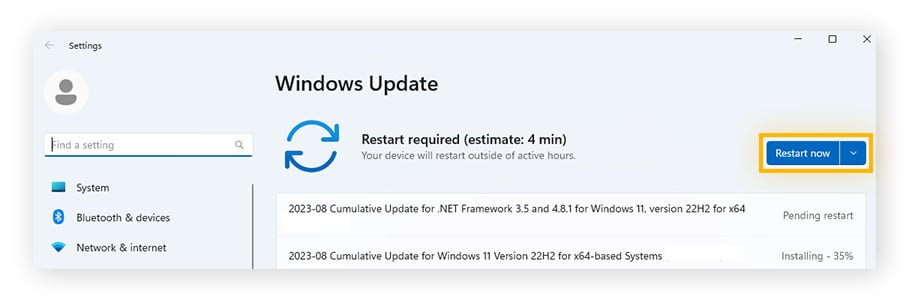

Haga clic en Reiniciar ahora si hay actualizaciones disponibles o en Buscar actualizaciones.

Desactive SMBv1

SMBv1 es el protocolo de protección defectuoso que posibilita las vulnerabilidades que explota EternalBlue. Desactívelo si lo tiene instalado en su PC; en general, lo está en versiones antiguas de Windows.

SMBv1 no está instalado de forma predeterminada en:

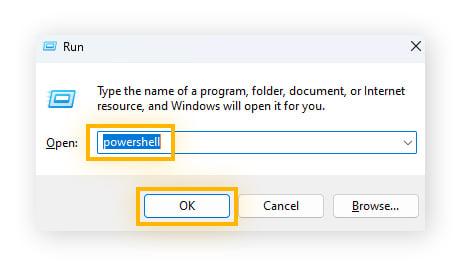

Puede desactivar SMBv1 a través de PowerShell:

-

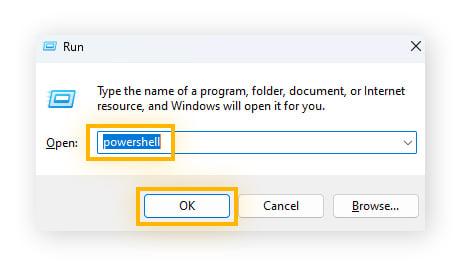

Abra PowerShell pulsando las teclas Windows + R, escriba powershell y haga clic en Aceptar.

-

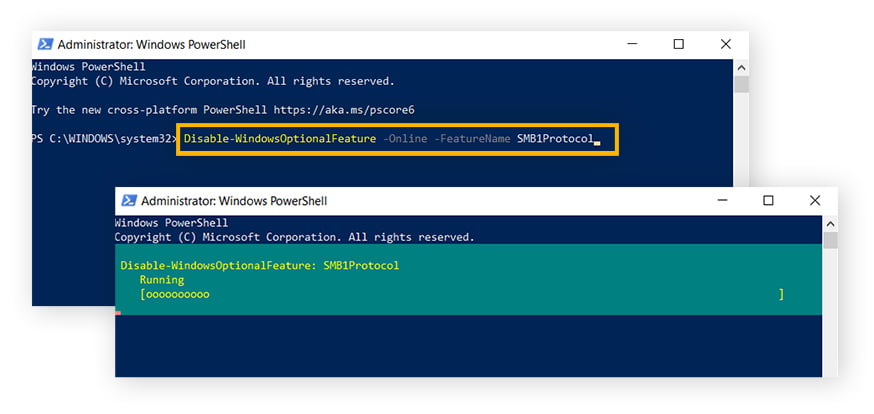

Introduzca el comando Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol y pulse Intro.

Descargar un software antivirus

Es fundamental que instale un software antivirus de confianza en todos sus dispositivos. Esto le protegerá contra EternalBlue y le permitirá prevenir otros ataques de hackeo y malware.

Para instalar nuestro software antivirus gratuito, siga estos pasos:

-

Descargue AVG AntiVirus.

-

Siga las instrucciones en pantalla para abrir AVG AntiVirus e instalarlo.

Instale software EDR (para empresas)

Si dirige una empresa, asegúrese de que todos los dispositivos de su red cuentan con un software EDR (detección y respuesta de terminales) que sea eficaz. Esta tecnología protege contra ciberataques y detecta comportamientos sospechosos y amenazas potenciales en los dispositivos para combatirlas antes de que causen daños.

Protéjase contra amenazas en línea con AVG

El mundo digital está lleno de amenazas y los ataques a la ciberseguridad causan continuamente estragos en empresas y usuarios particulares. Ahora bien, si toma las precauciones adecuadas, puede protegerse contra los ciberataques y el malware.

AVG AntiVirus permite bloquear enlaces no seguros, prevenir ataques de virus informáticos e identificar vulnerabilidades como las que aprovecha EternalBlue para mantener segura su vida digital. Obtenga hoy mismo una protección en línea líder en el sector.

EternalBlue se aprovecha de las vulnerabilidades de SMBv1.

EternalBlue se aprovecha de las vulnerabilidades de SMBv1. La NSA descubrió EternalBlue; posteriormente, el grupo de hackers Shadow Brokers difundió este exploit.

La NSA descubrió EternalBlue; posteriormente, el grupo de hackers Shadow Brokers difundió este exploit.