O que é pretexting?

O pretexting é um truque de engenharia social por meio do qual os golpistas criam histórias plausíveis – ou pretextos – para induzir as vítimas a fornecer informações pessoais ou acesso à conta. Esses esquemas apresentam um cenário falso, porém possível, para ganhar a confiança da vítima e fazer com que ela se sinta à vontade para revelar determinadas informações.

O elemento de definição do pretexting que o diferencia de outras formas de engenharia social é a história altamente detalhada ou específica – o pretexto – que o golpista cria. Isso ajuda a manipular a vítima para que ela aceite a história do golpista e compartilhe dados confidenciais, como senhas de contas, números da previdência social e até mesmo informações de cartões de crédito.

Ataque de pretexting – técnicas de engenharia social

Diferentemente de outras ameaças cibernéticas, esse tipo de ataque não depende da invasão de computadores ou de outros métodos técnicos para violar sistemas. Em vez disso, os golpistas de pretexting se aproveitam da confiança das pessoas e as induzem a comprometer sua própria segurança, divulgando informações privadas livremente.

As táticas usadas geralmente envolvem um golpista que interpreta um personagem convincente , usado para desenvolver uma história falsa, mas plausível, com a qual a vítima possa se identificar. Essas histórias mexem com as emoções da vítima e eliminam qualquer suspeita que ela possa ter.

Os golpes de pretexting podem usar táticas de engenharia social para tirar proveito das emoções da vítima.

Os golpes de pretexting podem usar táticas de engenharia social para tirar proveito das emoções da vítima.

Como esse tipo de ataque de engenharia social depende inteiramente da crença da vítima na história do pretexting – e da disposição em atender às solicitações do invasor – ao planejar um ataque, os golpistas geralmente procuram atingir vítimas que sejam:

-

Confiáveis

-

Vulneráveis

-

Influentes

-

Desinformadas sobre ameaças

-

Pouco versadas em tecnologia

-

Respeitosas perante autoridades

Dependendo do foco dos golpistas e do tipo de dados que estão buscando, eles utilizam um manual completo de táticas de pretexting. Vamos examinar algumas das técnicas específicas que podem ser usadas como parte de um golpe de pretexting

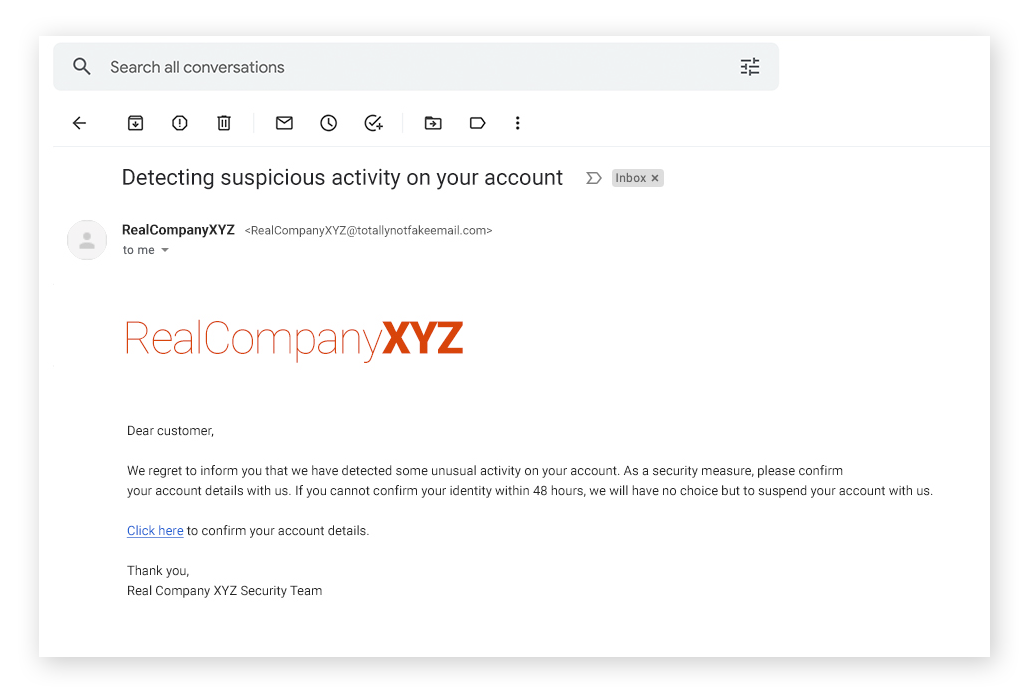

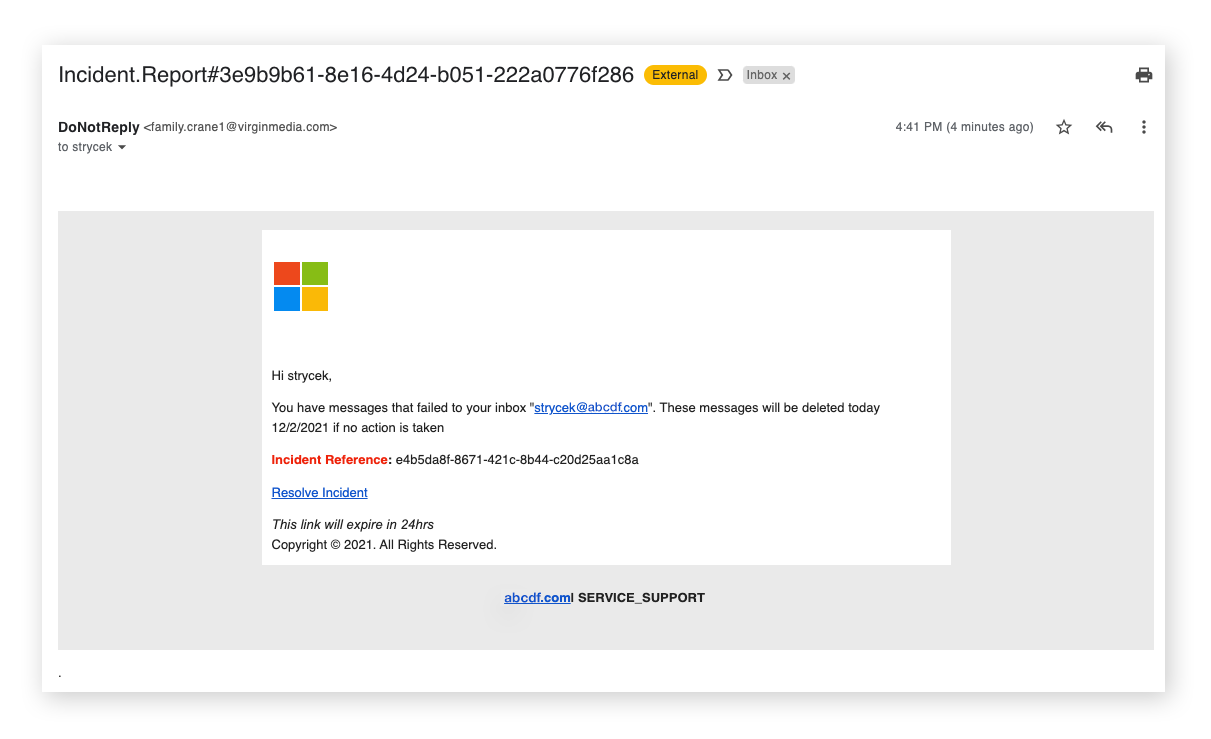

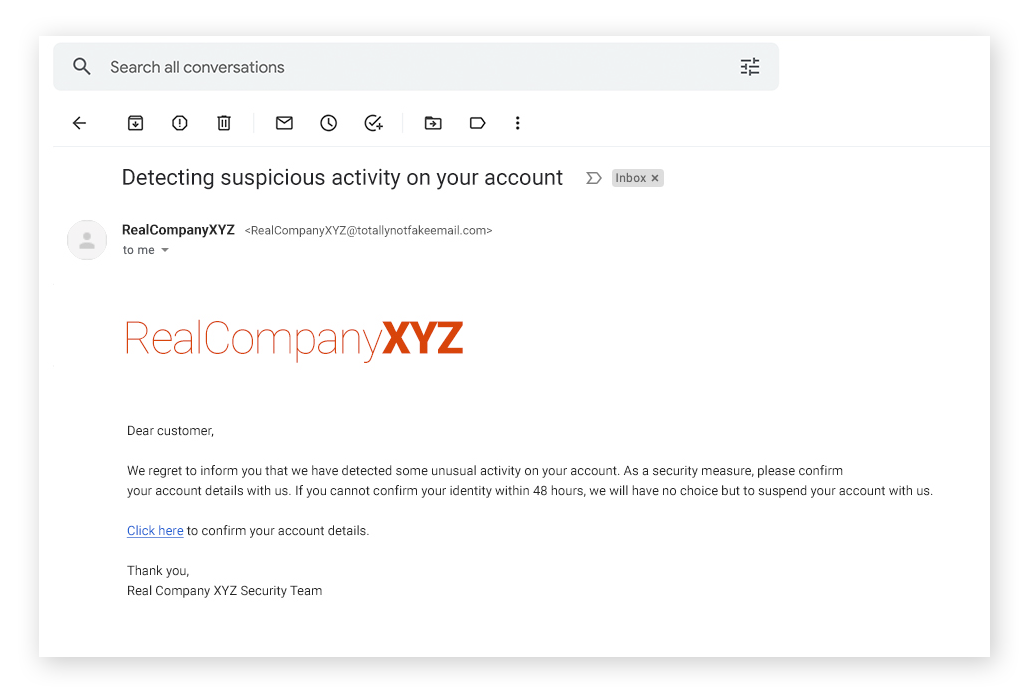

Phishing

A grande maioria dos golpes de pretexting envolve ataques de phishing, projetados para enganar as pessoas e fazê-las revelar informações pessoais ou clicar em um link que pode levar a uma infecção por malware. Mas, diferentemente das técnicas comuns de phishing, o pretexting de engenharia social geralmente usa um ataque de spear phishing mais direcionado, como forma de iniciar e manter uma conexão por um período mais longo.

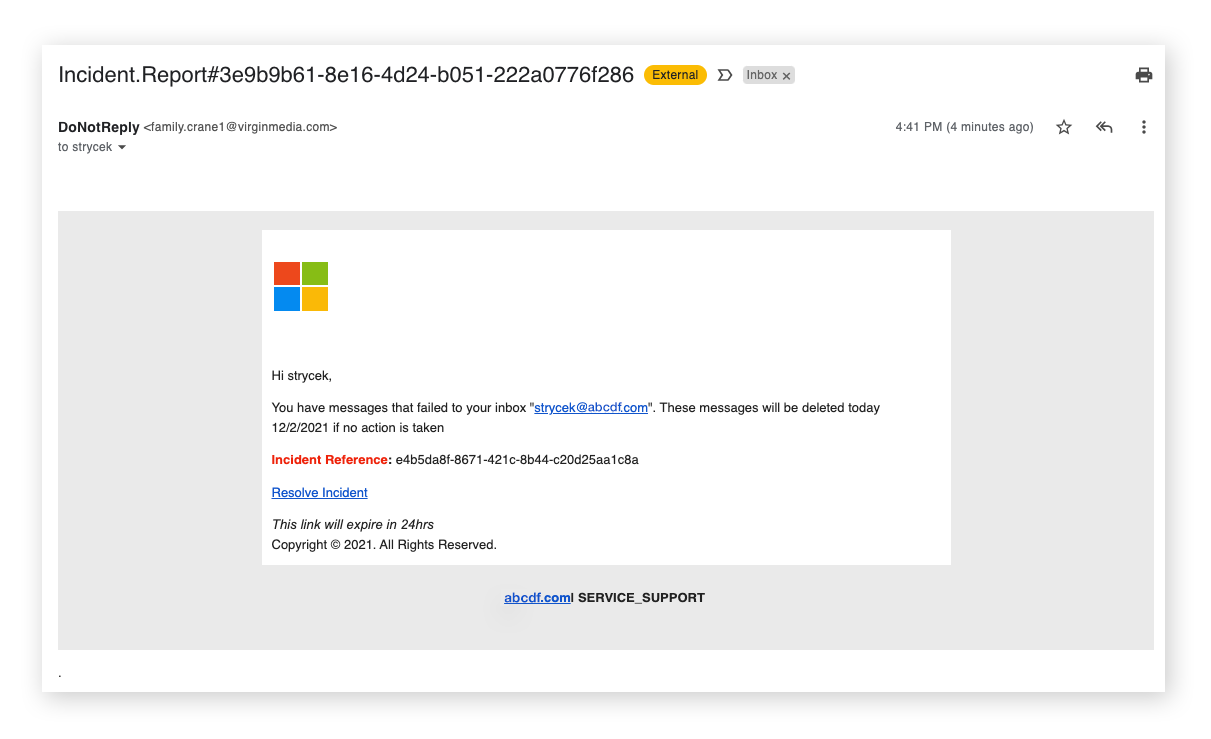

Os ataques de phishing tentam induzir as pessoas a clicar em links maliciosos.

Os ataques de phishing tentam induzir as pessoas a clicar em links maliciosos.

Por exemplo, um cenário de pretexting pode ser estabelecido por um e-mail de phishing convidando você para uma festa surpresa de um conhecido, como um colega de outro departamento. Isso pode ser seguido por outro e-mail sobre uma contribuição para um presente. Por fim, chega um SMS com um link de pagamento aparentemente legítimo para roubar seu dinheiro.

Vishing e smishing

O phishing tornou-se um problema de segurança cibernética tão grande que o vishing – phishing por voz – foi classificado como seu próprio subgrupo. Da mesma forma, o smishing, ou phishing por SMS, ocorre quando um predador tenta atraí-lo para um esquema usando mensagens de texto.

Se o smishing for usado como parte de um esquema de pretexting, o SMS pode ser algo simples e aparentemente inofensivo para preparar o terreno para um ataque maior. O pretexting de engenharia social geralmente traz uma história de fundo bem elaborada, portanto, é comum incorporar o smishing como parte dessa técnica de ataque de segurança cibernética.

Tailgating e piggybacking

Os esquemas de pretexting que envolvem o acesso físico a um prédio ou instalações geralmente usam o

tailgating ou o piggybacking

para fazer isso. Enquanto o tailgating envolve entrar sorrateiramente em um edifício atrás de um indivíduo autorizado, o piggybacking depende mais da engenharia social do que da clandestinidade.

Um ator de ameaças de “piggybacking” conta uma história aceitável para um indivíduo autorizado e o convence a deixá-lo entrar na instalação. As táticas incluem mentir sobre o fato de ter esquecido o crachá de acesso ou até mesmo se passar por um entregador.

Whaling

Se o phishing foca em peixes pequenos, o whaling captura as maiores criaturas do mar. O whaling é um tipo de tática de pretexting que lida com funcionários de alto nível como parte de um ataque maior à empresa. Até mesmo os executivos são suscetíveis a ataques de spear phishing e whaling, pois eles se baseiam em engenharia social, que explora a fraqueza e as vulnerabilidades humanas.

Os ataques de whaling têm como alvo pessoas do alto escalão.

Os ataques de whaling têm como alvo pessoas do alto escalão.

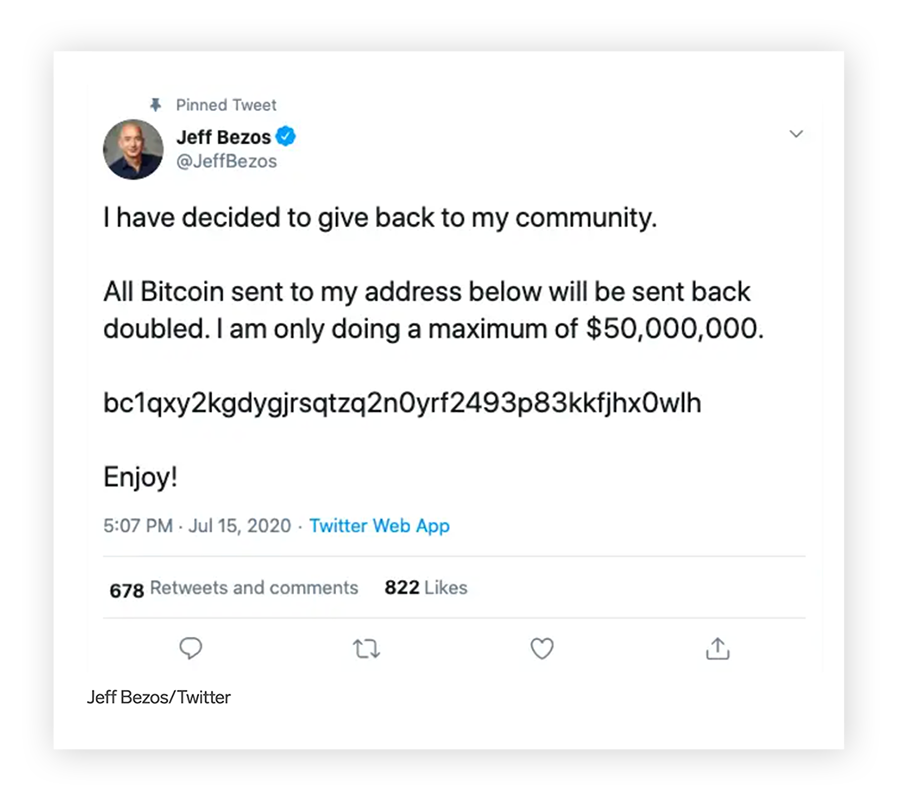

Falsificação de identidade

O pretexting geralmente envolve a falsificação de identidade de um funcionário, de um trabalhador dos serviços públicos ou de alguém que presumimos ter o direito ou a necessidade de acessar informações confidenciais. Essa falsificação não precisa necessariamente ser sofisticada, porque as pessoas tendem a ser naturalmente respeitosas e a confiar em pessoas em posições de autoridade ou que estejam agindo em uma capacidade oficial.

Um exemplo muito comum desse tipo de ataque de pretexting é o golpe de suporte técnico, que envolve um golpista que finge ser representante de uma empresa grande e conhecida para conseguir acesso remoto ao seu dispositivo, induzi-lo a clicar em um link malicioso ou enganá-lo para que faça pagamentos falsos.

Verifique se os contatos que você recebe das marcas são legítimos.

Verifique se os contatos que você recebe das marcas são legítimos.

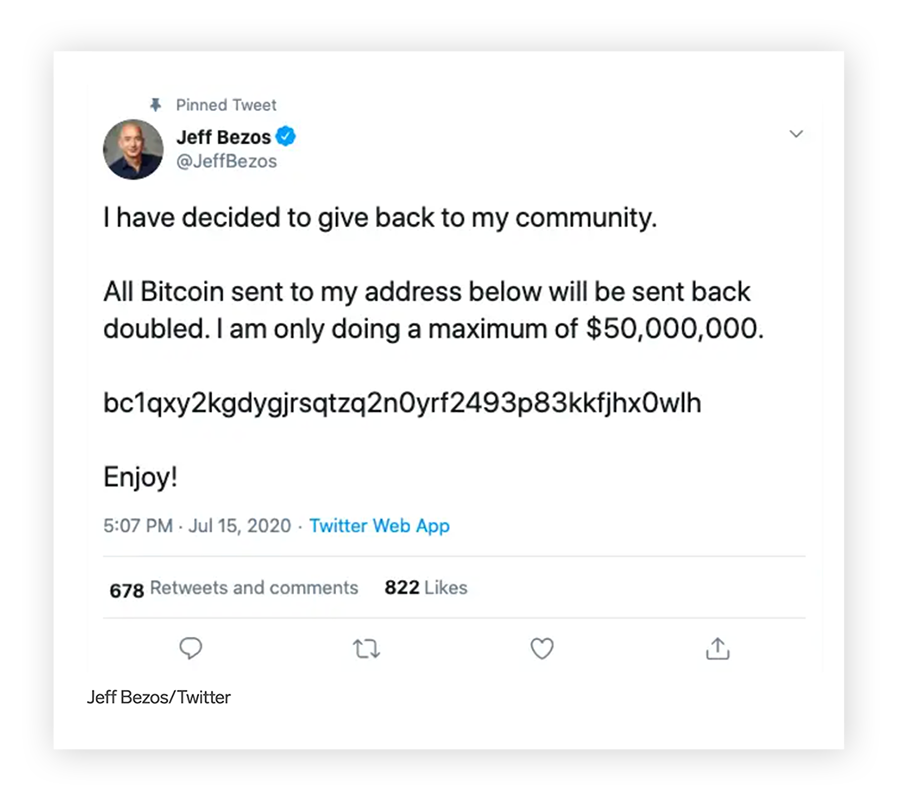

Baiting

O baiting serve para atrair uma vítima a agir com a falsa promessa de uma recompensa, como um reembolso falso ou um prêmio em dinheiro. Se for usado em um esquema de pretexting, o golpista criará um cenário para fazer com que a vítima se sinta confiante e segura para morder a isca. Isso pode incluir spoofing, para trazer a aparência de que as comunicações são de um contato ou organização confiável.

Scareware

O scareware é um tipo de malware que bombardeia você com mensagens alarmantes de ameaças e consequências terríveis se você não adotar medidas imediatas, como baixar um software antivírus falso. Ao induzir uma sensação de pânico, o scareware pode fazer com que as vítimas tenham atitudes irracionais e tomem decisões ruins, que normalmente não tomariam.

O scareware tenta convencê-lo de que há malware em seu dispositivo.

O scareware tenta convencê-lo de que há malware em seu dispositivo.

Exemplos comuns de um ataque de pretexting

Exemplos reais de pretexting incluem vários ataques de hackers a empresas notáveis e indivíduos do alto escalão, bem como centenas de milhares de pessoas comuns que são alvo de ataques todos os anos. Os tipos mais comuns de golpes de pretexting incluem:

-

Golpes com cartões-presente

Os golpes com cartões-presente geralmente começam com um SMS ou e-mail que pede que você clique em um link ou forneça informações de contato para reivindicar um prêmio.

-

Esquemas de provedores de serviços de Internet

Os esquemas de provedores falsos envolvem impostores que fingem ser seu provedor de serviços de Internet para tentar convencê-lo a revelar informações confidenciais.

-

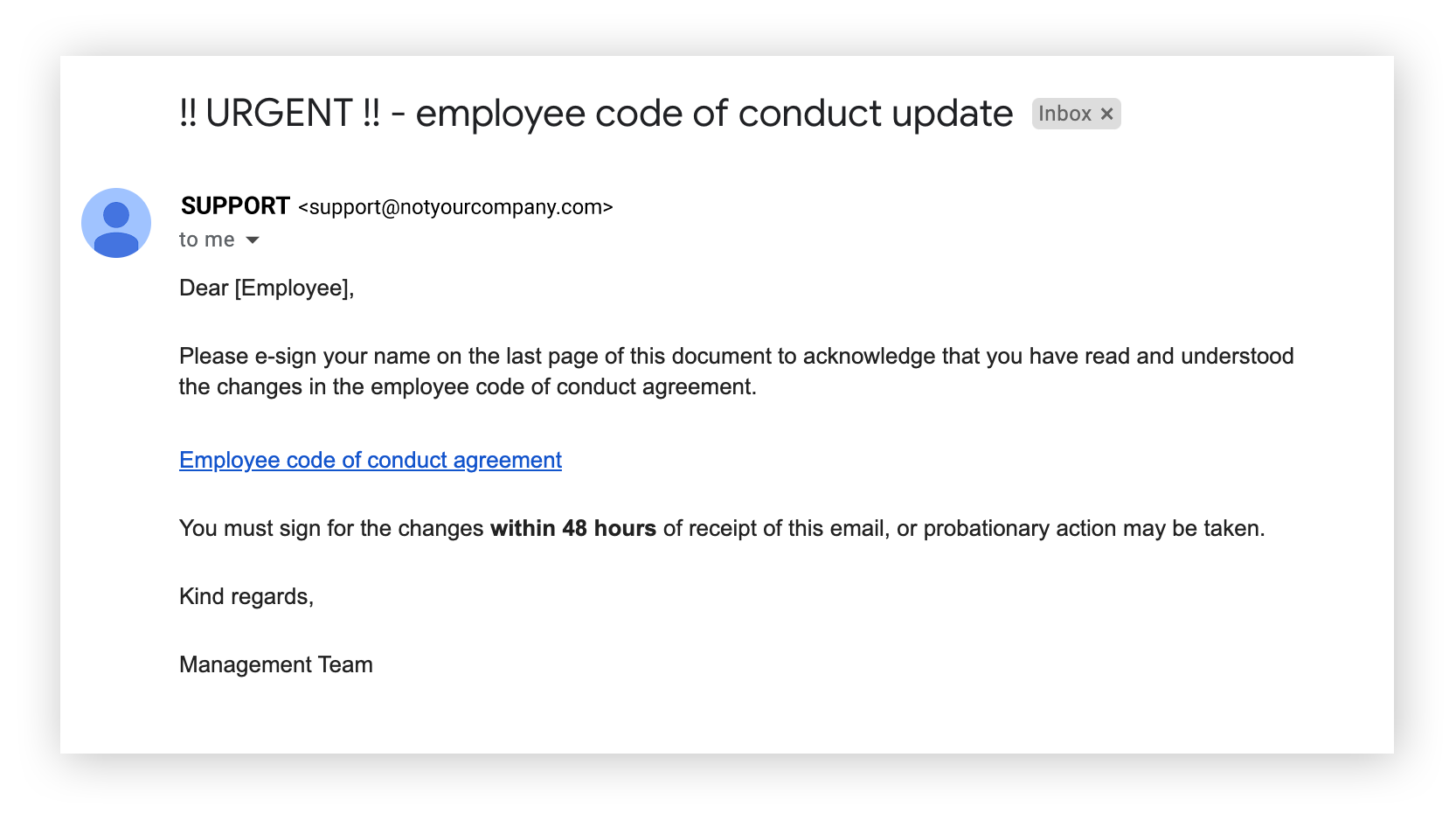

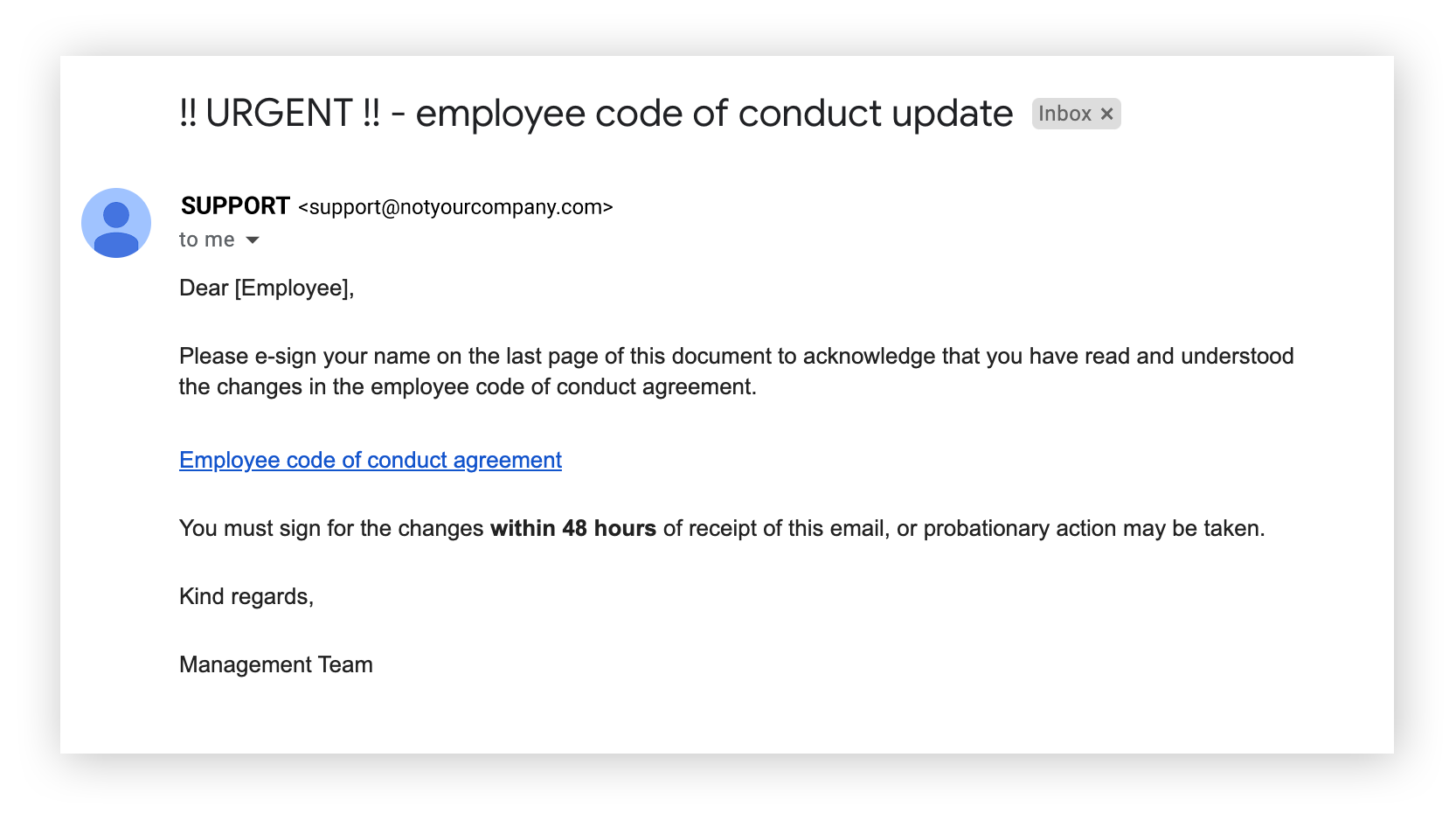

Solicitações de linha de assunto

Esses ataques de pretexting vêm através de e-mails com linhas de assunto atraentes, que fingem ser de uma fonte confiável.

-

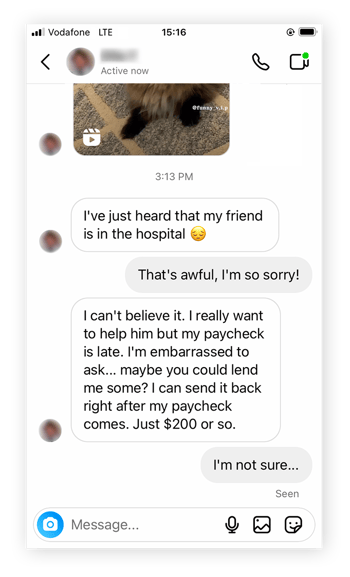

Golpes contra avós

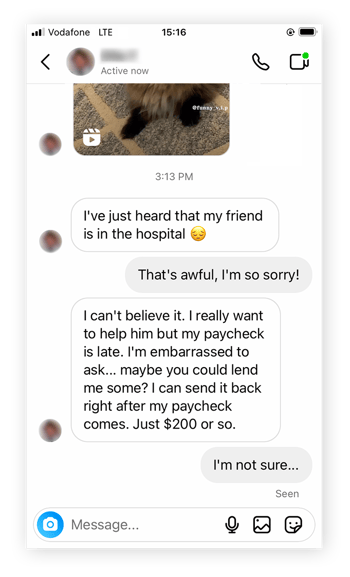

Os ataques de pretexting familiar envolvem solicitações urgentes de transferência de dinheiro para apoiar um membro da família que está aparentemente em necessidade extrema.

-

Golpes de romance

Os golpes de romance acontecem quando os golpistas atraem você para um relacionamento online falso, que parece ter potencial para um romance na vida real. Muitas vezes, o criminoso pede apoio financeiro (isso também é conhecido como catfishing).

-

Golpes do Venmo

Os golpes de pagamento online, como os golpes do Venmo, acontecem quando os golpistas enganam você para que envie dinheiro a eles por meio do conhecido aplicativo de pagamento.

Dada a variedade de abordagens, personas e cenários diferentes que os golpistas inventam para enganar suas vítimas, há praticamente infinitas variações de cada tipo de ataque de pretexting. Por isso muitas vezes é tão difícil para as vítimas detectarem e evitarem esse tipo de fraude.

Os ataques de pretexting também podem ser surpreendentemente sofisticados e durar vários anos antes de serem expostos, como foi o caso de um golpista que roubou US$ 100 milhões do Google e do Facebook enviando uma série de faturas falsas entre 2013 e 2015.

Qual é a diferença entre phishing e pretexting?

Embora o phishing e o pretexting possam ser muito semelhantes, o phishing é um meio de ataque, enquanto o pretexting é um método de ataque. Os dois podem se sobrepor, como em um e-mail de spear phishing altamente direcionado que faz se passar por amigo, parente ou empregador de um alvo. Mas, embora muitos ataques de pretexting usem comunicações de phishing como parte de seu esquema, nem todos os golpes de pretexting envolvem um componente de phishing.

Como reconhecer ataques de pretexting?

Os ataques de pretexting são, por definição, difíceis de reconhecer, mas há uma série de sinais que podem indicar que algo não é exatamente o que parece. Aqui estão alguns sinais a serem observados que podem ajudar a alertá-lo sobre esse tipo de golpe:

-

Linguagem de urgência: Para concluir seus ataques rapidamente, os golpistas podem tentar criar um senso de urgência usando linguagem como “URGENTE", “imediatamente" ou “agora mesmo”.

-

Solicitações estranhas: Desconfie de qualquer solicitação que peça informações confidenciais, transferência de fundos ou downloads incomuns, mesmo que ela siga os canais de comunicação e estilos de conversa normais.

-

Falsa familiaridade: Desconfie de mensagens com inícios casuais, como "Você está livre agora?" ou "Você pode me fazer um favor?", que surjam do nada, mesmo que sejam supostamente de alguém que você conhece.

-

Evitando comunicação contínua: Os golpistas de pretexting costumam inventar várias desculpas para evitar a comunicação contínua, e fazem com que a vítima relute em questionar ou verificar as solicitações do golpista.

-

Domínios falsificados: Os invasores que imitam um site legítimo podem usar domínios de e-mail ou de URLs semelhantes, incluindo, possivelmente, erros de ortografia fáceis de ignorar ou discrepâncias no e-mail do remetente ou no URL vinculado.

Muitas vezes, quando você identifica um golpe de pretexting, o ataque de phishing ou invasão já foi longe demais e uma violação de dados já ocorreu. No entanto, você deve sempre denunciar fraudes na Internet e tomar as medidas necessárias para proteger suas contas e dispositivos comprometidos, o que ajuda a evitar o roubo de identidade.

Os sinais de um e-mail de spoofing incluem endereços de e-mail falsos, links suspeitos e informações de contato ausentes ou falsas.

Os sinais de um e-mail de spoofing incluem endereços de e-mail falsos, links suspeitos e informações de contato ausentes ou falsas.

Como impedir ataques de pretexting

A medida mais valiosa que uma organização ou indivíduo pode tomar para evitar o pretexting é obter informações sobre a segurança de e-mail e táticas comuns de pretexting. Saber como o pretexting funciona e o que observar ajuda a evitar que você se torne uma vítima.

Siga estas etapas para ajudar a evitar golpes de pretexting direcionados a você e a seus dados:

-

Fique atento a sinais de alerta, como linguagem de urgência, endereços de e-mail falsos ou solicitações suspeitas.

-

Não clique em links não verificados nem baixe anexos suspeitos.

-

Não compartilhe informações confidenciais com ninguém antes de verificar sua identidade.

-

Entre em contato com o remetente por meio de um canal verificado para autenticar a solicitação.

-

Comunique correspondências suspeitas a seus supervisores e profissionais de TI.

-

Denuncie a fraude às autoridades locais — se você estiver nos EUA, denuncie a fraude à FTC.

Lei do pretexting nos EUA

Qualquer forma de pretexting com intenção fraudulenta é ilegal nos EUA. Além de ser proibido fazer-se passar por autoridades, como policiais, a Lei de Proteção à Privacidade e aos Registros Telefônicos de 2006, que protege os registros mantidos pelas empresas de telecomunicações, estabelece ainda como crimes o smishing, o vishing e outros ataques de pretexting.

Além disso, a Lei Gramm-Leach-Bliley torna ilegal obter ou tentar obter, divulgar ou tentar divulgar informações de clientes de uma instituição financeira quando adquiridas por meio de fraude ou engano. Isso torna ilegal a grande maioria do pretexting relacionada à segurança de dados bancários pessoais.

Ajude a impedir ataques de pretexting com a AVG

Não importa o quanto você seja experiente e perspicaz, as técnicas sofisticadas de engenharia social podem ser muito convincentes. O AVG AntiVirus FREE ajuda você a identificar golpes antes que eles aconteçam, graças à detecção automática de ameaças que ajuda a bloquear links de phishing, envia alertas sobre sites falsos, desativa scareware e coloca malware em quarentena em tempo real. Impeça que golpistas de pretexting acessem seus dados. Instale o AVG hoje – totalmente grátis.

Os golpes de pretexting podem usar táticas de engenharia social para tirar proveito das emoções da vítima.

Os golpes de pretexting podem usar táticas de engenharia social para tirar proveito das emoções da vítima. Os ataques de phishing tentam induzir as pessoas a clicar em links maliciosos.

Os ataques de phishing tentam induzir as pessoas a clicar em links maliciosos. Os ataques de whaling têm como alvo pessoas do alto escalão.

Os ataques de whaling têm como alvo pessoas do alto escalão.  Verifique se os contatos que você recebe das marcas são legítimos.

Verifique se os contatos que você recebe das marcas são legítimos. O scareware tenta convencê-lo de que há malware em seu dispositivo.

O scareware tenta convencê-lo de que há malware em seu dispositivo. Os sinais de um e-mail de spoofing incluem endereços de e-mail falsos, links suspeitos e informações de contato ausentes ou falsas.

Os sinais de um e-mail de spoofing incluem endereços de e-mail falsos, links suspeitos e informações de contato ausentes ou falsas.