O que é criptografia de dados?

Criptografia de dados é um sistema que codifica as informações para que outros não possam decifrá-las. Pense assim:

P rvf f dsjquphsbgjb ef ebept? Não, isso não foi um erro de digitação grosseiro. Essa é a frase “O que é criptografia de dados?” criptografada com a Cifra de César (ou troca de César). Cada letra é substituída pela letra seguinte do alfabeto. Assim, caso alguém intercepte a mensagem, tudo o que poderá ver é um emaranhado incompreensível de palavras. Não é possível decifrar a mensagem se o interceptor não conhecer o sistema de codificação.

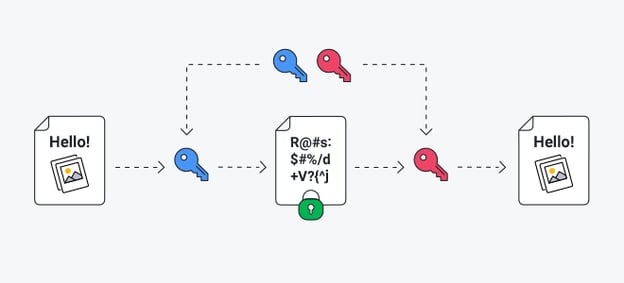

A criptografia de dados funciona da mesma forma, mas com um sistema muito mais complexos. Ela transforma dados ordinários, que podem estar armazenados em formato de texto simples, no que é conhecido como “texto cifrado”, uma sequência de letras, números e símbolos que aparentemente não faz o menor sentido. Você só pode decifrar os dados, ou descriptografá-los, com uma chave de descriptografia específica.

Por que usar criptografia de dados?

A criptografia de dados reforça a proteção de informações pessoais contra qualquer um que queira colocar as mãos nelas. A ideia de comunicação codificada está integrada à história da humanidade. Seu uso e estudo são conhecidos como criptografia. Alguns desses sistemas, como a escrita usada no Manuscrito Voynich, durante a Renascença, ainda continua indecifrado, mesmo com o auxílio da computação moderna.

Por que a criptografia de dados é importante? Em resumo, o uso de criptografia protege seus dados pessoais. Você pode usar a criptografia de dados para se proteger contra diversas ameaças online, incluindo roubo de identidade, invasão e fraude.

Muitas empresas também usam algorítimos de criptografia na segurança de redes para se protegerem contra spywares e outros malwares. Qualquer um que consiga obter um dado criptografado não pode decifrá-lo. Isso evita que cibercriminosos acessem segredos empresariais. Assim, a criptografia de dados também serve como uma proteção contra certos tipos de ransomwares que sequestram dados e ameaçam publicá-los caso o resgate não seja pago.

Como uma criptografia pode ser usada para proteger informações?

Sabia que (quase) sempre que usa a internet, você está se beneficiando da criptografia de dados? Aqui vão alguns usos de criptografia que você pode encontrar em sua vida online diária:

Criptografia HTTPS

Criptografia HTTPS

Muitos sites modernos utilizam a criptografia HTTPS. Você pode saber quais são eles porque seus URLs começam com a sigla HTTPS ou porque seu navegador exibe um pequeno cadeado na barra de endereço. Verifique seu navegador agora e confira se esses indicadores estão aqui neste site. O AVG Signal está cuidando de você.

A criptografia HTTPS protege o tráfego de internet enquanto as informações viajam entre o seu dispositivo e o site visitado, impedindo que alguém escute ou altere os dados em trânsito. É importante que você nunca divulgue nenhum dado pessoal sigiloso, como os números do seu cartão de crédito, enquanto estiver em um site sem segurança, ou seja, que use o antigo protocolo HTTP. Se você não sabe como proteger um determinado site, é sempre melhor fazer uma rápida consulta de segurança de site antes de inserir alguma informação pessoal.

Criptografia de e-mail

Criptografia de e-mail

O Gmail e o Outlook, duas das plataformas de e-mail mais usadas no mundo, criptografam todos os e-mails como padrão. A criptografia oferecida por eles é suficiente para um usuário de e-mail comum, mas há mais opções de segurança disponíveis. Os dois também oferecem criptografia reforçada em suas contras premium. Além deles, o ProtonMail é um serviço de e-mail criptografado que está disponível a todos. Além da criptografia há outras formas de proteger sua conta de e-mail.

Aplicativos de mensagem seguros

Aplicativos de mensagem seguros

Muitos aplicativos de mensagem também protegem seus usuários com criptografia de dados. O Signal e o Wickr são duas opções conhecidas que providenciam criptografia de ponta a ponta: os dados são criptografados durante todo o caminho, desde o remetente até o destinatário.

Criptomoedas

Criptomoedas

Se você já comprou ou vendeu criptomoedas como o Bitcoin (BTC) ou Ethereum (ETH), também contou com a proteção de criptografia de dados. Mas se você usa esses serviços, já deve saber disso. As criptomoedas protegem seus usuários com a criptografia e armazenamento das transações em um registro histórico compartilhado, conhecido como blockchain. Assim que uma transação entra para a blockchain, ela não pode ser desfeita ou alterada.

VPNs

VPNs

Redes Privadas Virtuais (VPNs) são uma solução bastante usada na criptografia de dados. É possível até mesmo baixá-las em smartphones para a criptografia móvel. Se você estiver conectado a uma rede Wi-Fi pública sem proteção, uma VPN é a solução ideal para manter seus dados seguros. Vamos explorar as VPNs em mais detalhes no decorrer deste artigo. Por enquanto, pense nelas como uma criptografia de dados sob demanda que é conveniente e segura.

Como a criptografia de dados funciona?

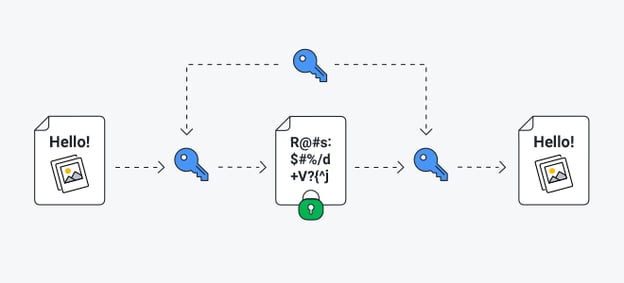

A criptografia de dados gira em torno de dois elementos essenciais: o algoritmo e a chave.

-

O algoritmo é uma série de regras que determina como a criptografia deve funcionar. O algoritmo Cifra de César usado no início deste artigo substitui cada letra por outra localizada em uma distância predeterminada no alfabeto.

-

A chave determina a implementação da criptografia. Chaves são geradas aleatoriamente e combinadas com o algoritmo para criptografar e descriptografar dados. Em nossa Cifra de César, usamos a chave +1. O A é substituído pelo B, o B pelo C e assim por diante. Na criptografia de dados, as chaves são definidas por suas distâncias em bits.

O algoritmo e as chaves geradas por ele contribuem para a segurança geral do método de criptografia. O tamanho das chaves é um fator importante na segurança da criptografia, mas não é o único. O sistema matemático por trás do algoritmo também influencia a segurança da criptografia. Alguns algoritmos com chaves menores contam com segurança equivalente, ou até mais forte, se comparadas a outros algoritmos com chaves longas.

Chaves criptográficas

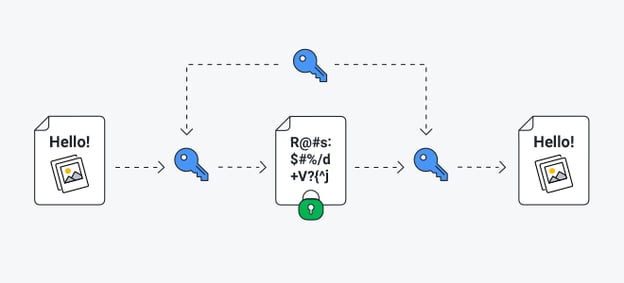

Algoritmos de criptografia moderna geram novas chaves de criptografia de dados para cada uso. Assim, dois usuários do mesmo algoritmo não podem descriptografar a comunicação um do outro. Algoritmos de chave simétrica usam a mesma chave de criptografia e descriptografia, enquanto algoritmos de chave pública, também conhecidos como algoritmos de chave assimétrica, contam com chaves separadas para cada processo:

-

Em um algoritmo de chave simétrica, as partes da criptografia e descriptografia compartilham a mesma chave. Todos que precisam receber um dado criptografado terão a mesma chave. Esse é um sistema mais simples, mas bastante arriscado, já que basta um vazamento para expor os dados transmitidos por todas as partes envolvidas.

Algoritmos simétricos compartilham a mesma chave entre criptografia e descriptografia.

Algoritmos simétricos compartilham a mesma chave entre criptografia e descriptografia.

-

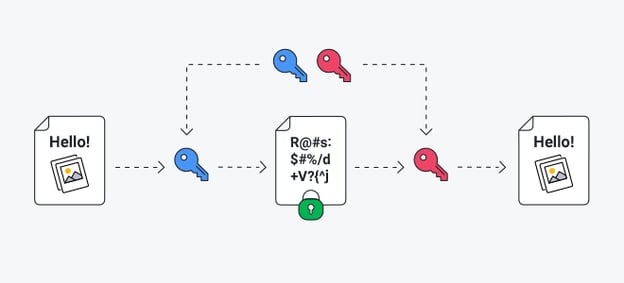

Um algoritmo de chave pública é mais seguro do que seu equivalente de chave simétrica. A chave pública é amplamente disponível para qualquer um usar no envio de mensagens, mas há uma segunda chave (a chave privada), que é necessária para descriptografar a mensagem. O algoritmo cria ambas as chaves de uma vez. Somente as duas podem funcionar em conjunto.

A chave pública ou algoritmos assimétricos usam diferentes chaves para criptografia e descriptografia.

A chave pública ou algoritmos assimétricos usam diferentes chaves para criptografia e descriptografia.

-

Então, como a criptografia de dados protege os dados? Sem a chave de descriptografia, não é possível decifrar os dados, a não ser que você esteja disposto a investir muito tempo e esforço para quebrar a criptografia de outras formas. Vamos tratar disso com mais profundidade no final deste artigo.

E o que é hashing?

Hashing é um processo que usa um algoritmo para converter texto sem formatação em valores numéricos. Qualquer site decente faz uso do hashing nas credenciais do usuário para protegê-las em caso de invasão. Se você encontrar um site que ainda armazene senhas em formato de texto comum, fuja dali sem olhar para trás.

Algoritmos de criptografia comuns

Não há apenas um algoritmo de criptografia de dados no mercado. Aqui, vamos abordar os mais usados e explicar rapidamente como eles funcionam.

Advanced Encryption Standard (AES)

O AES (Padrão de Criptografia Avançada, em português) é um algoritmo simétrico seguro de fácil uso, o que o torna ideal para situações em que o sigilo é importante. Os usuários podem definir o comprimento da chave, como 128, 192 ou 246 bits. Além disso, o AES suporta comprimentos de bloco de 128 bits para criptografia de cifra de bloco.

Rivest–Shamir–Adleman (RSA)

Com o nome dos seus três criadores, o RSA é um dos primeiros algoritmos de chave pública do mercado e ainda é bastante utilizado. Esse sistema utiliza grandes números primos para criar suas chaves e, se comparado a outros opções atuais, é muito lento. Por esse motivo, o RSA é mais utilizado no compartilhamento de chave simétrica, que é usada para criptografar dados reais que precisam ser protegidos.

Triplo DES (ou TDES/3DES)

O TDES é um algoritmo de codificação de bloco simétrico que criptografa cada bloco três vezes. Para isso, ele usa uma chave de criptografia de dados (DES) padrão de 56 bits. Mas antes de mais nada, qual é o padrão de criptografia de dados?

O DES é um algoritmo de criptografia pioneiro desenvolvido na década de 1970. Ele foi usado pela governo dos EUA como padrão até ser substituído pelo AES em 2002. Naquela época, o DES era forte o bastante para combater as ameaças existentes. Mas hoje, mesmo com suas três camadas de criptografia, o TDES não é mais considerado seguro o bastante para as demandas atuais.

Perfect forward secrecy (PFS)

O PFS (sigilo encaminhado perfeito, em tradução livre) não é um algoritmo, mas uma propriedade que um protocolo de criptografia pode ter. Um protocolo de criptografia é um sistema que define como, quando e onde um algoritmo deve ser usado para alcançar a criptografia. Quando um protocolo conta com PFS, instâncias anteriores de criptografia ainda estarão protegidas no caso de comprometimento de uma chave privada em um algoritmo de chave pública. Isso acontece porque os protocolos criam novas chaves para cada sessão de criptografia.

Devido à forma como o PFS protege sessões anteriores contra ataques futuros, essa é uma ferramenta importante para a segurança de qualquer sistema de criptografia. Também podemos ver o PFS classificado simplesmente como forward secrecy (FS) (sigilo encaminhado, em tradução livre).

Dados em repouso X dados em trânsito

A maior parte da conversão criptográfica está focada em dados em movimento, ou como proteger dados em trânsito. Em outras palavras, dados que saem de um lugar e vão para outro. Quando você criptografa seu tráfego de internet com uma VPN, aquela é uma criptografia em trânsito.

Mas nem todos os dados estão constantemente em movimento. Dados armazenados em um local são chamados de “dados em repouso”. Há muitos dados no seu computador que não estão indo para lugar nenhum, mas que podem ser mais sigilosos do que qualquer outro documento que faça parte da sua comunicação com outras partes.

A criptografia de dados em repouso também é uma prática importante, principalmente como uma prevenção caso seu dispositivo seja invadido ou roubado. É possível proteger dados locais com criptografia ou arquivos e pastas com senha no seu computador ou dispositivo de armazenamento externo.

Vamos mostrar as melhores práticas de criptografia de dados em repouso nas seções “Como criptografar seu PC” e “Criptografia de dados para smartphones”.

Criptografia de Dados Transparente (TDE)

Lançada pela Microsoft em 2008, a criptografia de dados transparente (TDE) protege banco de dados com a criptografia de arquivos nos servidores e em qualquer backup. A Microsoft, a IBM e a Oracle usam a TDE para oferecer criptografia de banco de dados a empresas com servidores SQL.

Os arquivos criptografados são automaticamente descriptografados por qualquer aplicativo ou usuários autorizados que acessem o banco de dados. É por isso que ele é “transparente”, se você já tem permissão para acessar os dados, não é preciso fazer nada mais para vê-los. Pense na TDE como um crachá que permite a entrada nas dependências de uma empresa. Se você tem o crachá, seu acesso será liberado.

Como uma medida de segurança adicional, a TDE armazena as chaves de criptografia separadamente dos arquivos de dados criptografados. Assim, caso o dispositivo de armazenamento ou os arquivos sejam roubados, ainda há uma proteção contra acesso não autorizado. Ninguém pode abrir o arquivo de dados sem a chave correta.

Como criptografar seu PC

Pronto para proteger os dados no seu PC contra espiões e cibercriminosos? Vamos apresentar três tipos de criptografia de dados que podem ser usadas na proteção de PCs.

Criptografia de arquivo

Se você precisa proteger somente alguns itens sigilosos, uma boa escolha é a criptografia de arquivos. Esse método criptografa arquivos individuais, o que o torna ideal para casos em que não há muita criptografia a ser feita. Por exemplo, se você criou um documento com códigos de backup referentes a um determinado site ou aplicativo, a criptografia de arquivos é excelente para proteger essa informação.

Mas afinal, o que é criptografia de arquivos? De forma simples, esse é o ato de misturar o conteúdo de um arquivo para que ninguém possa decifrá-lo sem a chave de descriptografia correta. É a mesma coisa que criptografia de dados, mas aplicada a arquivos. Veja como usar a criptografia no seu dispositivo com o AVG Internet Security:

O Módulo Dados Sigilosos do AVG Internet Security verifica seu computador inteiro em busca de arquivos que talvez você queira proteger. Depois, ele protege esses itens contra acesso não autorizado. Essa é uma boa opção para todos os usuários do Windows 10 Home, já que a Microsoft não conta com nenhuma ferramenta integrada de criptografia de arquivos. Você terá que confiar em uma solução desenvolvida por outra empresa, caso queira adotar essa opção.

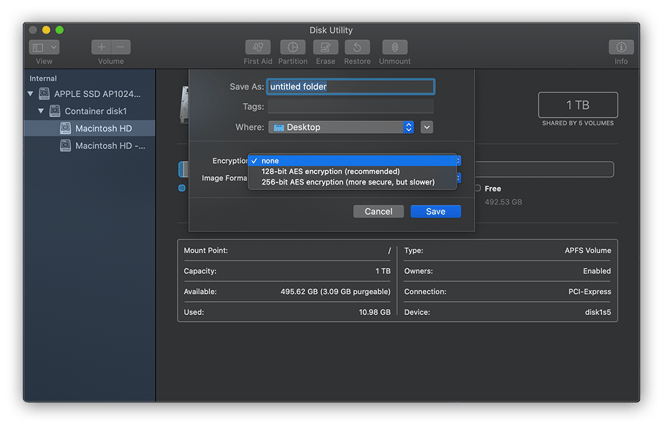

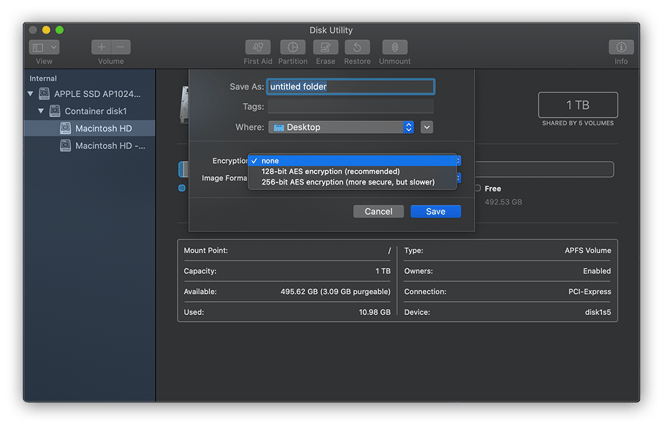

Usuários de Mac têm mais sorte. A Apple permite a criptografia de arquivos com o macOS por meio da ferramenta Disk Utility. Você pode criptografar arquivos indo para Arquivo > Nova imagem > Imagem da pasta. Escolha a pasta a ser criptografada, selecione o método de criptografia e clique em Salvar.

Criptografia completa do disco (FDE)

Ao invés de ir de arquivo em arquivo, você pode criptografar todo o computador com a FDE. Você pode até combinar ambas para ter mais segurança. Assim, mesmo que alguém passe por sua FDE, ainda teria que acessar os arquivos criptografados.

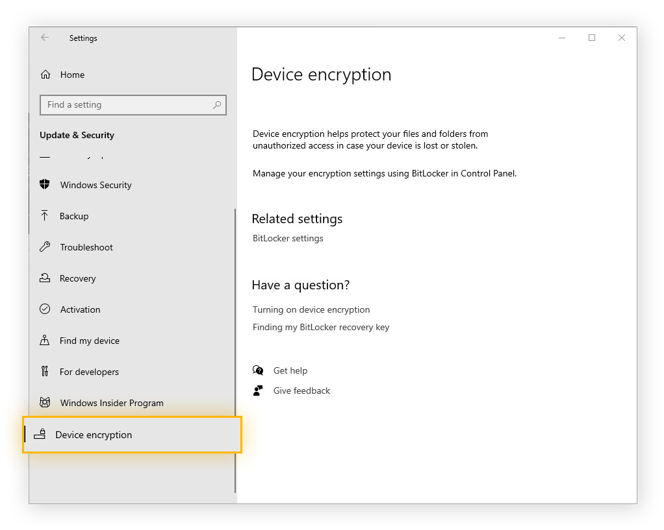

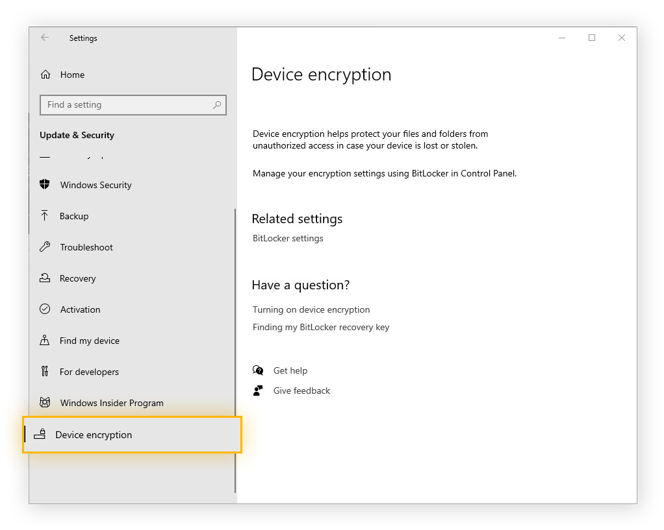

O Windows 10 Home permite o uso de FDE, mas não são todos os PCs que contam com essa funcionalidade. Abra suas Configurações, clique em Atualização e segurança e, caso seu dispositivo suporte FDE, você verá a opção Criptografia do dispositivo, no final do menu à esquerda. Clique ali e comece a criptografar seu PC. Você terá que entrar com sua conta Microsoft para ativar a FDE, já que o Windows irá salvar sua chave de recuperação em sua nuvem.

Usuários do Windows Professional, Entreprise e Education podem usar a ferramenta BitLocker para uma criptografia mais segura. Ela pode ser encontrada nesse mesmo local. De qualquer forma, é assim como se criptografa um PC!

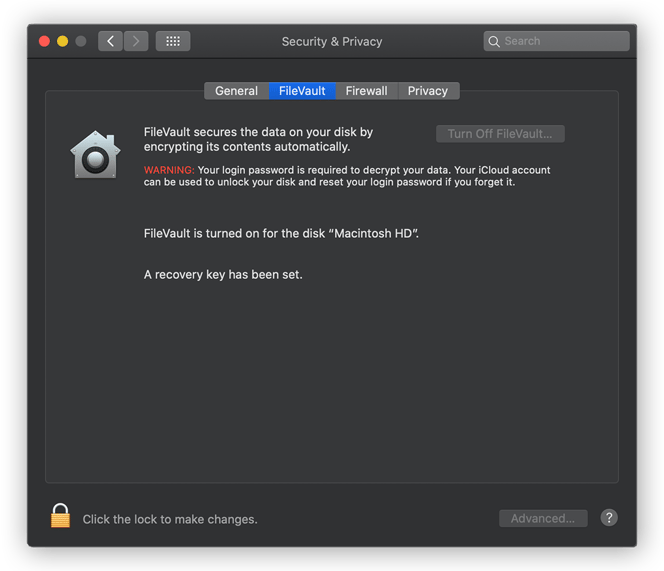

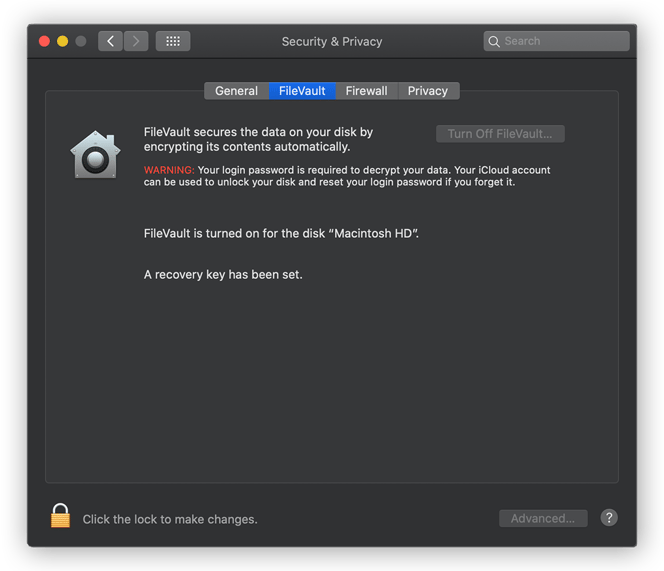

Usuários de Mac também podem ativar a FDE em suas máquinas com a ferramenta FileVault. Abra suas Preferências do Sistema, selecione Segurança e privacidade. Daqui, vá para a aba FileVault e a ative. Pode demorar um pouco para o FileVault terminar a criptografia da sua máquina, mas depois de feita, você verá algo assim:

Criptografia na camada de rede

Esse último método protege dados em trânsito, mas não localmente no seu dispositivo. Se você tiver que criptografar todo o tráfego que entra e sai do seu PC, a criptografia na camada de rede pode ajudar. Esse é o motivo que leva muitas pessoas a escolherem uma VPN para protegerem sua privacidade. O protocolo HTTPS oferece um outro tipo de criptografia na camada de rede.

Com criptografia na camada de rede, você pode enviar dados com segurança mesmo em redes desprotegidas. Mas também é importante garantir que os dados estejam igualmente protegidos na fonte e no destino final. Se você não criptografou seu PC com um ou dois dos métodos acima, qualquer dado recebido de uma conexão criptografada não ficará protegido, já que ele foi baixado para a sua máquina.

O AVG Secure VPN criptografa todo o tráfego de internet no seu dispositivo. Com uma VPN, todas as suas atividades online ficam cobertas. Não só tudo o que você faz no seu navegador, mas também seus e-mails, jogos, downloads e outros aplicativos utilizados.

Criptografia de dados em dispositivos móveis

Provavelmente você já está protegendo seu smartphone Android ou iPhone com um PIN, senha, padrão de tela de bloqueio, impressão digital ou reconhecimento facial. Isso é ótimo. Medidas de segurança como essas são fundamentais para combater o acesso não autorizado. Mas há outra forma de proteger seus dados em dispositivos móveis: a criptografia.

O iCloud e o Google Cloud criptografam seus dados automaticamente. Então você não precisa gerenciar a criptografia de dados em nuvem ao usar esses serviços. E assim como no seu PC, você também pode configurar uma FDE no seu smartphone. Dessa forma, se você perder seu dispositivo, os dados criptografados estarão seguros. Tanto aparelhos Android quanto iOS podem ser criptografados como padrão. Veja como:

Criptografia de dados no iPad e iPhone

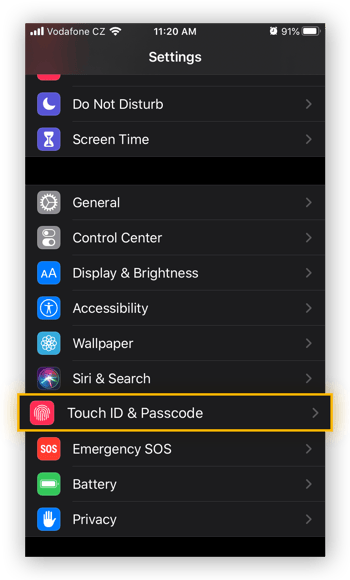

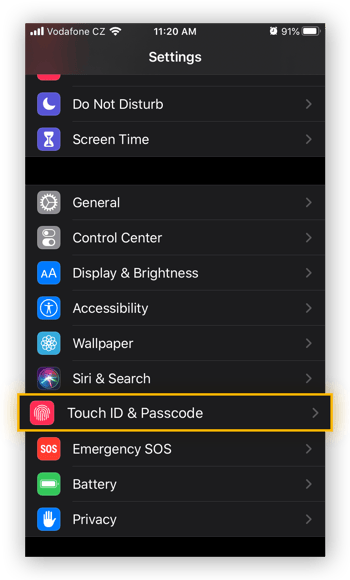

Assim que você define uma senha para o seu dispositivo iOS, seus dados são criptografados automaticamente. Se você ainda não tem uma senha, faça o seguinte:

-

Abra os Ajustes e toque em Código. Os iPhones mais recentes mostram Touch ID e Código ou Face ID e Código.

-

Depois de entrar nessa tela, siga as orientações para configurar uma senha e qualquer outra medida de segurança que quiser incluir. Depois de terminar, seu dispositivo iOS será criptografado.

Criptografia de dados no Android

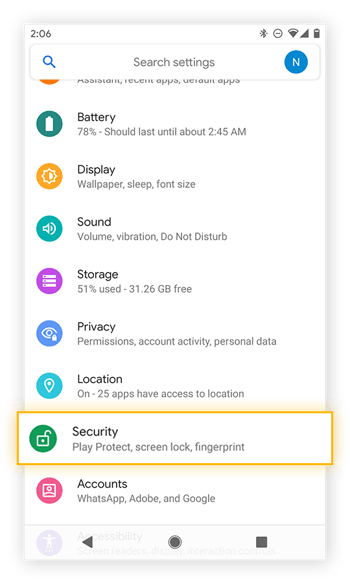

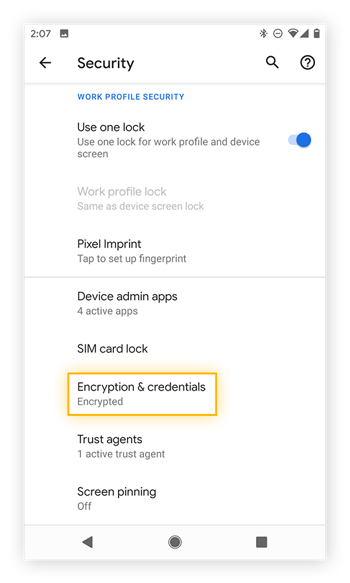

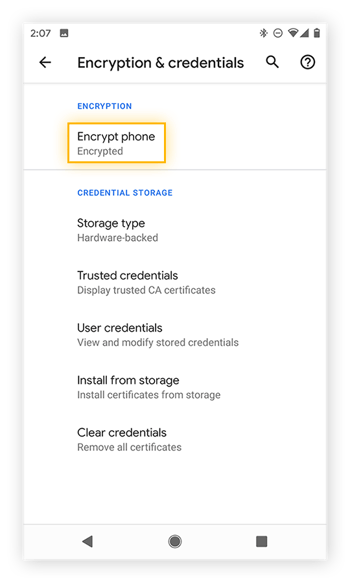

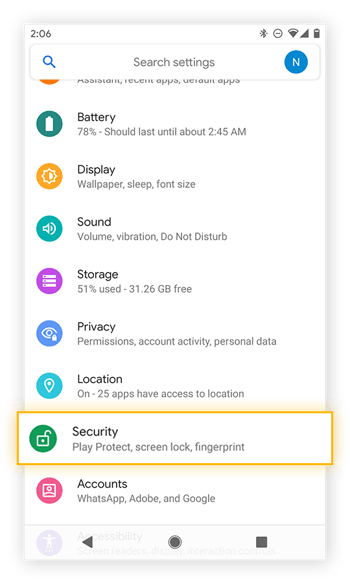

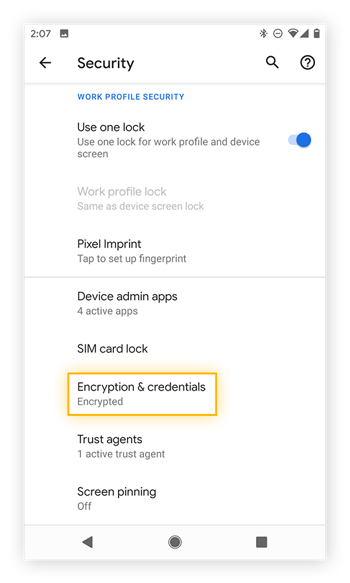

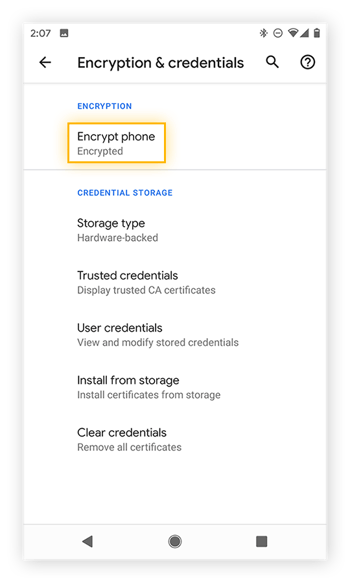

O procedimento para a criptografia de dispositivos Android pode variar conforme o fabricante e a versão do sistema operacional. Veja como o processo ocorre no Android 10 de um Google Pixel 2:

-

Abra as Configurações e toque em Segurança.

-

Role a tela para baixo e toque em Criptografia e credenciais.

-

Siga as orientações da tela para criptografar seu dispositivo. Depois de terminar, confirme se o status do seu smartphone está como Criptografado.

Tipos de criptografia sem fio

Tirando as redes Wi-Fi públicas gratuitas, como a que você encontra na sua cafeteria preferida, a maioria das conexões sem fio também contam com criptografia. É muito provável que seu roteador já ofereça criptografia de dados, assim como a rede da sua empresa ou instituição de ensino. Sempre que precisar de uma senha para se conectar a uma rede sem fio, você está desfrutando dos benefícios da criptografia na internet.

Sem criptografia, outras pessoas conectadas à mesma rede podem bisbilhotar seu acesso e espiar o que você anda fazendo. Esse é um dos principais perigos no uso de uma rede Wi-Fi pública sem proteção. Por isso é importante criptografar sua conexão sem fio com uma VPN sempre que estiver em uma rede pública.

Aqui vamos explorar as opções mais comuns de criptografia de dados para Wi-Fi na sua rede doméstica. Nem todos os dispositivos suportam esses tipos. Então é melhor verificar o que é possível implementar no seu roteador.

Wired Equivalent Privacy (WEP)

Criado em 1990, o protocolo WEP é uma das primeiras formas de criptografia sem fio. Ele oferece criptografia em 64 ou 128 bits e é suportado na maioria dos dispositivos. Sua configuração é fácil, mas é fraco se comparado às novas formas de criptografia. Porém, se o WEP for a sua única opção, já é melhor do que não ter nenhuma forma de criptografia.

Wi-Fi Protected Access (WPA, WPA2 e WPA3)

Criado pela Wi-Fi Alliance para resolver a fragilidade do WEB, o protocolo WPA é o padrão atual da criptografia Wi-Fi. Agora em sua terceira encarnação, o WPA oferece um processo de configuração fácil, com um criptografia mais avançada do que a do WEP. A única desvantagem é que ele não está disponível em todos os dispositivos.

O WPA3 foi lançado em 2018. Isso quer dizer que se você tiver um dispositivo com WPA fabricado antes disso, provavelmente verá as opções WPA ou WPA2. Qualquer uma dessas opções oferece uma proteção mais potente do que a do WEP.

Wi-Fi Protected Setup (WPS)

O WPS foi criado para otimizar o processo de adição de novos dispositivos a uma rede WPA2. Seu roteador pode ter um botão WPS que pode ser pressionado para adicionas um novo dispositivo à rede ou para permitir a definição de um PIN no lugar da senha Wi-Fi. Mesmo que seja conveniente, essas opções são menos seguras do que o uso de uma senha.

É muito mais fácil para um cibercriminoso usar a força bruta para decodificar o PIN do WPS do que quebrar sua senha. O botão WPS é um pouco mais seguro, mas ele permite que qualquer um com acesso físico ao seu roteador se conecte a ele. De qualquer forma, é mais seguro deixar o WPS desativado no roteador e usar a senha WPA2.

Por sinal, se você ainda estiver usando a senha padrão do seu roteador, é melhor definir um código único e forte agora mesmo.

VPN X criptografia de ponta a ponta

A maior parte da criptografia para dados em trânsito ocorre em duas variedades: criptografia de ponta a ponta ou a de uma VPN. Vamos ver quais são as diferenças entre elas e o que esperar de cada uma.

O que é criptografia de ponta a ponta?

Criptografia de ponta a ponta é uma técnica de criptografia de dados que oferece proteção de dados a partir do ponto de origem até o destino final. Os dados são criptografados pelo remente e descriptografados por quem recebe a mensagem. Os dados não são descriptografados em nenhuma parte desse processo. A criptografia de ponta a ponta garante que ninguém além do remetente e do destinatário tenha acesso aos dados em momento nenhum.

A criptografia de ponta a ponta é cada vez mais usada por muitos serviços de mensagens, inclusive por aplicativos focados em privacidade, como o Signal e o Wickr, assim como o iMessage e o WhatsApp. A criptografia do Facebook Messenger é feita quando o usuário escolhe iniciar uma Conversa secreta. Isso é ideal para conversas particulares, já que ninguém pode ver o que está sendo dito, nem mesmo o provedor do serviço.

Governos estão cada vez mais se voltando para aplicativos de SMS e mensagens como uma forma de aumentar seus recursos de vigilância. A NSA (Agência Nacional de Segurança dos EUA) foi flagrada coletando mensagens de texto em massa, e pesquisadores de segurança cibernética suspeitam que o governo chinês acesse com frequência as mensagens do WeChat enviadas no famoso aplicativo de mensagens da Tencent. A criptografia de ponta a ponta oferece formas de evitar a espionagem governamental.

Se você estiver procurando por uma criptografia de ponta a ponta no Gmail, deu azar, a não ser que esteja disposto a adotar soluções terceirizada, como o FlowCrypt. Embora o Google fale sobre isso há anos, a empresa ainda precisa implementar uma criptografia de ponta a ponta abrangente em sua plataforma de e-mail.

Como a criptografia de uma VPN funciona

Outra opção de criptografia de internet confiável é a VPN. Ela não entrega criptografia de ponta a ponta, mas a VPN criptografa todo o tráfego que entra e sai do seu dispositivo.

Geralmente você verá VPNs descritas como “um túnel pela internet”, e essa é uma boa forma de explicar como elas funcionam. Ao se conectar a uma VPN, você estabelece uma conexão criptografada entre o seu dispositivo e um servidor de VPN.

VPNs utilizam um processo conhecido como “encapsulamento” para criar essa conexão. Os dados viajam pela internet em pequenos volumes chamados “pacotes". O encapsulamento coloca seus pacotes de dados dentro de outros pacotes de dados para protegê-los contra interferência externa. Esses dados encapsulados são criptografados para que não possam ser acessados até chegarem ao servidor da VPN. Uma vez lá, o servidor descriptografa os dados e os envia para onde devem ir: um site, servidor de aplicativo, e assim vai.

Como a criptografia é feita apenas entre o dispositivo de origem e o servidor da VPN, essa não é uma criptografia de ponta a ponta. Se você quer proteger seus dados durante toda a jornada, certifique-se de acessar apenas sites com protocolo HTTPS. A criptografia HTTPS protege seus dados depois que eles deixam o servidor de VPN.

O AVG Secure VPN protege seu dados com criptografia de grade bancária, isolando você de bisbilhoteiros e cibercriminosos.

Diferentes tipos de criptografia VPN

Há muitos protocolos usados por VPNs para criar uma conexão criptografada. Qual é a mais rápida? Qual é a mais fácil de usar? Qual é o protocolo VPN mais seguro? Vamos analisar em detalhe os protocolos de criptografia VPN mais comuns:

O que é PPTP?

O Point-to-Point Tunneling Protocol (PPTP) é um dos protocolos VPN mais antigos. Como ele tem sido usado desde os tempos do Windows 95, o PPTP é obsoleto para os padrões atuais. Não o use para nada que vá além da ocultação do seu endereço IP ou mudança da sua localização na internet.

Prós

Prós

-

Rápido;

-

Fácil para configurar e usar;

-

É suportado pela maioria dos dispositivos e plataformas, especialmente as mais antigas.

Contras

Contras

O que é SSTP?

O Secure Socket Tunneling Protocol (SSTP) surgiu com o Windows Vista e é um protocolo criado e de propriedade da Microsoft. Ele se conecta pelo mesmo canal SSL/TLS como o HTTPS, o que o torna bastante seguro.

Prós

Prós

-

Usa TCP 443, tornando-o difícil de ser bloqueado;

-

Segurança forte; Criptografia AES 256 bits;

-

Fácil de configurar e usar com Windows.

Contras

Contras

-

É um protocolo de código fechado e de propriedade da Microsoft, não podendo ser verificado quanto a vulnerabilidades;

-

Não está disponível em todas as plataformas;

-

Está sujeito a problemas de conectividade em caso de largura de banda baixa.

O que é o L2TP/IPSec?

O L2TP/IPSec é um método de encapsulamento em duas partes. O Layer Two Tunneling Protocol (L2TP) é uma progressão do PPTP que cria uma conexão com encapsulamento duplo, enquanto o Internet Protocol Security (IPSec) fornece criptografia. Mas o L2TP/IPSec é seguro? Certamente você terá mais proteção do que com o PPTP, mas comparado ao protocolo OpenVPN, a segurança do L2TP/IPSec não é a mais forte.

Prós

Prós

Contras

Contras

-

Supostamente comprometido pela NSA;

-

O encapsulamento duplo pode prejudicar a velocidade;

-

Pode ser bloqueado facilmente.

O que é o OpenVPN?

O Open VPN é um protocolo de código aberto e uma das opções mais utilizadas no momento. Ele é um protocolo flexível que oferece estabilidade, velocidade e segurança com canais SSL e TLS juntamente com suporte para diversos algoritmos de criptografia para VPN. Mas por conta disso, sua configuração pode ser difícil para quem quiser fazer esse trabalho manualmente.

Prós

Prós

-

Código aberto, o que permite que seja testado de forma independente;

-

Rápido, seguro, estável e flexível;

-

Suporta tanto UDP quanto TCP, então é difícil de bloquear;

-

Suporta PFS.

Contras

Contras

O que é o IKEv2?

O Internet Key Exchange version 2 (IKEv2) vem da Microsoft e da Cisco e é baseado em IPSec. É por isso que geralmente ele aparece como IKEv2/IPSec. Ele foi desenvolvido para ser usado em dispositivos móveis e permite que usuários mantenham suas conexões VPN enquanto trocam o uso de dados móveis para rede Wi-Fi e vice-versa.

Prós

Prós

-

Conexão altamente resiliente;

-

Ideal para dispositivos móveis;

-

Muito rápido, com baixa latência;

-

Suporta PFS.

Contras

Contras

-

Pode sofrer com as mesmas vulnerabilidades do IPSec, como o L2TP/IPSec;

-

Suporte para poucas plataformas;

-

Suscetível a bloqueio por firewalls.

Dados criptografados podem ser hackeados?

A resposta curta é sim, eles podem. O problema de segurança se resume à possibilidade de quebra do algoritmo: quanto tempo, quanto poder de computação é necessário e o custo da operação. Em teoria, não exista nada que seja insuperável, mas na prática, dá para chegar bem perto disso.

Por exemplo, um cibercriminoso pode demorar alguns anos para conseguir quebrar um único modelo de criptografia AES de 256 bits. Na maioria dos casos, o esforço colossal simplesmente não compensa. A dissuasão é um fator relevante no fortalecimento da criptografia de dados.

Por isso é muito importante evitar algoritmos de criptografia fracos ao adotar uma criptografia de dados. Fique longe dos MD5, SHA1 e qualquer outro protocolo obsoleto para os padrões atuais. O Instituto Nacional de Padrões e Tecnologia (NIST) dos EUA sempre descontinua algoritmos que não forneçam segurança aceitável. Quando isso acontece, isso significa que há algum risco envolvido ao usar aquele algoritmo.

Por que usar um software de criptografia?

A proteção dos seus dados com um software de criptografia profissional significa que você está removendo suposições dessa equação. Em vez de navegar pelas complexidades da configuração manual, você está protegendo seus dados com criptografia forte e confiável, implementada com habilidade.

O melhor software de criptografia de dados é aquele que usa algoritmos de criptografia de ponta e é desenvolvido por um provedor de confiança. Procure por um parceiro de segurança que seja transparente sobre seu produto e tenha um time de suporte pronto para te atender. Faça seu dever de casa e leia os comentários dos usuários para tomar uma decisão bem informada. Muitos produtos oferecem testes gratuito, o que pode te dar uma ideia de como ele funciona na vida real.

Criptografe seus dados com segurança e facilidade usando uma VPN

Quando você está online, uma VPN é a forma mais confiável e fácil de proteger seus dados. O AVG Secure VPN permite que você navegue com privacidade e segurança com criptografia AES de 256 bits, o que é muito importante ao se conectar a redes Wi-Fi públicas. Acesse a internet em anonimato, oculte seu endereço IP e deixe que nossa criptografia de grade militar mantenha seus dados seguros contra olhares curiosos.

Algoritmos simétricos compartilham a mesma chave entre criptografia e descriptografia.

Algoritmos simétricos compartilham a mesma chave entre criptografia e descriptografia. A chave pública ou algoritmos assimétricos usam diferentes chaves para criptografia e descriptografia.

A chave pública ou algoritmos assimétricos usam diferentes chaves para criptografia e descriptografia.