O que significa “quebrar” uma senha?

Quebrar uma senha é o ato de descobrir a senha de um usuário. Os sites usam criptografia para salvar suas senhas para que outras pessoas não possam descobrir suas senhas reais. Hackers mal-intencionados e cibercriminosos usam métodos de quebra de senha para contornar as proteções de criptografia, descobrir senhas e acessar informações pessoais.

Técnicas comuns de quebra de senhas

Sua senha é mantida no servidor de um site como uma sequência de caracteres criptografada chamada de hash. Hackers não podem reverter algoritmos de hashing para revelar suas senhas. Mas existem muitas técnicas de quebra de senha que eles podem usar para obter o que desejam. Eles podem até fazer você digitar sua senha em um site não autorizado e perigoso.

Certos tipos de ataques de senha e outras maneiras de quebrar senhas e contornar a criptografia estão se tornando cada vez mais sofisticados e diversificados. Veja aqui alguns dos principais métodos de quebra de senha e como você pode se proteger contra eles.

Adivinhar senhas

Adivinhar senhas

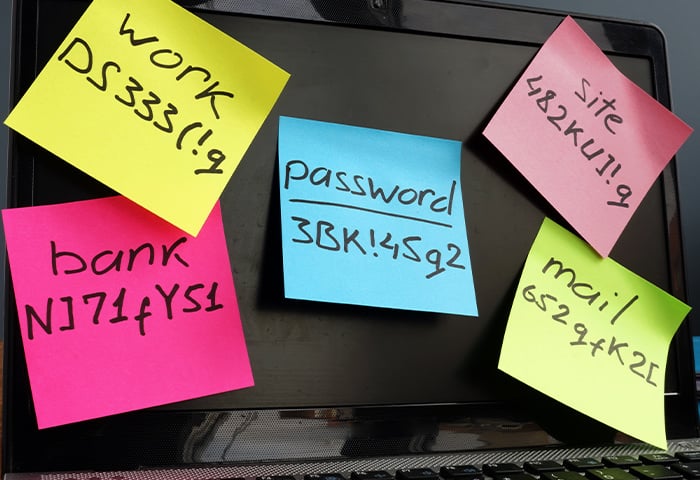

As senhas devem ser difíceis de decifrar, mas fáceis de lembrar. Infelizmente, as pessoas subestimam os riscos e se inclinam a usar senhas fáceis de serem memorizadas. Muitas vezes, é fácil acessar as informações simplesmente adivinhando que a senha é, de fato, “senha”.

Outras senhas comuns são aniversários e hobbies, que tornam sua senha fácil de adivinhar. Ao definir suas senhas, não use termos que possam ser facilmente adivinhados ou encontrados online. Em vez disso, use senhas longas e difíceis de adivinhar ou frases secretas que combinem várias palavras aleatórias.

Como você deve criar uma senha forte que você não vai esquecer? Guardar a senha na memória ou anotá-la pode ser arriscado. Por isso, você deve usar um gerenciador de senhas, que é uma maneira muito mais segura de armazenar as senhas.

Os gerenciadores de senha são uma maneira segura de armazenar senhas.

Os gerenciadores de senha são uma maneira segura de armazenar senhas.

Ataque de força bruta

Ataque de força bruta

Os métodos de força bruta tentam todas as combinações concebíveis de caracteres. Os quebradores de senha de força bruta convertem milhões de senhas possíveis em hashes e os comparam com aquele associado à sua senha.

Esse método é muito demorado: quanto mais complexa a senha, mais tempo leva para quebrar. Uma senha suficientemente complexa levaria centenas ou mesmo milhares de anos para um computador poderoso quebrar. Embora alguns desses ataques usem o poder das botnets, a senha certa ainda pode evitar um ataque de força bruta.

O hacking de força bruta também pode aproveitar a reciclagem de credenciais, que usar combinações anteriores de nomes de usuário e senhas já quebrados. Da mesma forma, os ataques de força bruta reversa começam com uma senha comum (como “senha”) e detectam nomes de usuário.

À medida que a variedade de métodos para quebrar senhas se tornou mais sofisticada, o uso de software de monitoramento de violação de dados se tornou ainda mais importante. O AVG BreachGuard alertará quando uma das suas senhas aparecer em uma violação e dará um conselho para aumentar a segurança das suas senhas.

Ataques de dicionário

Ataques de dicionário

Os ataques de dicionário envolvem uma enorme tabela de senhas semicomuns e seus hashes. Por exemplo, uma ferramenta de ataques de dicionário pode comparar um hash criptografado encontrado no servidor do Facebook com um no banco de dados. E pode muito bem encontrar uma correspondência.

Essas senhas de exemplo contêm frases ou palavras do dicionário com pequenas variações. Dessa forma, uma senha que acrescenta ou elimina um caractere ou número aleatório no meio da senha pode ser revelada.

Se está se perguntando como pode existir uma lista com centenas de milhões de senhas possíveis, a resposta é que um arquivo de texto com essa quantidade de texto ocupa apenas alguns gigabytes e pode ser baixado facilmente.

A lista de ataques do dicionário também funciona como um banco de dados para senhas previamente quebradas, aumentando o risco daqueles que reutilizam senhas várias vezes. Os ataques de dicionário ilustram a importância de se usar sempre senhas exclusivas.

Engenharia social

Engenharia social

A engenharia social envolve a manipulação de alguém para entregar informações confidenciais. Os hackers sabem exatamente que tipos de e-mails as pessoas tendem a abrir sem pensar. Se receber um e-mail avisando sobre um problema de segurança iminente com sua conta, não clique no link nem digite sua senha ou outros dados pessoais.

Outras táticas incluem o uso de endereços de e-mail fraudulentos como admin [at] paypa|.com. É surpreendente quantas pessoas não percebem a diferença entre um L minúsculo e o símbolo |.

Não importa se um endereço parece muito confiável, nunca clique em um link de e-mail que você não gerou (e-mails de confirmação de login) ou não foi enviado por um conhecido. Os ataques de phishing assumem muitas formas, mas todos esperam que você não perceba nada suspeito.

Ataque de tabela arco-íris

Ataque de tabela arco-íris

Os ataques de tabela arco-íris eliminam a necessidade de armazenar centenas de milhões de combinações de hash de senha. As tabelas arco-íris lembram partes de hashes antes de tentar localizar a string inteira, reduzindo o volume e tornando qualquer combinação de hash de senha muito mais fácil de encontrar.

Enquanto os ataques de força bruta levam muito tempo e os ataques de dicionário ocupam muito espaço (porque arquivos enormes precisam ser classificados), os ataques de tabela arco-íris fazem algumas concessões para reduzir o tempo e espaço necessários. Isso se provou ser muito eficaz, especialmente com a famosa ferramenta RainbowCrack.

Ataque de máscara

Ataque de máscara

Os ataques de máscara supõem que uma senha tenha uma forma comum, como usar uma letra maiúscula no início seguida por várias letras minúsculas, em vez de percorrer todas as iterações possíveis. Isso permite quebrar senhas em minutos, em comparação aos anos que o hacking de força bruta pode levar.

Spidering

Spidering

Spidering envolve revisar as comunicações internas ou externas de uma empresa para encontrar frases ou jargões que os funcionários possam usar como senhas. Assim como as senhas individuais, as senhas da empresa geralmente refletem as atividades diárias dos usuários. Quanto mais documentos de treinamento e materiais promocionais uma empresa tiver, maior a probabilidade de as senhas serem quebradas.

Quebra de senha off-line

Quebra de senha off-line

O cracking offline acontece quando um hacker obtém um conjunto de senhas com hash de um servidor comprometido e, em seguida, combina uma senha de texto simples com o hash offline. Para o site hospedeiro, nada estará acontecendo e o hacker tem muito tempo para quebrar a senha.

Ferramentas de quebra de senhas

Analisadores de rede e ferramentas de captura de pacotes são dois tipos de ferramentas de quebra de senha que monitoram e interceptam pacotes de dados. Essas ferramentas precisam de uma conexão de rede para que os bits de dados recebidos e enviados possam ser convertidos em texto simples. Felizmente, essas ferramentas também podem ajudar a empresa a descobrir violações de segurança.

Quebradores de senha

Muitos dos quebradores de senha mais conhecidos usam uma combinação das técnicas acima. A facilidade de uso combinada com a crescente demanda do consumidor por PCs de alta potência significa que mais pessoas estão entrando no mundo do hacking.

Proteja-se contra a quebra de senhas com o AVG BreachGuard, que monitora as violações de dados mais recentes e alerta imediatamente se uma de suas senhas vazar. Dessa forma, você pode alterar rapidamente as senhas antes que elas sejam usadas para comprometer suas contas.

Malware

Malware é outra ferramenta de quebra de senha. Em especial, os keyloggers são um tipo de malware que registra secretamente todas as teclas digitadas e as envia para a pessoa que colocou o keylogger no sistema.

Use o melhor software antivírus que encontrar para se defender contra keyloggers e outros softwares maliciosos. Instale uma boa ferramenta antimalware para manter o software de hacking de senha afastado do seu dispositivo.

Brutus

O Brutus é um quebrador de senha de força bruta que usa um método de ataque exaustivo baseado em dicionário que permite tentativas infinitas. Além de ser um dos favoritos entre os cibercriminosos, o Brutus também tem usos legítimos, como quando alguém não sabe a senha do próprio roteador.

RainbowCrack

Para ajudar os hackers a quebrar senhas, o RainbowCrack gera tabelas arco-íris, conjuntos de hashes pré-calculados que aceleram o processo de quebra de senha. Felizmente, o uso de tabelas arco-íris pode ser frustrado por uma técnica comum conhecida como salting: um processo pelo qual os sites hospedeiros inserem sequências aleatórias de texto em senhas de texto simples antes de armazená-las nos banco de dados.

Cain and Abel

O Cain and Abel extrai todas as senhas encontradas em um PC. A menos que você faça uma limpeza exaustiva de todos os arquivos do sistema, um quebrador de senhas do Windows 10, como Cain e Abel, pode descobrir senhas de endereços de e-mail, sistemas operacionais, conexões Wi-Fi e muito mais.

Arquivos do Word e Excel protegidos por senha podem ajudar a bloquear informações especialmente confidenciais.

Medusa

O Medusa verifica as senhas em uma lista de palavras e pode ser usado para extrair senhas de outras máquinas na mesma rede Wi-Fi. O Medusa exige um pouco de conhecimento técnico para ser usado, mas as instruções podem ser encontradas facilmente.

A proliferação de ferramentas como o quebrador de senhas Medusa significa que é mais essencial do que nunca usar senhas ou frases de senha longas, exclusivas e difíceis de adivinhar.

A quebra de senhas é ilegal?

Quebrar senhas em um serviço online é ilegal, a menos que você tenha consentimento para testar a segurança de um sistema. Mesmo se a senha for sua, invadir um serviço como o Facebook não é permitido e constitui invasão. Mesmo que suas intenções sejam boas, sua situação jurídica é precária.

Pessoas nos EUA e no exterior foram presas por oferecer serviços de quebra de senha. Em 2014, foi descoberto que os operadores de um desses serviços invadiram contas de e-mail e as tornaram reféns, exigindo pagamento para restaurar o acesso.

Como posso impedir que as pessoas invadam minas senhas?

A privacidade da senha pode parecer uma tarefa assustadora. Mas é você quem está no controle. A maioria das senhas quebradas ignoram as práticas mais básicas de segurança, como não usar “senha” ou usar uma simples sequência de números como “123456”.

Veja como impedir que suas senhas sejam invadidas.

Crie uma senha longa, única e difícil de adivinhar

-

Inclua uma variedade de letras maiúsculas e minúsculas, bem como números e caracteres especiais.

-

Considere usar uma frase de senha com palavras aleatórias e não relacionadas.

-

Misture a distribuição de caracteres especiais: não use apenas uma letra maiúscula no início de sua senha.

-

Crie a senha com um mínimo de 16 caracteres.

Use frases de senha difíceis de adivinhar compostas por palavras aleatórias para manter suas contas seguras.

Use frases de senha difíceis de adivinhar compostas por palavras aleatórias para manter suas contas seguras.

Mesmo os métodos mais sofisticados executados nos computadores mais poderosos levariam anos para quebrar uma senha que verificasse todas essas caixas. Um bom gerenciador de senhas pode gerar senhas fortes para você, eliminando a necessidade de criá-las.

Mantenha um antivírus em funcionamento

Um software antimalware robusto detectará um keylogger antes que ele tenha a chance de registrar qualquer dado confidencial. O AVG AntiVirus FREE detectará e bloqueará automaticamente qualquer malware que você encontrar, ao mesmo tempo em que verifica e remove os que já estejam no seu dispositivo.

Ative a autenticação de dois fatores

Ter seu telefone sempre com você pode ser uma vantagem. A autenticação de dois fatores (2FA) adiciona outra camada de segurança aos seus logins, muitas vezes por meio de um aplicativo móvel ou serviço de SMS. Embora alguns hackers tenham falsificado mensagens de texto 2FA, os aplicativos de autenticação são um método altamente seguro de verificação e proteção da conta.

Use uma VPN

Uma VPN (rede privada virtual) criptografa todo o seu tráfego de internet, tanto de entrada quanto de saída. Os quebradores de senha às vezes capturam bits de dados em trânsito, quando os benefícios das VPNs podem realmente ser úteis.

Proteja senhas e dados com o AVG BreachGuard

O AVG BreachGuard vai além de escanear os despejos de senhas mais recentes para ver se a sua vazou. Também exclui você da coleta de dados por terceiros, reduzindo a capacidade dos data brokers de armazenar seus dados nos servidores deles. Mantenha suas senhas em segurança com o AVG BreachGuard.

Os gerenciadores de senha são uma maneira segura de armazenar senhas.

Os gerenciadores de senha são uma maneira segura de armazenar senhas. Use frases de senha difíceis de adivinhar compostas por palavras aleatórias para manter suas contas seguras.

Use frases de senha difíceis de adivinhar compostas por palavras aleatórias para manter suas contas seguras.

/How-to-choose-the-best-password-manager-Thumb.jpg)