Was ist Passwort-Cracking?

Mit Passwort-Cracking ist der Zugriff auf das Passwort eines Benutzers durch Unbefugte gemeint. Websites verwenden zum Schutz Verschlüsselungstechniken, sodass Dritte die eigentlichen Passwörter nicht herausbekommen können. Hacker mit böswilliger Absicht und Cyberkriminelle können die Verschlüsselungen mithilfe von Passwort-Cracking-Methoden jedoch umgehen, an Passwörter gelangen und Zugang zu persönlichen Informationen erhalten.

Gängige Passwort-Cracking-Techniken

Passwörter werden auf dem Server der Websites als verschlüsselte Zeichenfolge (so genannter Hash) gespeichert. Hacker können Hash-Algorithmen nicht umkehren, um an das Passwort zu gelangen. Es gibt allerdings eine Reihe von Cracking-Techniken, mit denen sie dennoch ans Ziel gelangen. Es ist sogar möglich, die Benutzer dazu zu bringen, dass sie selbst ihr Passwort auf einer nicht autorisierten gefährlichen Website eingeben.

Die Arten von Passwortangriffen und sonstige Methoden des Passwort-Crackings und der Umgehung der Verschlüsselung werden immer raffinierter und vielfältiger. Im Folgenden sehen wir uns die häufigsten unter ihnen genauer an und zeigen Ihnen, wie Sie sich davor schützen können.

Erraten von Passwörtern

Erraten von Passwörtern

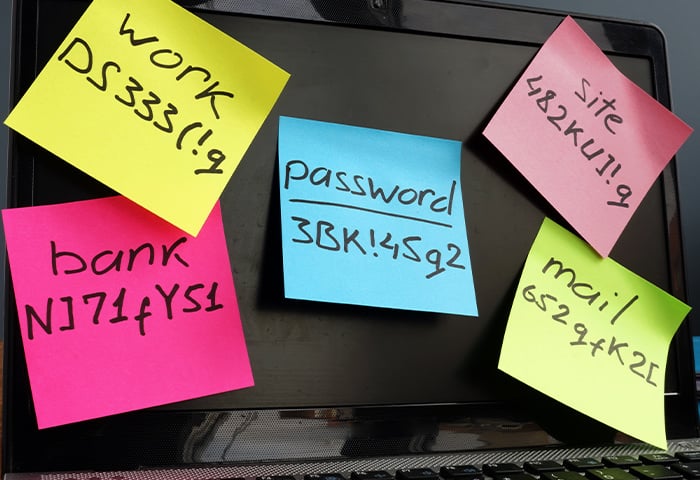

Passwörter sollten schwer zu knacken, aber leicht zu merken sein. Leider unterschätzen viele Menschen die Risiken und konzentrieren sich zu sehr darauf, ihre Passwörter einprägsam zu machen. So wird es Hackern sehr leicht gemacht, an Daten zu kommen, wenn sie das Passwort, das tatsächlich häufig „Passwort“ lautet, einfach erraten können.

Zu den weiteren gängigen Passwörtern, die sich leicht herausfinden lassen, gehören Geburtstage und Hobbys. Daher sollten Sie bei der Einrichtung keine Ausdrücke verwenden, die leicht zu erraten oder online zu finden sind. Verwenden Sie stattdessen lange, schwer zu erratende Passwörter oder Passphrasen, die sich aus einer zufälligen Kombination mehrerer Wörter zusammensetzen.

Wie aber kann man ein starkes Passwort erstellen, das man nicht vergisst? Es kann riskant sein, ein Passwort zu speichern oder es aufzuschreiben. Vielmehr empfiehlt es sich, einen Passwort-Manager zu verwenden, in dem Sie Ihre Passwörter sicher aufbewahren können.

Ein Passwort-Manager ist eine sichere Aufbewahrungsmöglichkeit für Passwörter.

Ein Passwort-Manager ist eine sichere Aufbewahrungsmöglichkeit für Passwörter.

Brute-Force-Angriff

Brute-Force-Angriff

Mithilfe von Brute-Force-Methoden können alle erdenklichen Zeichenkombinationen ausprobiert werden. Passwort-Cracker, die diese Methoden verwenden, konvertieren mehrere Millionen möglicher Passwörter in Hashes und vergleichen diese mit dem Hash, der Ihrem Passwort zugeordnet ist.

Dies ist eine sehr langwierige Methode – je komplexer das Passwort, desto schwieriger lässt es sich knacken. Um ein hochkomplexes Passwort zu knacken, würde ein leistungsstarker Computer zwischen mehreren Hundert und mehreren Tausend Jahren benötigen. Zwar werden für einige solcher Angriffe leistungsstarke Botnets genutzt wird, aber es kann trotzdem passieren, dass das richtige Passwort unerkannt bleibt.

Eine weitere Methode von Brute-Force-Hackern ist das Recyceln von Anmeldeinformationen, das heißt, die Hacker probieren frühere Kombinationen aus geknackten Benutzernamen und Passwörtern aus. Analog werden bei umgekehrten Brute-Force-Angriffen ausgehend von einem häufig verwendeten Passwort (wie z. B. „Passwort“) die entsprechenden Benutzernamen aufgespürt.

Da die Passwort-Cracking-Methoden immer ausgefeilter werden, ist der Einsatz einer Software zur Datenleck-Überwachung umso wichtiger. AVG BreachGuard warnt Sie, wenn eines Ihrer Passwörter nach einer Datenpanne durchsickert, und bietet Tipps, wie Sie die Sicherheit Ihres Passworts erhöhen können.

Holen Sie es sich für

Mac

Holen Sie es sich für

Mac

Wörterbuchangriffe

Wörterbuchangriffe

Für Wörterbuchangriffe werden umfangreiche Tabellen mit weniger häufigen Passwörtern und ihren entsprechenden Hashes verwendet. Bei einem Wörterbuchangriff könnte ein Tool beispielsweise einen verschlüsselten Hash, der auf dem Facebook-Server gefunden wurde, mit der eigenen Datenbank abgleichen. Möglicherweise wird hier eine Übereinstimmung gefunden.

Bei diesen Beispielpasswörtern handelt es sich um Wörter oder Phrasen aus dem Wörterbuch, die leicht abgewandelt werden. Das bedeutet, dass auch Passwörter ausgespäht werden können, in deren Mitte willkürlich ein Zeichen oder eine Ziffer hinzugefügt oder weggelassen wird.

Sie fragen sich, ob es überhaupt eine Liste mit mehreren Hundert Millionen möglicher Passwörter geben kann? Ja, denn selbst derart umfangreiche Textdateien sind nur wenige Gigabyte groß und lassen sich problemlos herunterladen.

Listen für Wörterbuchangriffe dienen auch als Datenbank bereits geknackter Passwörter, wodurch Benutzer, die ihre Passwörter mehrfach verwenden, einem größeren Risiko ausgesetzt sind. Wörterbuchangriffe machen deutlich, wie wichtig es ist, jedes Passwort nur einmal zu verwenden.

Social Engineering

Social Engineering

Beim Social Engineering werden Menschen so manipuliert, dass sie sensible Daten von sich aus preisgeben. Hacker wissen ganz genau, bei welchen Arten von E-Mails die Menschen zum gedankenlosen Öffnen einer Nachricht neigen. Wenn Sie per E-Mail vor einem drohenden Sicherheitsproblem bei Ihrem Benutzerkonto gewarnt werden, dürfen Sie keinesfalls auf einen Link klicken und Ihr Passwort oder sonstige persönliche Informationen angeben.

Zu den weiteren Taktiken gehört die Verwendung von betrügerischen Absenderadressen wie admin [at] paypa|.com. Sie werden überrascht sein, wie viele Menschen den Unterschied zwischen einem kleinen L und dem Symbol | nicht bemerken.

Ganz gleich also, wie vertrauenswürdig die Absenderadresse aussieht, klicken Sie niemals auf einen Link in einer E-Mail, die Sie nicht selbst veranlasst haben (z. B. eine E-Mail zur Anmeldebestätigung) oder die nicht von einer bekannten Person stammt. Phishing-Angriffe gibt es in vielen Varianten, aber sie alle setzen darauf, dass den Benutzern verdächtige Signale entgehen.

Rainbow-Table-Angriff

Rainbow-Table-Angriff

Bei Rainbow-Table-Angriffen müssen keine Hundert Millionen Passwort-Hash-Kombinationen gespeichert werden. Rainbow-Tables merken sich Teile von Hashes und versuchen dann, die gesamte Zeichenfolge zu finden. Dadurch reduziert sich das Volumen der Tabelle, und das Auffinden von Passwort-Hash-Kombinationen wird deutlich vereinfacht.

Brute-Force-Angriffe beanspruchen viel Zeit und Wörterbuchangriffe viel Speicher (weil große Dateimengen durchsucht werden müssen), während der Vorteil von Rainbow-Table-Angriffen darin liegt, dass sie weniger zeit- und speicherintensiv sind. Dies hat sich als sehr effektiv erwiesen, insbesondere mit dem beliebten Tool RainbowCrack.

Maskenangriff

Maskenangriff

Bei Maskenangriffen wird davon ausgegangen, dass ein Passwort nach einem gängigen Muster gebildet wird – z. B. ein Großbuchstabe am Anfang gefolgt von mehreren Kleinbuchstaben – das heißt, es werden nicht alle möglichen Kombinationen durchgespielt. Dadurch lassen sich Passwörter mit Maskenangriffen innerhalb weniger Minuten knacken, während Brute-Force-Angriffe mehrere Jahre dauern können.

Spidering

Spidering

Beim Spidering wird die interne oder externe Kommunikation eines Unternehmens beobachtet und auf passworttaugliche Phrasen oder Fachbegriffe untersucht. Ähnlich wie private Passwörter sind auch Unternehmenspasswörter häufig an die täglichen Aktivitäten der Benutzer angelehnt. Je mehr Schulungsunterlagen und Werbematerialien ein Unternehmen veröffentlicht, desto größer ist die Wahrscheinlichkeit, dass seine Passwörter geknackt werden können.

Offline-Cracking

Offline-Cracking

Beim Offline-Cracking wird eine Reihe von Passwort-Hashes von einem kompromittierten Server abgerufen, und anschließend wird offline ein Klartext-Passwort mit den Hashes abgeglichen. Von alldem erfährt der Betreiber der Website nichts, während der Hacker das Passwort in Ruhe knacken kann.

Tools zum Hacken von Passwörtern

Netzwerk-Analyzer und Paket-Sniffer sind Passwort-Cracking-Tools, mit denen Datenpakete überwacht und abgefangen werden können. Sie erfordern zwar eine Netzwerkverbindung, aber sobald diese eingerichtet ist, können die ein- und ausgehenden Datenbits in Klartext konvertiert werden. Zum Glück können Unternehmen mithilfe solcher Tools auch Sicherheitsverstöße erkennen.

Passwort-Cracker

Viele der am weitesten verbreiteten Tools verwenden eine Kombination aus den beschriebenen Passwort-Cracking-Techniken. Ihre Benutzerfreundlichkeit und die wachsende Verbrauchernachfrage nach leistungsstarken PCs führen dazu, dass sich immer mehr Menschen mit dem Hacken beschäftigen.

AVG BreachGuard schützt vor Passwort-Cracking, indem das Internet ständig auf Lecks in Datenbanken überwacht wird und Sie sofort benachrichtigt werden, wenn eines Ihrer Passwörter nach außen gelangt. So können Sie schnell handeln, bevor sich jemand anders mit Ihren Passwörtern Zugang zu Ihren Benutzerkonten verschafft.

Holen Sie es sich für

Mac

Holen Sie es sich für

Mac

Malware

Passwort-Cracking kann auch mithilfe von Malware erfolgen. Hier ist insbesondere der Keylogger zu nennen – eine Art von Malware, die unbemerkt Tastatureingaben aufzeichnet und an die Person zurücksendet, die die Software auf dem System installiert hat.

Verwenden Sie daher die beste Antivirus-Software, um sich vor Keyloggern und anderen bösartigen Programmen zu schützen. Mit einem leistungsstarken Anti-Malware-Tool halten Sie Hacking-Software für Passwörter von Ihrem Gerät fern.

Brutus

Brutus ist ein Passwort-Cracker, der nach dem Brute-Force-Prinzip funktioniert und der eine äußerst gründliche, wörterbuchbasierte Angriffsmethode verwendet, mit der sich Anmeldedaten durch unendliche viele Ratevorgänge herausfinden lassen. Neben seiner Beliebtheit bei Cyberkriminellen gibt es aber auch legale Einsatzmöglichkeiten, z. B. wenn ein Benutzer das Passwort seines eigenen Routers vergisst.

RainbowCrack

Mit RainbowCrack können Hacker Rainbow-Tables generieren, also Listen mit im Voraus berechneten Hashes, die das Entschlüsseln von Passwörtern beschleunigen. Zum Glück lässt sich die Verwendung von Rainbow-Tables mit einer gängigen Technik, dem so genannten Salting, vereiteln. Hierbei fügen Host-Websites zufällige Textzeichenfolgen in Klartext-Passwörter ein, bevor sie die Passwörter dann in ihrer Datenbank durch Hashes verschlüsseln.

Cain and Abel

Mit Cain and Abel lassen sich alle auf einem PC entdeckten Passwörter extrahieren. Ein Windows 10-basierter Cracker wie Cain and Abel kann Passwörter für E-Mail-Konten, Betriebssysteme, WLAN-Verbindungen usw. aufspüren, es sei denn, Sie haben eine vollständige Bereinigung Ihrer Systemdateien durchgeführt.

In dem Sie Word- und Excel-Dateien durch ein Passwort schützen, können Sie besonders sensible Daten unter Verschluss halten.

Medusa

Medusa gleicht Passwörter mit einer Liste von Wörtern ab. Zudem lassen sich mit dem Tool sogar Passwörter aus anderen Computern im selben WLAN extrahieren. Der Betrieb von Medusa setzt einen gewissen Grad an technischem Verständnis voraus, wobei entsprechende Anleitungen aber leicht zu finden sind.

Die weite Verbreitung von Tools wie Medusa legt nahe, dass die Einrichtung langer, schwer zu erratender Passwörter oder Passphrasen, die nur für jeweils ein Benutzerkonto verwendet werden, wichtiger ist denn je.

Ist Passwort-Cracking illegal?

Das Knacken von Passwörtern eines Online-Service ist illegal, sofern nicht eine Erlaubnis zum Testen der Systemsicherheit vorliegt. Selbst wenn es um das eigene Passwort geht, gilt das Hacken eines Dienstes wie Facebook als unerlaubtes Eindringen. Die Rechtslage ist also auch bei bester Absicht heikel.

In den USA wie anderswo wurden schon Menschen für das Anbieten von Passwort-Cracking-Dienstleistungen verhaftet. Im Jahr 2014 waren die Betreiber eines solchen Dienstes in E-Mail-Konten eingedrungen und forderten ein Lösegeld für die Wiederherstellung der Zugänge.

Wie kann ich verhindern, dass meine Passwörter geknackt werden?

Passwörter wirksam zu schützen, kann eine gewaltige Aufgabe sein. Aber Sie haben es in der Hand. Bei den am häufigsten geknackten Passwörtern werden die einfachsten Sicherheitsvorkehrungen ignoriert, z. B. dass das Passwort keinesfalls „Passwort“ heißen oder aus einer simplen Ziffernfolge wie „123456“ bestehen darf.

Im Folgenden erfahren Sie, wie Sie verhindern können, dass Unbefugte an Ihre Passwörter gelangen.

Erstellen eines langen, einmaligen und schwer zu erratenden Passworts

-

Es sollte verschiedene Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen enthalten.

-

Sie können auch eine Passphrase aus beliebigen Wörtern ohne Sinnzusammenhang erstellen.

-

Verteilen Sie Sonderzeichen über das gesamte Passwort, und verwenden Sie nicht nur einen Großbuchstaben am Wortanfang.

-

Verwenden Sie mindestens 16 Zeichen.

Verwenden Sie zur Sicherung Ihrer Benutzerkonten schwer zu erratende Passphrasen, die aus zufällig ausgewählten Wörtern bestehen.

Verwenden Sie zur Sicherung Ihrer Benutzerkonten schwer zu erratende Passphrasen, die aus zufällig ausgewählten Wörtern bestehen.

Selbst mit den ausgefeiltesten Methoden und den leistungsfähigsten Rechnern würde es mehrere Jahre dauern, um ein Passwort zu knacken, das alle genannten Kriterien erfüllt. Mit einem guten Passwort-Manager können Sie sichere Passwörter generieren und müssen sich diese gar nicht erst ausdenken.

Verwenden eines Antivirus-Programms

Eine solide Anti-Malware-Software erkennt einen Keylogger, noch bevor er sensible Daten aufzeichnen kann. AVG AntiVirus FREE erkennt und blockiert automatisch jede Art von Malware, die zu Ihnen unterwegs ist, und scannt und entfernt zudem Schadprogramme, die Ihr System bereits infiziert haben.

Aktivieren der Zwei-Faktor-Authentifizierung

Machen Sie es sich zu Nutze, dass Sie Ihr Handy immer dabei haben. Denn Sie können es für die Zwei-Faktor-Authentifizierung (2FA) nutzen, die häufig per mobiler App oder SMS erfolgt, und Ihre Anmeldungen noch sicherer macht. Es ist allerdings bereits vorgekommen, dass Hacker SMS-Nachrichten für die Zwei-Faktor-Authentifizierung gefälscht haben. Dahingegen sind Authentifizierungs-Apps eine äußerst sichere Methode zur Benutzerverifizierung und zum Schutz von Konten.

Verwenden eines VPN

In einem VPN (Virtuelles privates Netzwerk) wird der gesamte ein- und ausgehende Internetdatenverkehr verschlüsselt. Passwort-Cracker fangen bisweilen Datenbits ab, die sich in der Übertragung befinden. Genau hier kommen die Vorteile von VPNs ins Spiel.

AVG BreachGuard zum Schutz Ihrer Passwörter und Daten

AVG BreachGuard bietet weitaus mehr als nur die Möglichkeit, Listen mit ausgelesenen Passwörtern zu durchsuchen, um festzustellen, ob Ihres dabei ist. Mit dem Programm können Sie zusätzlich der Datenerfassung durch Dritte widersprechen und Datenvermittler in ihren Möglichkeiten einschränken, Daten auf ihren Servern zu speichern. Mit AVG BreachGuard sind Ihre Passwörter sicher.

Holen Sie es sich für

Mac

Holen Sie es sich für

Mac

Ein Passwort-Manager ist eine sichere Aufbewahrungsmöglichkeit für Passwörter.

Ein Passwort-Manager ist eine sichere Aufbewahrungsmöglichkeit für Passwörter. Verwenden Sie zur Sicherung Ihrer Benutzerkonten schwer zu erratende Passphrasen, die aus zufällig ausgewählten Wörtern bestehen.

Verwenden Sie zur Sicherung Ihrer Benutzerkonten schwer zu erratende Passphrasen, die aus zufällig ausgewählten Wörtern bestehen.

/How-to-choose-the-best-password-manager-Thumb.jpg)