¿Cómo funciona la 2FA?

La autenticación en dos pasos exige dos formas de identificación para verificar su identidad y concederle acceso a su cuenta. La 2FA utiliza dos de los tres factores siguientes para verificar su identidad: algo que sabe (como una contraseña), algo que tiene (como una llave) o algo que es (como una huella digital). Al añadir un paso de verificación adicional, la 2FA refuerza significativamente la seguridad de sus cuentas.

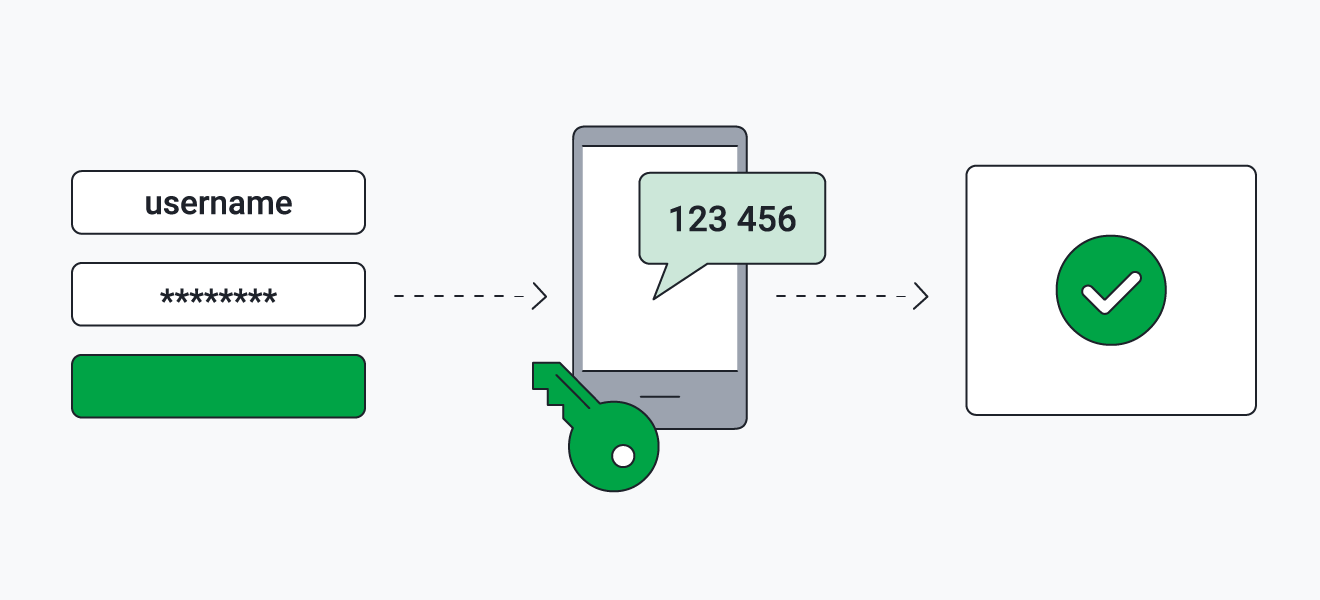

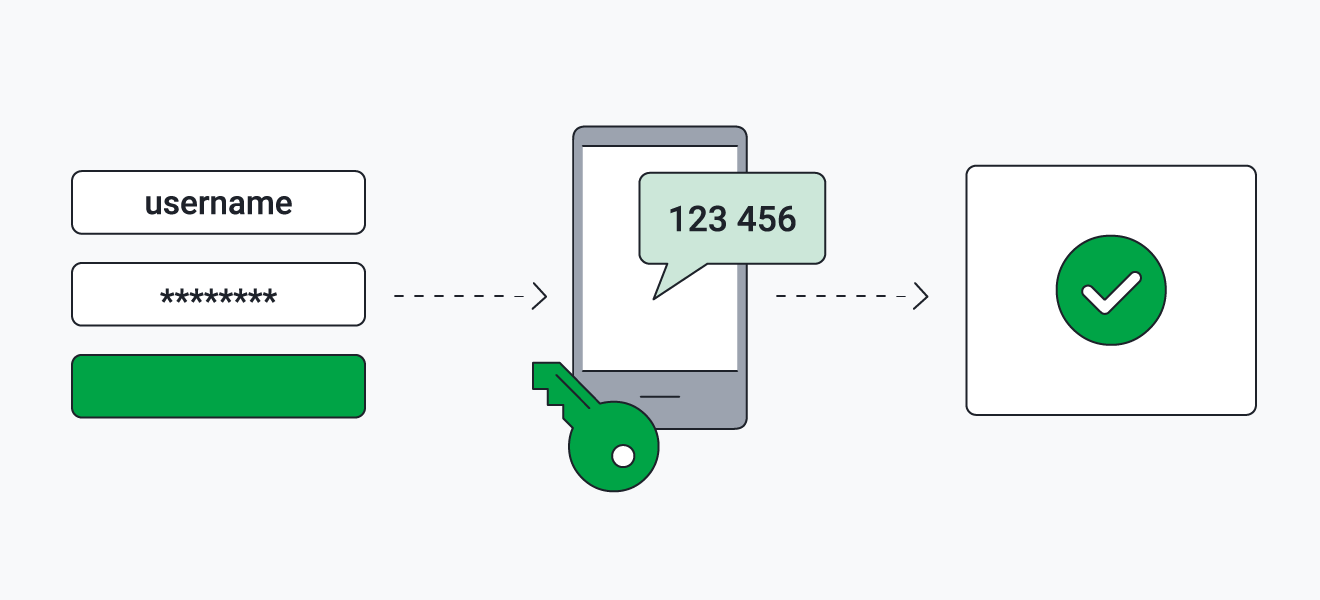

Cuando inicia sesión en cualquiera de sus cuentas en línea, el nivel básico de autenticación solamente requiere la contraseña para iniciar sesión: es el primer paso para verificar la identidad. La 2FA requiere un segundo paso para otorgarle acceso a su cuenta. El segundo paso es algo que sabe, algo que tiene o algo que es. La 2FA, además de solicitar que introduzca su contraseña, puede pedirle un código PIN de un solo uso enviado por SMS para verificar su identidad.

Funcionamiento detallado de la 2FA

La 2FA verifica un segundo dato aparte de la contraseña. Dado que la 2FA requiere dos datos no relacionados, hay muy pocas posibilidades de que alguien pueda acceder a ambos. El tipo de información de autenticación depende del servicio en línea que utilice (Facebook, iCloud, Yahoo! o Google).

Por ejemplo, Gmail ofrece varias opciones al configurar la 2FA:

-

Una llave física de seguridad: Esta opción funciona como una cerradura y una llave, que normalmente tiene que comprar.

-

La aplicación Google Authenticator: En primer lugar, debe instalar la aplicación en el teléfono. A continuación, cada vez que inicie sesión en el correo electrónico, recibirá un aviso en el teléfono que deberá tocar para verificar que es realmente usted.

-

Código de verificación: Esta opción le envía un código numérico de un solo uso, normalmente por SMS, que debe introducir para verificar su identidad.

Así es cómo funciona la 2FA cuando quiere acceder a su cuenta: escribe su nombre de usuario y contraseña y hace clic en Enviar. A continuación, el servicio en línea en el que está iniciando sesión le solicita automáticamente el segundo dato, que puede ser mediante un SMS con un código de verificación, un aviso del autenticador de Google u otro método de 2FA que haya configurado. Tras verificar el segundo dato (el segundo factor de autenticación), obtendrá acceso a su cuenta en línea.

La autenticación en dos pasos requiere dos formas de identificación para verificar su cuenta.

La autenticación en dos pasos requiere dos formas de identificación para verificar su cuenta.

Sin ese segundo dato, los hackers que intenten vulnerar su cuenta, por mucho que tengan su contraseña, no tendrán nada que hacer.

La mejor descripción de la autenticación en dos pasos es que se trata de una medida de seguridad que requiere dos tipos de autenticación para acceder a una cuenta. Por lo tanto, si recibe un mensaje con un código de acceso para la verificación y no ha intentado conectarse recientemente, está a salvo si no hace nada. No obstante, debe cambiar su contraseña de inmediato por otra que sea única y utilizar un administrador de contraseñas seguro para tener todas sus contraseñas a mano.

Si desea obtener una definición detallada de la 2FA y aprender a utilizarla para proteger su identidad digital, vea esta explicación de Michael McKinnon. En ella, describe la autenticación en dos pasos, la protección de contraseñas y la importancia que tienen para su seguridad en línea.

Los tres factores básicos de autenticación

La capa adicional de autenticación de la 2FA suele ser uno de estos tres factores básicos: algo que sabe, algo que tiene o algo que es. A continuación, detallamos el tipo de información que encaja en estas tres categorías de autenticación:

-

Algo que sabe: puede ser un código PIN, las respuestas a las preguntas de seguridad y, por supuesto, su contraseña.

-

Algo que tiene: normalmente, hace referencia a un objeto físico, como una tarjeta de crédito, un token de seguridad (un pequeño dispositivo de hardware) o una tarjeta de identificación. También puede hacer alusión a su teléfono, cuya posesión puede verificar utilizando un código SMS o una aplicación especial, como Google Authenticator.

-

Algo que es: aquí se engloban los datos biométricos y, por lo general, son la huella digital o el reconocimiento facial, como el Touch ID y el Face ID de Apple.

La 2FA se aplica cada vez que utiliza un cajero automático. Para sacar dinero de un cajero, necesita algo que tiene (la tarjeta bancaria) y algo que sabe (el PIN). Sin embargo, al iniciar sesión en una cuenta en línea con su nombre de usuario y contraseña, indicar estos dos datos no es suficiente para satisfacer los criterios de la 2FA, ya que ambos son algo que usted sabe. Afortunadamente, la mayoría de las cuentas de correo electrónico le permiten añadir una capa más, como la prueba de que lleva el teléfono consigo.

Su huella dactilar es uno de sus rasgos más identificativos. La huella dactilar de cada persona es única y nunca cambia. Sin embargo, ¿y si le dijéramos que justamente son poderosas razones para no utilizar nunca los bloqueos con huella dactilar? Podría parecer ilógico, pero el uso de estos bloqueos en realidad puede comprometer su seguridad.

Como se explica a continuación, la 2FA no suele utilizar la huella dactilar.

Tipos de autenticación en dos pasos (2FA)

Las cuentas con la 2FA activada corren mucho menos peligro que las que no la tienen; además, configurarla y utilizarla es sencillo. Estos son algunos tipos de autenticación en dos pasos que puede encontrar en Internet:

Tokens de hardware para la autenticación en dos pasos (2FA)

Un token de hardware es un pequeño dispositivo sincronizado con su sitio web o red. Recorre cadenas de números generadas aleatoriamente. Cuando quiere iniciar sesión, el sitio o la red le pedirán el número que figura en el token en ese momento, y solo con ese número podrá iniciar sesión.

No es lo ideal porque estos tokens pueden piratearse y la mayoría de los usuarios no los tienen tan a mano como su iPhone o su teléfono Android, lo que hace que se pierdan más fácilmente.

SMS (mensaje de texto) y 2FA basada en voz

La 2FA para smartphones es uno de los tipos más comunes de 2FA, porque casi todo el mundo lleva su teléfono encima en todo momento. El sitio web envía un código al teléfono a través de un SMS o una llamada de voz, y el usuario se conecta introduciendo el código. Si protege su cuenta con una contraseña segura y bloquea el teléfono con otra completamente diferente, es poco probable que un hacker descifre las dos.

Sin embargo, la 2FA por SMS es cada vez menos segura. Una técnica conocida como intercambio de SIM ha permitido a los hackers hacerse con su número de teléfono. Sigue siendo bastante infrecuente, pero las empresas han respondido apostando por otras soluciones. También es el motivo por el cual están aumentando las aplicaciones de mensajería segura.

Tokens de software para la 2FA

La ventaja de la 2FA basada en SMS solía ser que no era probable que un hacker consiguiera su teléfono y su contraseña. Dado que ahora es posible interceptar los mensajes de texto, esta ventaja ha desaparecido.

Ahí intervienen los tokens de software para la 2FA. Están vinculados al dispositivo, no al número de teléfono, por lo que la instalación del software en su teléfono o portátil asegurará que solo pueda iniciar sesión la persona con acceso a ese dispositivo.

Notificación push para la 2FA

Las notificaciones push son incluso más seguras que los SMS o los tokens de software. Dichas notificaciones se envían directamente al teléfono, lo que evita la posibilidad de que intercepten los SMS o de que alguien acceda a su dispositivo de manera remota. Son ideales para evitar los ataques man-in-the-middle, que es otra forma más de piratear las cuentas de correo electrónico.

Otros métodos de autenticación en dos pasos

La 2FA biométrica está en auge, lo que significa que puede empezar a utilizar su huella dactilar, el reconocimiento facial o un escáner ocular para acceder a sus dispositivos. Pero no es un sistema perfecto. Por eso, los desarrolladores trabajan en tecnologías que reconozcan los perfiles de voz, la velocidad de tecleo e incluso el ruido del entorno.

Ejemplos de autenticación en dos pasos

Apple utiliza ampliamente la autenticación en dos pasos con los dispositivos de sus clientes. Aprovechan la seguridad avanzada de iCloud y sus conexiones con todos sus dispositivos. Cuando detectan que está intentando iniciar sesión y no saben si es usted, envían un código 2FA a uno de sus otros dispositivos Apple, como su iPad.

Muchas empresas disponen de soluciones 2FA especialmente diseñadas para mantener las actividades de sus empleados lo más ocultas posible. Un token de hardware es una opción de verificación segura para quienes desempeñan un papel crítico en una empresa.

¿Por qué debería usar la autenticación en dos pasos?

Porque la 2FA brinda una protección férrea incluso cuando las contraseñas más seguras fallan. Aunque cree una contraseña segura, sigue existiendo la posibilidad de que se filtre. Si tiene la 2FA configurada, nadie podrá acceder a su cuenta, aunque sepa la contraseña.

Una contraseña solía ofrecer seguridad, pero los hackers descubren innovadoras formas de comprometerlas. Estas son las formas que tienen los hackers astutos de averiguar su contraseña:

-

Filtraciones de datos: cuando una organización de gran tamaño sufre un ataque de ciberseguridad, los nombres de usuario y las contraseñas (así como otros datos confidenciales) de millones de personas pueden terminar vendiéndose en la web oscura. Los ciberdelincuentes pueden comprar listas de nombres de usuario y contraseñas, e intentar reciclar las credenciales, es decir, probarlas en toda la red para ver si con ellas pueden acceder a alguna cuenta. Esa es una de las razones para no reutilizar nunca las contraseñas en varias cuentas.

-

Spyware: Este tipo de software malicioso tan insidioso es capaz de espiar y registrar toda su actividad. El software de registro de pulsaciones puede guardar discretamente todo lo que escribe, incluidos los nombres de usuario y contraseñas, y enviarlo a los hackers que instalaron el malware en su dispositivo.

-

Phishing: El phishing es un tipo de estafa basada en la ingeniería social por la que los ciberdelincuentes suplantan un negocio o a una persona de confianza para conseguir que revele su información personal. Podría recibir un correo electrónico falso en el que se le pidiera que confirme su nombre de usuario y contraseña de algún servicio en línea que utilice; al escribirlas, las credenciales se envían directamente al estafador.

-

Redes sociales: aunque no es una estafa realmente sofisticada, sin la 2FA, corre el riesgo de que pirateen su cuenta de Instagram. ¿Ha felicitado el cumpleaños a su madre este año? ¿Ha adoptado un nuevo cachorro? ¿Se ha comprado una casa? Los hackers pueden ver las publicaciones públicas y obtener información para utilizarla contra usted, tanto si está relacionada con sus contraseñas como si no. Compruebe si hay filtraciones en su cuenta de Facebook y vigile si hay señales de que han pirateado su teléfono.

Por estos motivos, la 2FA es realmente importante. Si su contraseña cae en manos de un hacker, pero utiliza la 2FA, su cuenta seguirá estando segura. Gracias al paso de verificación adicional, la 2FA es una medida de seguridad potente.

Cómo configurar la autenticación en dos pasos

Para configurar la autenticación en dos pasos, primero debe comprobar si el servicio en línea donde le gustaría implementarla, como el correo electrónico, el banco o las aplicaciones de redes sociales, la ofrecen. La mayoría lo hace. En este enlace puede consultar las instrucciones detalladas sobre cómo configurar la 2FA en la cuenta de Gmail.

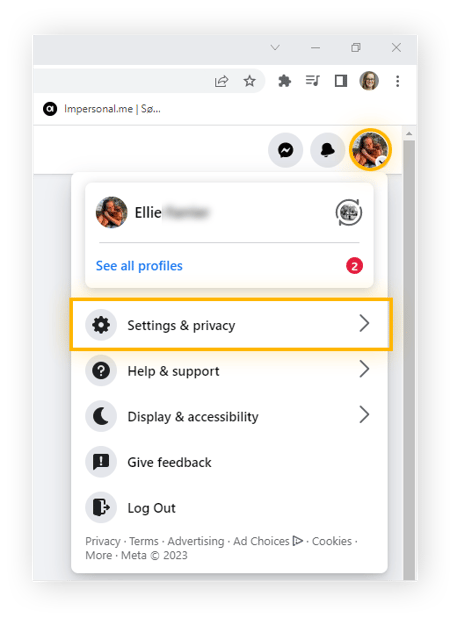

A modo de ejemplo, veamos cómo configurar la 2FA en su cuenta de Facebook.

-

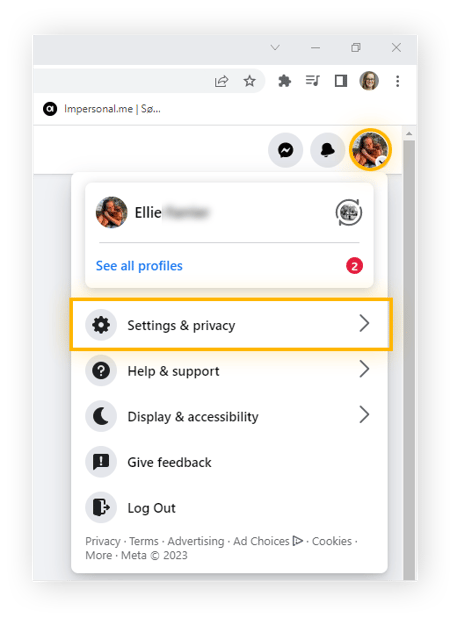

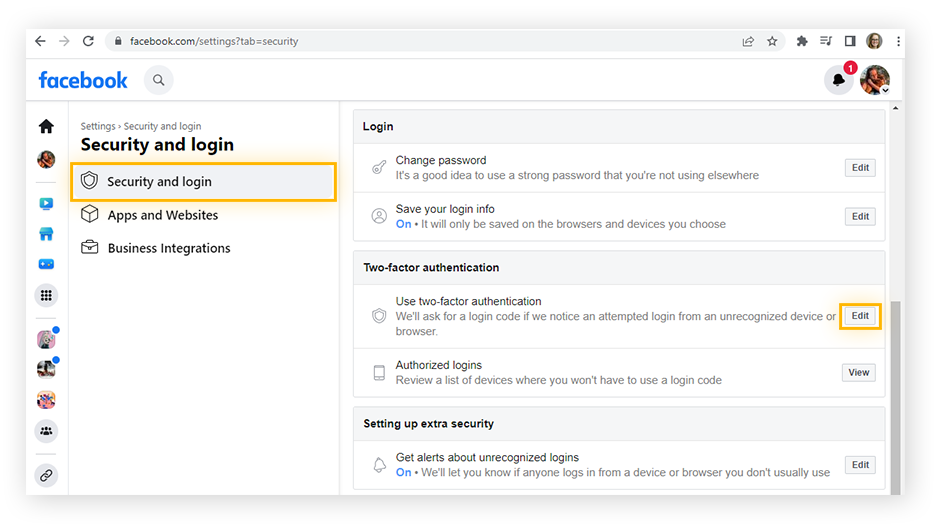

Vaya a Facebook e inicie sesión en su cuenta. En la esquina superior derecha, haga clic en su imagen de perfil y seleccione Configuración y privacidad > Configuración.

-

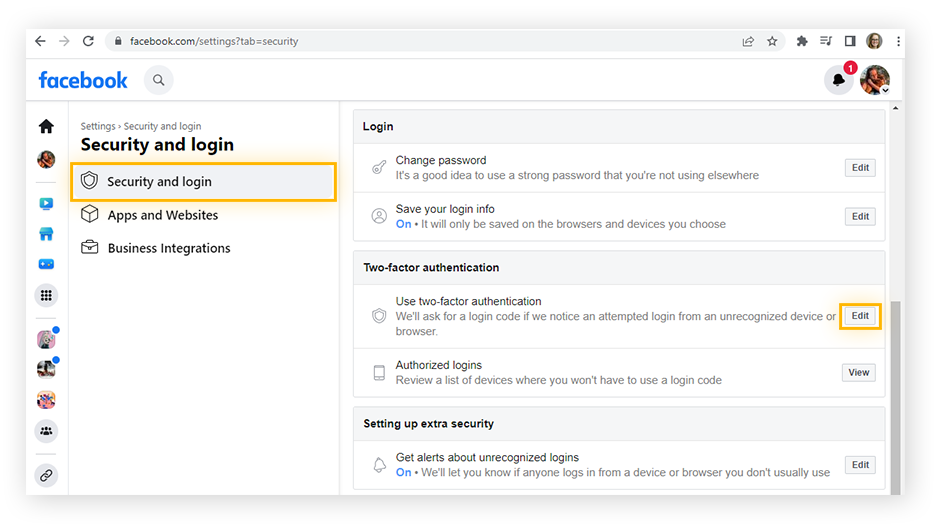

Seleccione Seguridad e inicio de sesión en el panel de la izquierda y vaya a Usar autenticación en dos pasos. Haga clic en Editar.

-

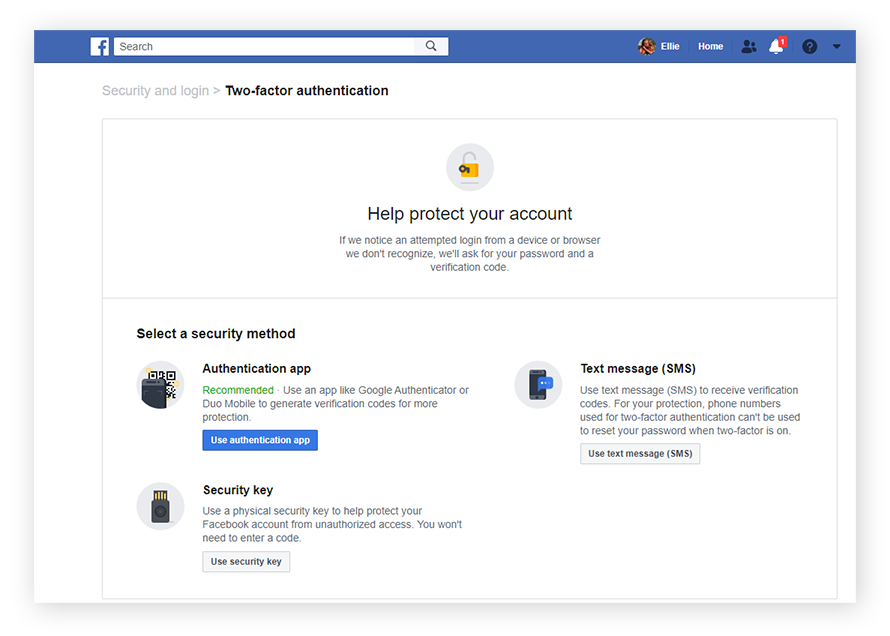

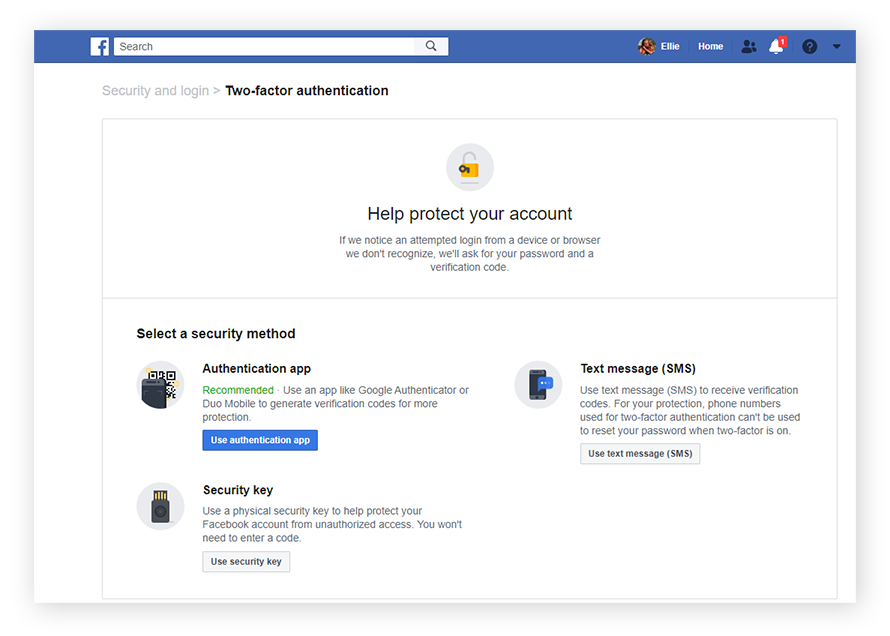

Facebook le ofrece varias opciones para la 2FA: una app de autenticación, un SMS o una llave de seguridad. Elija lo que prefiera.

-

Si desea utilizar la aplicación Google Authenticator y todavía no la tiene, vaya a Google Play o a la App Store de Apple y descárguela.

-

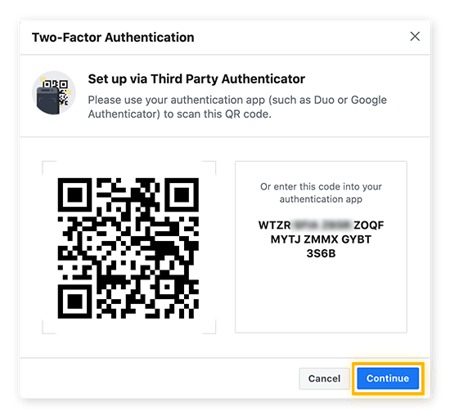

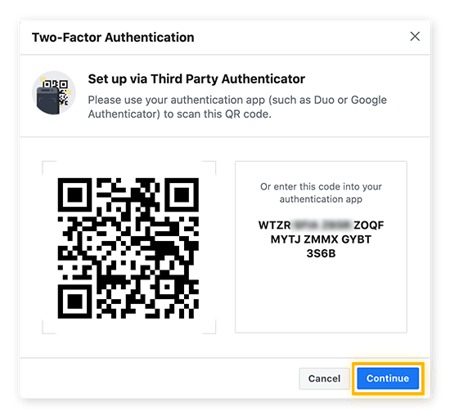

Abra Google Authenticator en el teléfono y escanee el código QR de la pantalla.

-

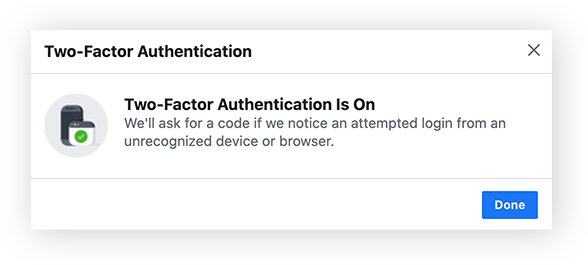

En el teléfono verá un mensaje en el que se indica que va a agregar la 2FA a su cuenta de Facebook; debe confirmarlo. Haga clic en Continuar en la pantalla del ordenador.

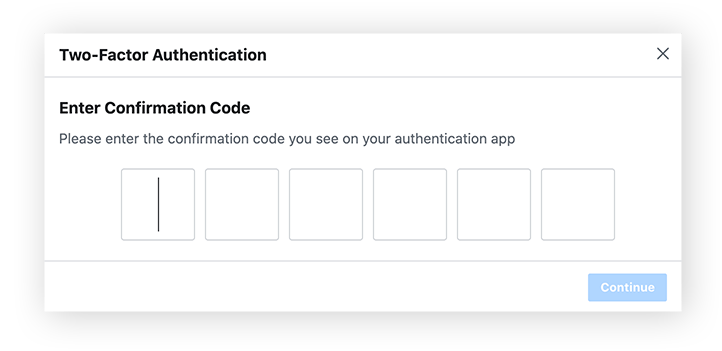

-

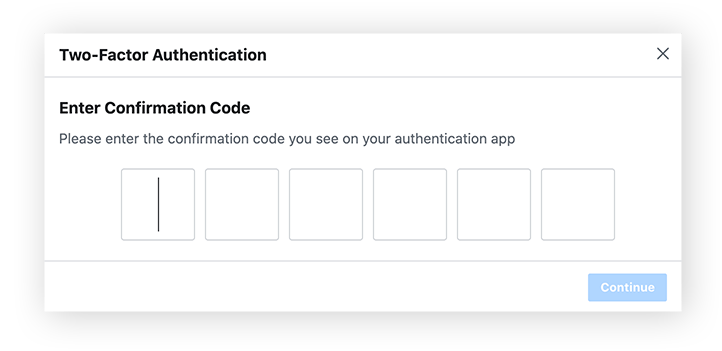

Facebook le pedirá que introduzca un código de Google Authenticator. Este código cambia cada pocos segundos, así que solo usted tiene acceso a él. Introduzca el número de seis dígitos y haga clic en Continuar.

-

Facebook confirmará que la 2FA está activada.

Consejo de seguridad: debería activar la 2FA en todas las cuentas que pueda, especialmente en las de banca en línea y otras cuentas confidenciales.

Cómo desactivar la autenticación en dos pasos

En la mayoría de las cuentas, puede desactivar la autenticación en dos pasos del mismo modo que la activó, normalmente a través de la configuración de seguridad y privacidad. En Facebook, puede desactivar la autenticación en dos pasos en Seguridad e inicio de sesión > Usar autenticación en dos pasos > Desactivar. Deberá introducir su contraseña y se le pedirá que la confirme.

Quizás deba configurarla si tiene un nuevo número de teléfono, por ejemplo, o si le resulta demasiado incómodo gestionarla en este momento. Vuelva a activarla cuando pueda.

¿Es segura la autenticación en dos pasos?

Aunque la 2FA puede añadir mucha más seguridad a sus cuentas en línea, tiene algunos defectos. Muchos servicios no requieren la 2FA al restablecer una contraseña. Sin embargo, para el usuario medio, la 2FA es mucho más segura que utilizar solo una contraseña.

Otro defecto de la 2FA es el que se pudo comprobar con RSA Security. Todo el modelo de negocio de RSA Security se basaba en proporcionar seguridad 2FA a clientes como el Pentágono, pero sufrió un ataque. Se filtraron todos los tokens y las entidades de seguridad nacional del más alto nivel se convirtieron en objetivos fáciles de alcanzar.

Es un ejemplo extremo. Para un uso cotidiano, la 2FA es segura. La mayoría de los hackers no tiene como objetivo a personas específicas, sino que eligen a víctimas de alto perfil o fáciles porque tienen una seguridad deficiente. Si dan con una persona con credenciales difíciles de descifrar, suelen buscar un objetivo más fácil. Por ello, la 2FA es más que suficiente, junto con una contraseña segura y un buen software de seguridad.

Cuando los hackers consiguen hacerse con su información personal, como contraseñas, el número de la seguridad social o datos bancarios, a menudo los ponen a la venta en la web oscura. Si ha estado usando Internet sin la 2FA, es buena idea realizar un análisis de la web oscura para averiguar si su información se ha filtrado.

Supervisar la web oscura continuamente para ver si hay información suya puede ser misión imposible. Por fortuna, un servicio de supervisión de la privacidad como AVG BreachGuard le puede notificar de forma automática si se han filtrado sus datos personales en Internet. Aprovéchese de una supervisión ininterrumpida de la web, reciba notificaciones sobre filtraciones de datos y lea consejos sobre cómo reforzar sus protecciones de privacidad y seguridad con AVG BreachGuard.

Definición de la autenticación en dos pasos

La autenticación en dos pasos es un tipo de autenticación multifactor (MFA). La MFA se refiere al uso de dos (o más) factores de autenticación. Así pues, cuando utiliza la 2FA, también está usando la MFA. La MFA que requiere más de dos factores de autenticación suele utilizarse en edificios de alta seguridad, como instalaciones gubernamentales u otras instituciones que albergan información altamente clasificada.

Estas instalaciones con normas de seguridad estrictas pueden requerir un código PIN (algo que sabe), una tarjeta identificativa (algo que tiene) y un reconocimiento de huella dactilar o retina (algo que es) para permitir el acceso.

Algunas empresas tecnológicas, bancos y otras corporaciones de alta seguridad también pueden exigir una autenticación en tres pasos para acceder a las cuentas en línea. No obstante, para la mayoría de los usuarios, la 2FA es suficiente a fin de proteger sus cuentas personales.

¿Se han filtrado ya sus credenciales?

Al añadir la 2FA a todas sus cuentas en línea, mejorará notablemente su seguridad en Internet. ¿Y si ha estado años y años usando Internet y accediendo a sus cuentas personales sin la 2FA? Si sus contraseñas han quedado expuestas en alguna filtración, quizás no lo sepa. AVG BreachGuard le ayuda supervisando la web para buscar filtraciones de datos de forma ininterrumpida. Si su información personal queda expuesta en algún momento, AVG le avisará de inmediato y le ayudará a llevar a cabo las acciones apropiadas.

Además, le realizaremos una auditoría de seguridad a fin de evaluar sus protocolos actuales de seguridad y ofrecer sugerencias que lo permitan mejorar las contraseñas y ajustar la configuración para gozar de mayor seguridad. En la lucha contra los hackers, AVG BreachGuard supone un arma decisiva en el arsenal. Empiece a proteger hoy sus datos personales.

La autenticación en dos pasos requiere dos formas de identificación para verificar su cuenta.

La autenticación en dos pasos requiere dos formas de identificación para verificar su cuenta.