Es la baby shower de Jenny y todas las chicas están charlando, hablando sobre lo emocionadas que están por el amor y la alegría que provoca un nacimiento, mientras gesticulan y gritan. De repente, Becky, que es puro amor, saca una tarta gigante de ron para sorprender a la especial futura mamá. Pero, luego, se pregunta si es seguro para una mujer embarazada comer tarta de ron. Sacan los teléfonos para comprobarlo, pero, cuando van a abrir tartas-pequess.com, se dan cuenta de que no pueden acceder al sitio web. El resto de las páginas funcionan bien, pero, por algún motivo, esa simplemente no carga.

Hay una gran probabilidad de que su sitio web peques-y-tartas se encuentre en ese momento bajo un aterrador ataque de denegación de servicio.

¿Qué es un ataque de denegación de servicio?

Un ataque de denegación de servicio, o DoS, por sus siglas en inglés, se produce cuando los hackers hacen un esfuerzo conjunto por limitar o eliminar por completo el tráfico web de un sitio web o un servicio en línea concretos.

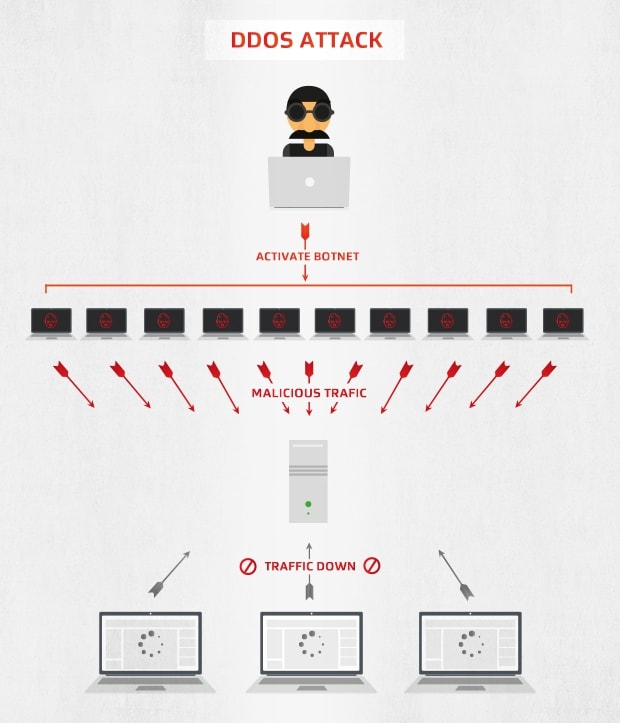

Hay muchas formas de realizar un ataque DoS, la más famosa y frecuente es el DDoS, o ataque de denegación de servicio distribuido, que consiste en forzar a una gran cantidad de ordenadores a inundar un servidor con datos hasta el punto de que no se pueda usar, o engañarles para que lo hagan. Hablaremos de ellos con más detalles a continuación.

Un ataque DDoS inunda un servidor con tantas solicitudes que este deja de responder, con lo que se consigue de forma eficaz que deje de ofrecer sus servicios.

El motivo por el que las personas realizan ataques DoS es algo más complicado. El más habitual, pero lejos de ser el único, es el ciberactivismo, es decir, una forma de protestar contra un sitio web o una organización con la que los atacantes no estén de acuerdo en varios aspectos importantes y quieran conseguir que deje de funcione o intimidar a las personas que lo llevan. Sin embargo, también pueden ser bromas, una amenaza de rescate, un intento de extorsión o una forma de distraer a la gente para realizar un ataque más serio y peligroso sin que se den cuenta. Y, a veces, simplemente se usan para probar la capacidad que tiene un servidor.

Se han llevado a cabo ataques DoS contra cualquiera, desde instituciones financieras hasta tiendas electrónicas, videojuegos, grupos religiosos e, incluso, gobiernos. Son algo básico en el mundo del hackeo en Internet y, seguramente, no se les va a poner fin en un futuro próximo. Sin embargo, existe una posibilidad más que buena de que no sean realmente un problema.

Vino aquí para aprender y aprenderá.

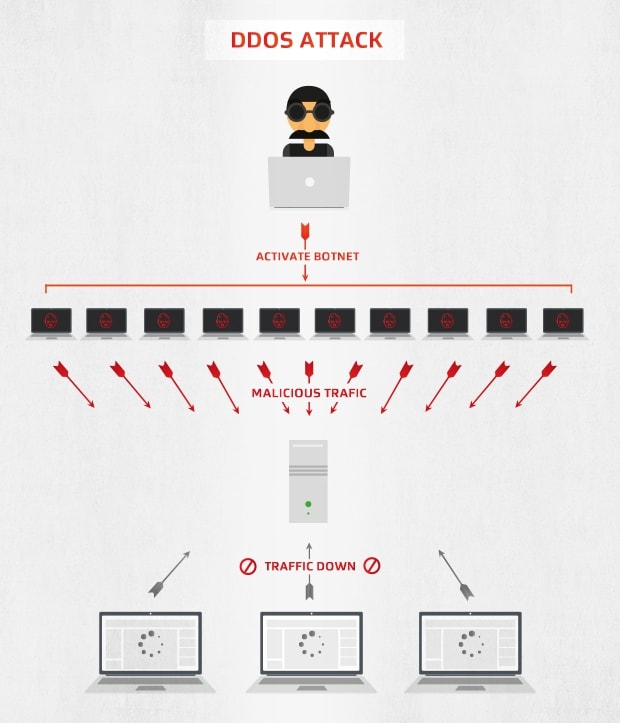

¿Cuál es el modo de actuación de los ataques de denegación de servicio distribuido?

Un ataque DDoS parte de una sencilla premisa: inundar un servidor casi sin tráfico para que el funcionamiento de los sitios web que albergue sea lento, en el mejor de los casos. Sin embargo, como nada relacionado con Internet es sencillo, explicar cómo se lleva a cabo esto requerirá exponer una serie de detalles más técnicos.

Vamos a intentar explicárselo de la forma más sencilla posible, ¿vale?

Aspectos básicos de Internet

En 2006, el senador estadounidense Ted Stevens se convirtió en meme por describir Internet como una «serie de tubos» y, aunque esta afirmación es errónea en muchos aspectos, puede que sea la mejor analogía de la situación, así que vamos a usarla. Básicamente: cada vez que intenta hacer algo en línea, ya sea enviar un mensaje, acceder a un sitio web o jugar a algún juego, su ordenador tiene que comunicarse con otro equipo o servidor. Para hacerlo, necesita algo que realice el «transporte», como el aire para la red Wi-Fi, o bien el cable de cobre o la fibra óptica si la conexión se establece por cables LAN. La velocidad a la que el «transportador» puede transmitir datos se llama «ancho de banda»; así, si tenemos en cuenta esta analogía, el ancho de banda sería el tamaño del tubo: cuanto más grande sea, más información puede circular a una mayor velocidad.

La cosa es que hay que compartir siempre el ancho de banda o tubo con otros ordenadores, que también están intentando enviar mensajes, acceder a sitios web o jugar. Esto conlleva que los tubos se puedan llenar muy rápido y, si intenta usar uno que esté muy lleno, podría enturbiar todos los datos que ya estén allí.

Una analogía mala pero útil: piense en Internet como una serie de tubos y en un ataque DDoS como algo que los obstruye.

Existen varias formas de evitar que eso ocurra: la primera es el «dominio de colisión», que reparte las redes en varios tubos que están conectados. Piense en el agua: si conecta varios tubos y llena uno con agua, el agua se dispersará igualmente por todos los tubos. Los datos actúan de la misma manera, se reparten por toda la red de tubos en busca de un ordenador o servidor específico, y eso supone tiempo y espacio. Por tanto, para evitar que esto ocurra, usamos «dominios» independientes pero conectados que actúan como un punto de control: si sus datos intentan acceder y el punto de control se da cuenta de que están intentando llegar a un ordenador o servidor que no está en su dominio, rechaza el intento que sus datos han realizado para entrar y, de esta forma, los tubos que protege no se contaminan con sus datos. Internet es básicamente eso, pero a nivel internacional.

Pero, la segunda opción, y la más importante para nuestros propósitos, es algo llamado «retroceso exponencial». Si su ordenador intenta usar un tubo y se da cuenta de que está lleno, esperará un segundo antes de intentar usarlo de nuevo, con la esperanza de que para ese momento esté vacío y pueda llenarlo con sus propios datos. Sin embargo, si está lleno, el ordenador esperará dos segundos (y un intervalo aleatorio de milisegundos) antes de volver a intentarlo. Luego, cuatro. A continuación, ocho. Después, dieciséis. Y este número seguirá aumentando hasta que los datos consigan pasar o dejen de intentarlo por completo.

¿Qué tiene esto que ver con los ataques DDoS?

Un ataque DDoS es un intento de llenar el tubo o ancho de banda de un servidor con una cantidad tan grande de datos que ese retroceso exponencial ralentizará muchísimo los sitios web o hará que sea imposible acceder a ellos. Para conseguirlo, necesita muchos datos, que, en el caso de los ataques DDoS, son ordenadores intentando acceder a un servidor. Esto significa que, para organizar un ataque como este, necesita a un montón de amigos bien coordinados que estén por todo el mundo o, para ser más realistas, una botnet.

Si le da demasiada pereza hacer clic en el enlace anterior, le explicaré que una botnet es, básicamente, un enorme conjunto de ordenadores y dispositivos con acceso a Internet conectados mediante el malware que un hacker dirige para que haga todo tipo de destrozos, desde enviar oleadas de correos no deseados hasta hackear contraseñas. También pueden, como es obvio, orquestar ataques DDoS.

Una capa de complejidad adicional

No se piense que la botnet atacará al objetivo por sí sola: solo un hacker vago e incompetente haría esto. Los mejores ataques DDoS añaden una capa de complejidad adicional (y protección para ellos). Para ello, engañan a ordenadores inocentes para que hagan el trabajo sucio por ellos. A estos inocentes equipos, llamados «reflectores», se les envía una solicitud de conexión engañosa desde uno los ordenadores «zombis» de la botnet. Esa solicitud de contacto engañará al reflector para que piense que el servidor de destino intenta contactar con él y, como buena máquina, intentará responderle para ver qué necesita. Así, obtiene el número suficiente de «reflectores» inocentes enviando pings al servidor a la vez y consigue llevar a cabo un ataque DDoS.

Hasta inocentes ordenadores que no están infectados se pueden ver involucrados en un ataque DDoS al convertirse en «reflectores».

Este método es preferible por dos motivos. En primer lugar, es bastante más sencillo enviar estas solicitudes de comunicación que intentar manualmente usar un ataque DDoS contra un sitio web y, además, permite que botnets pequeñas engañen a redes mucho más grandes para que hagan el trabajo duro por ellos. En segundo lugar, proporciona una capa protectora adicional entre el hacker y el servidor que se va a atacar, con lo que consiguen que sea más difícil rastrearlos.

Además, los hackers pueden dirigirse específicamente a ciertas secciones de un sitio web o servicio gracias a esta técnica, llamada «ataque DDoS contra la capa de aplicación», para conseguir que determinadas características dejen de funcionar (como, por ejemplo, la función de búsqueda). Normalmente, esto se hace para distraer a los profesionales informáticos mientras se produce un hackeo mucho más importante y dañino.

El problema del Internet de las cosas

Antiguamente, los ataques DDoS eran algo más difíciles de llevar a cabo porque se necesitaban muchos dispositivos con conexión y a Internet y, en realidad, solo existía uno: el ordenador. Sin embargo, hoy en día, cada vez más dispositivos tienen conexión a Internet, lo que permite que las botnets se hagan más y más grandes. Al haber más objetos, hay más pings y oportunidades de llenar un «tubo» con datos, por lo que, en cierto caso, vivimos en la época dorada de las oportunidades de que se produzcan DDoS. ¡Qué divertido!

Para obtener más información, consulte nuestra guía definitiva sobre botnets.

Otros tipos de ataques DoS

Tenga en cuenta que existen más tipos de ataques DDoS para bloquear un sitio web. Para ejecutar un ataque de denegación de servicio, se pueden usar multitud de herramientas y técnicas populares, aunque el DDoS es, con diferencia, el más habitual.

-

En los ataques por fragmentación o teardrop, se envían direcciones IP alteradas y paquetes de datos demasiado grandes al ordenador objetivo para ralentizarlo o conseguir que deje de funcionar cuando intente entender todo.

-

Al realizar ataques «banana», se consigue que todos los mensajes salientes que envía un objetivo vuelvan a él, por lo que se crea un bucle de retroalimentación y el sistema se vuelve loco.

-

En los ataques pitufo o smurf, los hackers aprovechan dispositivos con redes desconfiguradas para enviar archivos masivos a cualquier dispositivo conectado a la vez para que estalle la red.

-

Los ataques de denegación permanente de servicio (PDoS, por sus siglas en inglés) implican el hackeo de dispositivos conectados al Internet de las cosas y sustituir el firmware por uno dañado o defectuoso.

-

Los nukes se realizan enviando información operativa o mensajes de error dañados al objetivo para reducir el equipo hasta que deje de funcionar.

-

Para llevar a cabo ataques peer-to-peer, varios hackers tienen que acceder a la red del objetivo y dar órdenes a todos los dispositivos conectados para que se intenten conectar a un único sitio web o servidor a la vez.

-

Para llevar a cabo inundaciones de pings, solo tiene que enviar un gran número de pings de un ordenador a otro; es un ataque simple y una herramienta habitual para hacer trampas en juegos en línea.

-

Los ataques de degradación del servicio cuentan con botnets que atacan un sitio web por «oleadas», para que este no deje de funcionar por completo, sino que se ralentice con frecuencia y de forma impredecible.

-

Los ataques por HTTP con POST son un método de ataque obsoleto en el que se envían datos a un objetivo, pero la transmisión es tan lenta que el resto de los datos tiene que «esperar» a que estos terminen antes de pasar.

-

Para llevar a cabo un ataque de denegación de servicio de nivel 2 se engaña al mecanismo de defensa de un objetivo para que no bloquee la red de Internet y realice todo sin conexión.

-

El ping de la muerte consiste en enviar un ping malicioso y deformado de más de 65.535 bytes, que provoca que algunos sistemas dejen de funcionar al intentar gestionarlo.

-

En los ataques de amplificación se manipulan DNS a los que se puede acceder públicamente para enviar tráfico de DNS a sitios web que no estén preparados para recibirlo, como una versión superior de un ataque de reflector.

-

En el ataque de slowloris (o R.U.D.Y., que son las siglas de «¿Está muerto ya?»), el hacker intenta acaparar tantas conexiones a un sitio web o servicio como pueda durante el mayor tiempo posible para limitar su disponibilidad a usuarios legítimos.

-

Los ataques shrew se dirigen al protocolo de control de transmisión con intensas ráfagas de actividad para vulnerar los mecanismos de límite de tiempo y ralentizar el tráfico legítimo.

Y esta lista no para de crecer conforme las personas van descubriendo nuevos tipos de vulnerabilidades y creando nuevas herramientas para tapar agujeros y alterar el tráfico.

¿A quién se dirigen los ataques DoS?

Si está sentado en su búnker subterráneo aterrorizado por si «el intermediario» intenta realizar un ataque DDoS contra usted para que no averigüe la verdad, puede salir y quitarse el papel de aluminio de la cabeza. Los ataques DoS nunca se realizan contra personas particulares: siempre tienen lugar contra servidores para acabar con páginas web específicas (y cualquier otro sitio web que puede alojarse, accidentalmente, en ese servidor). Además, a diferencia de la mayoría de los ataques que se realizan en Internet, al atacar aleatoriamente sitios con un ataque DoS no se consigue ningún beneficio práctico ni financiero. Estos ataques siempre se realizan con un objetivo, por lo que, a menos que posea información controvertida (o sea una persona polémica con un blog, sitio web o algo parecido), no tiene que preocuparse por si le bombardea ningún ataque de este tipo.

¿Los ataques DoS son legales?

En teoría, no. En la práctica, bueno...

Básicamente, llevar a cabo un ataque DoS contra alguna organización o sitio web se considera un delito, aunque no demasiado grave. En la mayoría de los casos, solo se le sanciona con un año de cárcel y una considerable multa; a menos que use un ataque de este tipo contra alguna institución importante (como, por ejemplo, una comisaría de policía), en ese caso, se le podrían imputar otros cargos, además de los anteriores. Hay ciertas personas que han argumentado que esto debería ser una forma legítima de protestar, pero, por lo general, si le pillan por haber cometido un ataque DoS, tendrá serios problemas en países como Estados Unidos o Reino Unido, entre otros.

Aun así, en la práctica, la legalidad de los ataques DoS está en el aire. Por ejemplo, los gobiernos pueden utilizar y han usado ataques DoS en el pasado, como verá a continuación, como forma de ciberguerra y las organizaciones pueden enviarse a ellas mismas ataques DoS para probar la capacidad de sus servidores o su equipo de ciberseguridad. Por tanto, aunque no debería ir por ahí cometiendo ataques DoS, tenga en cuenta que, si le pillan, se meterá en un buen lío.

Ejemplos famosos de casos de DoS

Ha habido muchos ataques DoS en la relativamente breve historia de Internet. A continuación, analizaremos varios ejemplos.

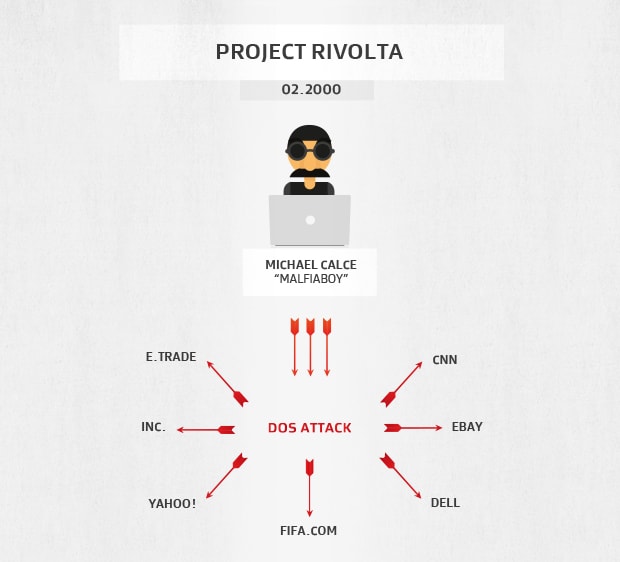

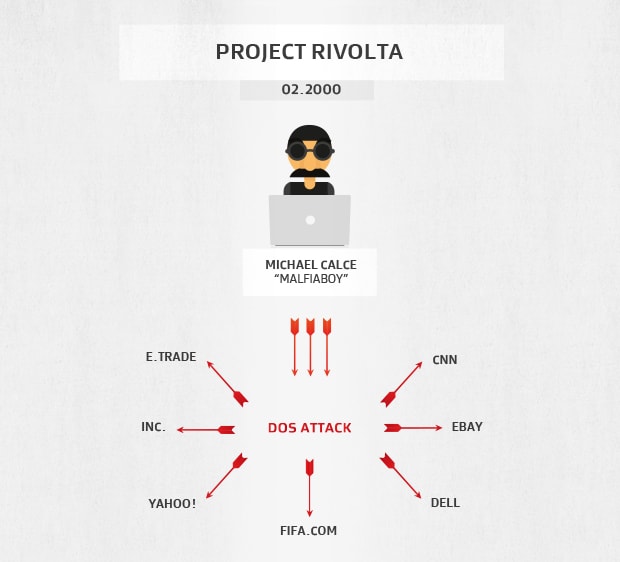

Proyecto Rivolta: el terror del cambio de siglo

Cuando el reloj dio las 12 y entró el año 2000, la gente, aterrada, contuvo la respiración por el miedo que tenían al bug Y2K. Al final, no pasó nada relacionado con esa ansiedad infundada, pero existía otro cataclismo en Internet que estaba al acecho: el proyecto Rivolta. El 7 de febrero de ese año, un experimentado hacker canadiense llamado «Mafiaboy» inició un ataque DoS masivo que afectó a los sitios web más importantes de Internet de ese momento: Yahoo!, Fifa.com, Amazon.com, Dell, Inc., E*TRADE, eBay y CNN, entre otros. Para ello, entró en todas las redes e instaló el software sinkhole, que inundó a sus objetivos con tráfico agresivo: un ataque PDoS.

Esto supuso un enorme problema porque no solo fue uno de los primeros ataques DoS de la historia, sino que duró mucho más de lo habitual en un ataque de este tipo y provocó que no se pudiera acceder a básicamente todo Internet durante una semana entera antes de que se pudiera acabar con los sinkholes o sumideros.

El proyecto Rivolta fue el primer ataque DoS.

Se organizó una persecución internacional para capturar a su autor y, gracias a que fue un bocazas (se jactó mucho de su hazaña en Internet), se consiguió atrapar a Mafiaboy y se descubrió que era un adolescente canadiense llamado «Michael Calce». Le condenaron a 8 meses en un centro de detención con acceso a Internet limitado.

El DoS solo duró una semana, pero ¿y el hecho de saber que un niño de 15 años se podía «cargar» Internet? Eso tuvo una mayor repercusión, pues afectó a la economía mundial y provocó que muchas personas se replantearan seriamente la seguridad en línea.

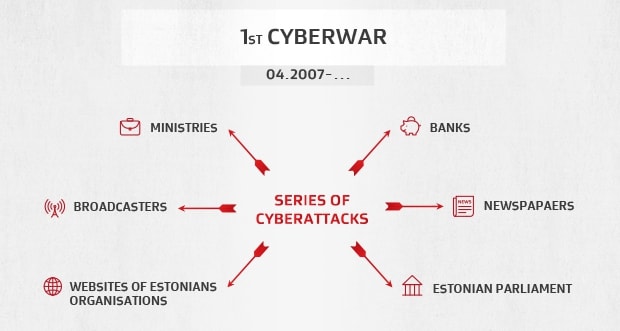

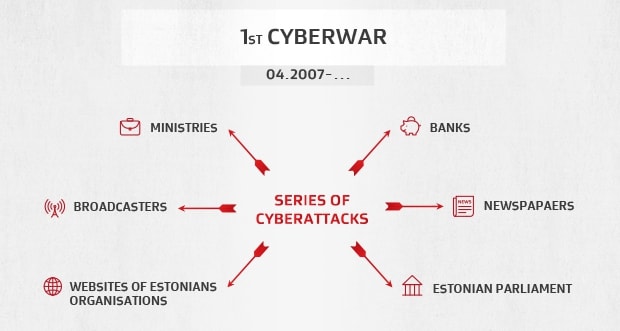

Los ataques contra Estonia de 2007: la primera ciberguerra

Actualmente, la ciberguerra es algo habitual y que se espera que ocurra, ya que los gobiernos se pasan el día hackeándose, espiándose e infectándose los unos a los otros para imponerse tanto sobre sus amigos como sobre sus enemigos. Sin embargo, en 2007, esa tenebrosa palabra se hizo pública cuando decenas de sitios web dirigidos por organizaciones y empresas de Estonia dejaron de funcionar por una campaña de DoS que afectó a todo el país, desde inundaciones de pings hasta ataques DDoS.

Bancos, periódicos e, incluso, el Parlamento, el ataque se dirigió contra todos y dejaron de funcionar durante varias semanas, lo que, en seguida, provocó protestas por todo el ya inestable país. La gente no podía acceder a su dinero, los empleados del gobierno apenas podían comunicarse y estar al día de las noticias se convirtió en algo prácticamente imposible. Cuando se pudo controlar y solucionar la situación, el daño ya estaba hecho: 150 personas heridas y una muerta en las protestas.

El ataque de Estonia consolidó el lugar de los DDoS en el arsenal de armas de ciberguerra.

Como ocurre con la mayoría de los ciberataques, averiguar quiénes fueron los autores fue difícil. Los investigadores internacionales echaron la culpa a Rusia, por el hecho de que los ataques procediesen de direcciones IP rusas, las instrucciones en línea estuvieran en ruso y Moscú no ofreciese su ayuda a Estonia cuando el país la pidió, pero, hasta la fecha, el único hombre al que acusaron fue un nacionalista estonio que podría estar directamente relacionado con los ataques. Le multaron.

Como consecuencia directa de este ataque, se fundó en Tallin, Estonia, el Centro de Excelencia de Ciberdefensa Cooperativa de la OTAN.

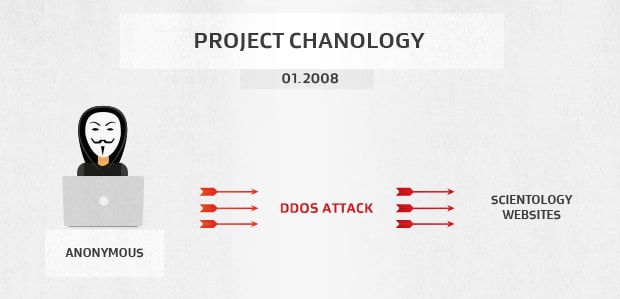

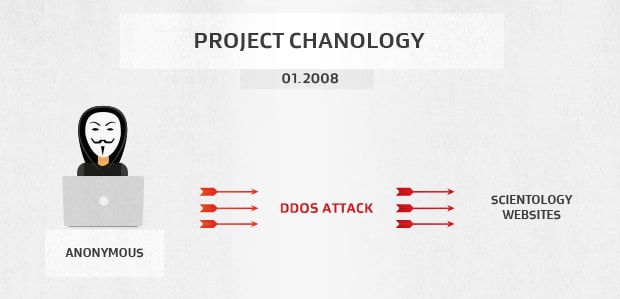

Proyecto Chanology: rebeldes con causa

Antes de 2008, «Anonymous» era un simple grupo de graciosos en Internet que iban haciendo bromas que, en gran medida, no tenían ninguna consecuencia. Después de ese año, se convirtieron en la imagen de la Internet profunda y se hablaba de ellos como si fueran algo parecido a una deidad de Internet sin forma. Y, en gran medida, la culpa de eso la tuvo el proyecto Chanology.

El proyecto Chanology, una campaña de Internet en contra de la Iglesia de la Cienciología, fue la primera vez que se usaron ataques DoS como protesta, pues el grupo que los llevó a cabo estaba en contra de todo aquello por lo que abogaba esta organización. Aunque la realización de ataques DoS contra los sitios web de la Cienciología fue el principal método de ataque, también filtraron documentos, realizaron bromas pesadas para molestar a la Iglesia y celebraron grandes protestas con sus icónicas máscaras de Guy Fawkes. Y así siguieron durante más de un año.

Se lanzaron «golpes» de un lado a otro, tanto la Cienciología como Anonymous mantuvieron su postura, aunque cambió mucho a raíz de esta experiencia. Sin embargo, el mayor legado del proyecto Chanology es que serviría de inspiración para llevar a cabo un montón de formas diferentes de protestas en Internet, tanto por parte del grupo como fuera de él: por ejemplo, en 2010 Anonymous realizó la Operación Payback, que estuvo formada por una serie de ataques DDoS contra la Asociación Cinematográfica de Estados Unidos, la Federación Internacional de la Industria Fonográfica y otros titulares de derechos como protesta frente a ciertos ataques que se realizaron en contra de sitios web de piratería. Otro ejemplo al azar: en 2016, varios hackers realizaron ataques DDoS contra el Gobierno tailandés como protesta por su estricta regulación de Internet.

Una cosa es segura: esta discusión con la Cienciología ha situado los ataques DDoS en un lugar importante en la historia de las protestas.

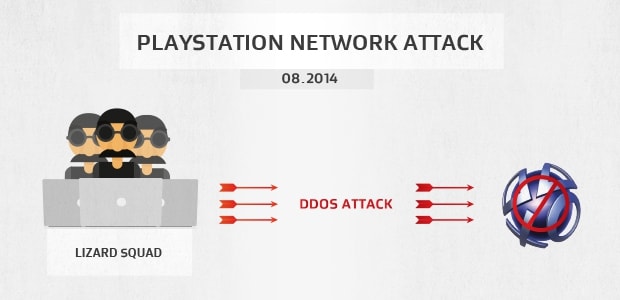

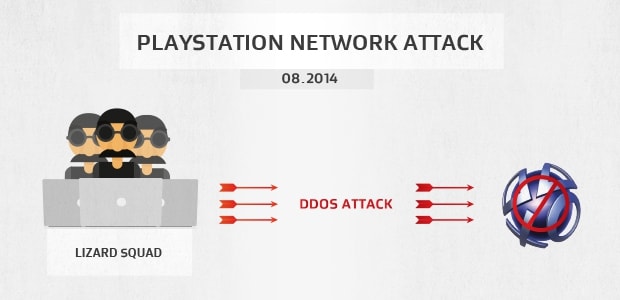

El ataque de 2014 a PlayStation Network: para dar ejemplo

En agosto de 2014, PlayStation Network (que es la forma en que las consolas PlayStation se conectan y sus usuarios juegan en línea) quedó inutilizable por un ataque DDoS a gran escala, que paralizó sus servidores y dejó a millones de personas sin poder jugar a juegos en línea.

Los hackers que realizaron el ataque, el grupo ahora desaparecido «Lizard Squad», indicaron que el ataque lo orquestó el grupo terrorista ISIS y que también había puesto una bomba en el avión en el que viajaba John Smedley, presidente de Sony Online Entertainment, en el momento del ataque. El avión aterrizó sin ningún problema.

Los ataques DoS son muy habituales en el mundo de los videojuegos, por lo que, en realidad, no habría ningún motivo por el que este ataque fuese particularmente especial... si no fuera porque PSN había sufrido un gran hackeo y filtración de datos en 2011 que hizo que Sony se tambalease y tuviera que prometer que mejoraría su seguridad en línea. Este hackeo, tan solo tres años después, fue mucho más pequeño, pero consiguió dañar todavía más la confianza que los clientes tenían en Sony, además de demostrar lo poco que podían hacer realmente las empresas para enfrentarse al mundo moderno de Internet, o la indiferencia que mostraban ante esa situación.

Una gran decepción.

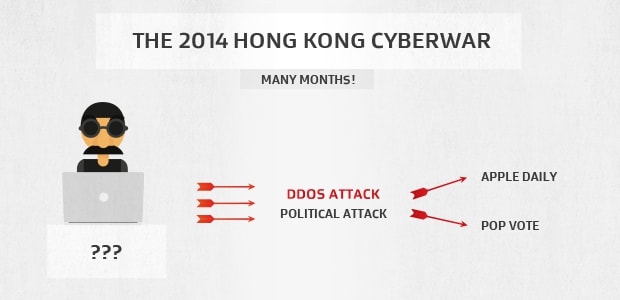

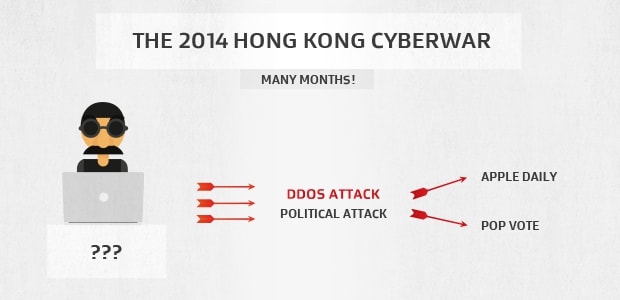

La ciberguerra de 2014 en Hong Kong: un ataque diferente a los demás

Es posible que Estonia fuese el primer país que se vio involucrado en un ataque político DoS, pero no fue el último, ni el mayor. Este honor le pertenece a la prensa independiente de Hong Kong, que sufrió un ataque DDoS que no duró unos días ni unas semanas, sino varios meses porque las protestas del movimiento «Occupy Central» cada vez eran más grandes y violentas.

Los sitios web Apple Daily y PopVote, que dirigieron unas elecciones falsas y promocionaron las marchas a favor de la democracia que inundaron la ciudad de Hong Kong, se convirtieron en el punto receptor de un ataque DDoS sin precedentes. Para llevarlo a cabo, se introdujeron más de 500 gigabytes de «tráfico basura» en sus servidores a la vez, con la ayuda de los servidores hackeados de Amazon y LeaseWeb, lo que provocó que quedaran prácticamente inservibles. Finalmente, este ataque DoS atrapó, también, a empresa matriz de estos dos sitios web, Cloudflare.

Se produjeron más de 250 millones de solicitudes DNS por secundo.

Lamentablemente, los ataques DoS terminaron únicamente cuando se puso fin, por la fuerza, a las protestas en diciembre de 2014, con 955 arrestados, 255 manifestantes heridos, 130 policías heridos y China muy lejos de tener unas elecciones libres.

¿Qué puede hacer para protegerse de ataques DoS?

No mucho, en resumidas cuentas.

Además de asegurarse de que su equipo no forme parte de una botnet (es decir, instalar un antivirus, mejorar la seguridad del router y actualizar las contraseñas de su dispositivo conectado) para garantizar que no esté contribuyendo directamente, no está en su poder evitar que estos ataques ocurran. Y, aunque no forme parte de una, tampoco puede hacer mucho si su equipo es uno de los dispositivos «reflectados», ya que esa trampa se aprovecha de prácticas informáticas legítimas.

Dicho esto, si ejecuta un servidor o administra alguna web, tiene varias herramientas a su disposición para enfrentarse a muchos tipos de ataques DDoS, siempre que sea lo suficientemente rápido como para capturarlos. A continuación, le indicamos algunas de ellas:

-

El tráfico estancado se puede redireccionar directamente a un «agujero negro», es decir, un servidor inexistente en el que ya no molestarán a nadie.

-

Existen herramientas de gestión de ancho de banda que sirven para examinar e identificar paquetes de datos potencialmente peligrosos y bloquearlos antes de que accedan a su red.

-

Los filtros de subida pueden usar «centros de depuración» para filtrar malas conexiones y solo permitir que lleguen a la red aquellas que sean buenas.

-

Además, siempre está la opción de alquilar más ancho de banda para que quepa todo el «tráfico» adicional.

Los cortafuegos, que resulta que están incluidos en AVG AntiVirus Business Edition, también pueden bloquear por completo sencillos ataques DoS si se le indica que bloqueen todo el tráfico de una determinada dirección IP problemática.

Pero ¿y los usuarios normales? En realidad, no es algo que pueda controlar. Tendrá que sobrellevarlo o, quizás, usar otro servicio por el momento. Hay cosas peores que usar Hulu, ¿no?

Herramientas de opresión. Herramientas de protesta

Los ataques DoS han llegado para quedarse, nos guste o no.

Aunque nos suele resultar sencillo justificar todos los tipos de ataques en línea, los ataques DoS ocupan un espacio muy concreto en el entorno de las amenazas en Internet. Son herramientas de opresión, pero también herramientas de protesta. Es indiscutible que están mal, pero, también, muchísimo mejor que las filtraciones y el doxeo. Hacen daño a gente corriente, pero una persona normal nunca es el objetivo. Aunque nos gustaría vivir en un mundo en el que no existieran los ataques DoS, lo que sería mucho mejor es que existiera un mundo en el que no necesitasen existir.

Además, es posible que no haya nada que un usuario normal pueda hacer para detener esto desde un aspecto técnico, quizás podríamos ayudar a que ese mundo perfecto estuviera un poco más cerca de convertirse en realidad. Pero, eso es adelantarse mucho, ¿no?

En cualquier caso: manténgase a salvo en cualquier lugar.

%20Attacks/What_is_a_DDoS_Attack-Hero.jpg?width=1200&name=What_is_a_DDoS_Attack-Hero.jpg)